사이버 공간에서도 위장 전술 펼치기 시작한 러시아와 북한

다른 나라 정부들도 따라하기 시작하면 대혼란 예상

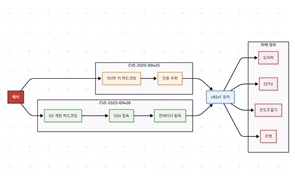

[보안뉴스 문가용 기자] 사이버 보안 사건이 일어났을 때 ‘사이버전 해커’냐 ‘사이버 범죄자’냐를 구분하는 건 그리 어려운 것도 아니었고, 중요한 일이기도 했다. 하지만 러시아와 북한이 이 앞장서서 경계선을 흐려놓으면서 양상이 바뀌기 시작했다. 예를 들어 러시아는 일반 사이버 범죄자들이 즐겨 사용하는 랜섬웨어인 것처럼 위장된 낫페트야(NotPetya)를 통해 정치적 목적을 채우기도 했다. 낫페트야는 랜섬웨어처럼 보이나, 사실은 데이터 파괴형 멀웨어였다.

낫페트야와 같은 위장 전술은 러시아 군의 전략을 그대로 반영하고 있다. 특히 마스키로브카(maskirovka)라는 이름으로 유명한 러시아 군의 수칙이 해외에서는 언급되기 시작했다. 마스키로브카는 피해자를 속이거나 혼란스럽게 하면서 원하는 피해를 입히는 공격 전략에 관한 내용을 담고 있다. 보안 업체 크라우드스트라이크(CrowdStrike)는 “낫페트야가 삭제형 멀웨어라는 걸 파악하는 데 시간이 걸렸던 이유는, 겉모습이 랜섬웨어였기 때문”이라고 설명한다.

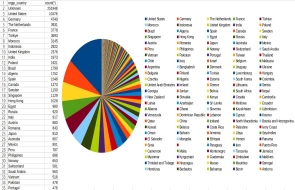

낫페트야 공격의 원래 목적은 우크라이나의 주요 시스템에 있는 데이터를 삭제하는 것이었다. 우크라이나만이 아니라 미국의 일부 기업들도 공격 대상에 포함됐고, 실제로 머크(Merck)와 페더럴 익스프레스(Federal Express)가 당하기도 했다. 뿐만 아니라 러시아의 석유 회사인 로스네프트(Rosneft)와 철강 회사 에브라즈(Evraz), 덴마크의 선박 회사인 A.P. 몰러-머스크 그룹(A.P. Moller-Maersk)도 피해를 봤다. 러시아는 “우리도 당했는데 누명 씌우지 말라”고 주장하지만, 미국, 영국, 캐나다, 뉴질랜드, 호주 모두 공식적으로 “낫페트야는 러시아의 짓”이라고 발표한 상태다.

하지만 러시아와 낫페트야를 결부시킨 위 국가들은 파이브 아이즈(Five Eyes)라는 이름으로 뭉친 동맹이기도 하다. 처음부터 같은 편에 있던 나라들만이 러시아를 유독 지목했다는 점에서 러시아에게는 빠져나갈 구멍이 생겼다고도 볼 수 있다. 크라우드스트라이크도 “낫페트야를 한창 수사하는 시점에 많은 이들이 ‘결국 전쟁이 일어날 것인가?’를 궁금해 하고 또 염려했다”고 말한다. 부회장인 아담 메이어스(Adam Meyers)는 “지금 세계는 미지의 영역에 들어선 것”이라고 설명한다. 국제 관계 및 외교 상황이 이렇게 온, 오프라인에서 복잡하게 맞물린 건 처음이라는 것이다. 게다가 트럼프 대통령과 러시아의 관계에 대한 수사도 미국 내부에서 진행 중이기 때문에 문제는 더 복잡하게 얽힌다.

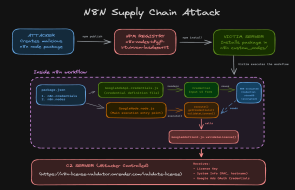

낫페트야 자체만 말하자면, 파일을 암호화하고, 복구를 원한다면 돈을 보내라는 협박 편지를 화면에 띄우는 등 영락없는 랜섬웨어 공격이었다. 하지만 복호화 키라는 게 애초부터 존재하지 않았고, 암호화된 파일들은 결국 전부 삭제됐다. 메이어스는 “랜섬웨어인 것처럼 보이도록 함으로써 시간을 충분히 끌고, 그 시간 동안 원래 목적인 ‘파괴’를 실시할 수 있었다”고 낫페트야 전략을 분석한다. “게다가 당시는 우크라이나에서 인기리에 사용되고 있던 회계 프로그램이 연루되었어요. 유명 프로그램을 통해 랜섬웨어가 퍼진 것이죠. 이 때문에 우크라이나와 사업을 하려는 해외 업체들을 주춤하게도 만들어, 우크라이나 입장에서는 장기적인 피해도 예상하고 있습니다.”

물론 마스키로브카 전략을 사이버전에 응용하는 건 러시아만이 아니다. 북한도 다크서울(Dark Seoul)이라는 캠페인을 펼치면서 한국과 미국에 대규모 디도스 공격을 감행한 바 있다. 하지만 진짜 목적은 주요 데이터를 훔치는 것이었다. 이렇게 훔쳐간 데이터는 훗날 각종 협박, 신상털이, 추가 해킹 공격에 활용됐다. 또한 2015년의 소니 엔터테인먼트 공격에도 이러한 기법이 활용됐다. 당시 북한은 핵티비스트 공격인 것처럼 가장했지만 사실 온갖 데이터를 빼돌리고 삭제해 큰 피해를 소니에 입혔다.

북한은 또한 워너크라이(WannaCry) 사건의 배후 세력이라고도 알려져 있다. 워너크라이는 NSA가 개발한 익스플로잇인 이터널블루(EternalBlue)를 통해 전 세계 윈도우 시스템을 감염시켰다. 그 외에도 북한은 세계 암호화폐 거래소들과 세계 주요 은행들을 공격해 막대한 수익을 거두기도 했다. 북한의 공격은, 국가 지원을 받는 사이버전 부대가 일반 사이버 범죄자들처럼 금전적인 목적을 가지고 사이버 공격을 하는 사례는 거의 없었기 때문에 ‘사이버전 부대’와 ‘일반 사이버 범죄자’의 경계를 더욱 흐리게 하는 사례가 되었다.

이처럼 사이버전과 일반 사이버 범죄의 구분이 어려워지게 되면서 공격 전략은 더 풍부해지고, 방어할 것은 더욱 많아졌다. 일반 사이버 범죄가 일어난 뒤에도 사이버전 부대를 의심하면서 ‘외교적 문제’도 고려해야 하니 해결의 절차마저 더 복잡해질 수도 있다. 마스키로브카의 이러한 장점을 파악한 또 다른 정부들도 비슷한 방법으로 각자의 적국을 염탐하고 공격한다면 그야말로 대혼란의 시대가 올 것이라고 크라우드스트라이크는 경고했다.

한편 워싱턴포스트는 이번 주 “러시아 군에 소속된 해커들이 평창올림픽을 공격했다”고 보도해 큰 파장을 일으키기도 했다. 당시 그 소식이 많은 사람들의 주목을 받은 건 “러시아 해커들이 북한 해커로 위장했다”는 부분 때문이기도 했다. 러시아의 마스키로브카를 생각해보면 충분히 제기할 만한 의혹이며 타당한 분석이라고 크라우드스트라이크는 평가한다. 워싱턴포스트는 해당 기사를 통해 “북한의 IP를 사용한 러시아 해커들이 올림픽과 관련된 시스템 약 300개를 공격했다”고 주장했다. 마스키로브카의 응용이 여기 저기 매섭게 드러나고 있다.

[국제부 문가용 기자(globoan@boannews.com)]

다른 나라 정부들도 따라하기 시작하면 대혼란 예상

[보안뉴스 문가용 기자] 사이버 보안 사건이 일어났을 때 ‘사이버전 해커’냐 ‘사이버 범죄자’냐를 구분하는 건 그리 어려운 것도 아니었고, 중요한 일이기도 했다. 하지만 러시아와 북한이 이 앞장서서 경계선을 흐려놓으면서 양상이 바뀌기 시작했다. 예를 들어 러시아는 일반 사이버 범죄자들이 즐겨 사용하는 랜섬웨어인 것처럼 위장된 낫페트야(NotPetya)를 통해 정치적 목적을 채우기도 했다. 낫페트야는 랜섬웨어처럼 보이나, 사실은 데이터 파괴형 멀웨어였다.

[이미지 = iclickart]

낫페트야와 같은 위장 전술은 러시아 군의 전략을 그대로 반영하고 있다. 특히 마스키로브카(maskirovka)라는 이름으로 유명한 러시아 군의 수칙이 해외에서는 언급되기 시작했다. 마스키로브카는 피해자를 속이거나 혼란스럽게 하면서 원하는 피해를 입히는 공격 전략에 관한 내용을 담고 있다. 보안 업체 크라우드스트라이크(CrowdStrike)는 “낫페트야가 삭제형 멀웨어라는 걸 파악하는 데 시간이 걸렸던 이유는, 겉모습이 랜섬웨어였기 때문”이라고 설명한다.

낫페트야 공격의 원래 목적은 우크라이나의 주요 시스템에 있는 데이터를 삭제하는 것이었다. 우크라이나만이 아니라 미국의 일부 기업들도 공격 대상에 포함됐고, 실제로 머크(Merck)와 페더럴 익스프레스(Federal Express)가 당하기도 했다. 뿐만 아니라 러시아의 석유 회사인 로스네프트(Rosneft)와 철강 회사 에브라즈(Evraz), 덴마크의 선박 회사인 A.P. 몰러-머스크 그룹(A.P. Moller-Maersk)도 피해를 봤다. 러시아는 “우리도 당했는데 누명 씌우지 말라”고 주장하지만, 미국, 영국, 캐나다, 뉴질랜드, 호주 모두 공식적으로 “낫페트야는 러시아의 짓”이라고 발표한 상태다.

하지만 러시아와 낫페트야를 결부시킨 위 국가들은 파이브 아이즈(Five Eyes)라는 이름으로 뭉친 동맹이기도 하다. 처음부터 같은 편에 있던 나라들만이 러시아를 유독 지목했다는 점에서 러시아에게는 빠져나갈 구멍이 생겼다고도 볼 수 있다. 크라우드스트라이크도 “낫페트야를 한창 수사하는 시점에 많은 이들이 ‘결국 전쟁이 일어날 것인가?’를 궁금해 하고 또 염려했다”고 말한다. 부회장인 아담 메이어스(Adam Meyers)는 “지금 세계는 미지의 영역에 들어선 것”이라고 설명한다. 국제 관계 및 외교 상황이 이렇게 온, 오프라인에서 복잡하게 맞물린 건 처음이라는 것이다. 게다가 트럼프 대통령과 러시아의 관계에 대한 수사도 미국 내부에서 진행 중이기 때문에 문제는 더 복잡하게 얽힌다.

낫페트야 자체만 말하자면, 파일을 암호화하고, 복구를 원한다면 돈을 보내라는 협박 편지를 화면에 띄우는 등 영락없는 랜섬웨어 공격이었다. 하지만 복호화 키라는 게 애초부터 존재하지 않았고, 암호화된 파일들은 결국 전부 삭제됐다. 메이어스는 “랜섬웨어인 것처럼 보이도록 함으로써 시간을 충분히 끌고, 그 시간 동안 원래 목적인 ‘파괴’를 실시할 수 있었다”고 낫페트야 전략을 분석한다. “게다가 당시는 우크라이나에서 인기리에 사용되고 있던 회계 프로그램이 연루되었어요. 유명 프로그램을 통해 랜섬웨어가 퍼진 것이죠. 이 때문에 우크라이나와 사업을 하려는 해외 업체들을 주춤하게도 만들어, 우크라이나 입장에서는 장기적인 피해도 예상하고 있습니다.”

물론 마스키로브카 전략을 사이버전에 응용하는 건 러시아만이 아니다. 북한도 다크서울(Dark Seoul)이라는 캠페인을 펼치면서 한국과 미국에 대규모 디도스 공격을 감행한 바 있다. 하지만 진짜 목적은 주요 데이터를 훔치는 것이었다. 이렇게 훔쳐간 데이터는 훗날 각종 협박, 신상털이, 추가 해킹 공격에 활용됐다. 또한 2015년의 소니 엔터테인먼트 공격에도 이러한 기법이 활용됐다. 당시 북한은 핵티비스트 공격인 것처럼 가장했지만 사실 온갖 데이터를 빼돌리고 삭제해 큰 피해를 소니에 입혔다.

북한은 또한 워너크라이(WannaCry) 사건의 배후 세력이라고도 알려져 있다. 워너크라이는 NSA가 개발한 익스플로잇인 이터널블루(EternalBlue)를 통해 전 세계 윈도우 시스템을 감염시켰다. 그 외에도 북한은 세계 암호화폐 거래소들과 세계 주요 은행들을 공격해 막대한 수익을 거두기도 했다. 북한의 공격은, 국가 지원을 받는 사이버전 부대가 일반 사이버 범죄자들처럼 금전적인 목적을 가지고 사이버 공격을 하는 사례는 거의 없었기 때문에 ‘사이버전 부대’와 ‘일반 사이버 범죄자’의 경계를 더욱 흐리게 하는 사례가 되었다.

이처럼 사이버전과 일반 사이버 범죄의 구분이 어려워지게 되면서 공격 전략은 더 풍부해지고, 방어할 것은 더욱 많아졌다. 일반 사이버 범죄가 일어난 뒤에도 사이버전 부대를 의심하면서 ‘외교적 문제’도 고려해야 하니 해결의 절차마저 더 복잡해질 수도 있다. 마스키로브카의 이러한 장점을 파악한 또 다른 정부들도 비슷한 방법으로 각자의 적국을 염탐하고 공격한다면 그야말로 대혼란의 시대가 올 것이라고 크라우드스트라이크는 경고했다.

한편 워싱턴포스트는 이번 주 “러시아 군에 소속된 해커들이 평창올림픽을 공격했다”고 보도해 큰 파장을 일으키기도 했다. 당시 그 소식이 많은 사람들의 주목을 받은 건 “러시아 해커들이 북한 해커로 위장했다”는 부분 때문이기도 했다. 러시아의 마스키로브카를 생각해보면 충분히 제기할 만한 의혹이며 타당한 분석이라고 크라우드스트라이크는 평가한다. 워싱턴포스트는 해당 기사를 통해 “북한의 IP를 사용한 러시아 해커들이 올림픽과 관련된 시스템 약 300개를 공격했다”고 주장했다. 마스키로브카의 응용이 여기 저기 매섭게 드러나고 있다.

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)

.jpg)

.jpg)

.png)

.jpg)