BOA의 ‘입금 내역 확인’ 자동 메일로 위장해 악성코드 유포 시도

악성 엑셀파일 매크로 실행 시 사용자 정보 탈취하는 ‘Remcos RAT’ 악성코드 감염

[보안뉴스 이상우 기자] BOA(Bank Of America)를 사칭해 ‘입금 확인 요청’ 메일을 발송하고, 원격제어용 악성코드를 유포하는 사례가 발견돼 주의가 필요하다.

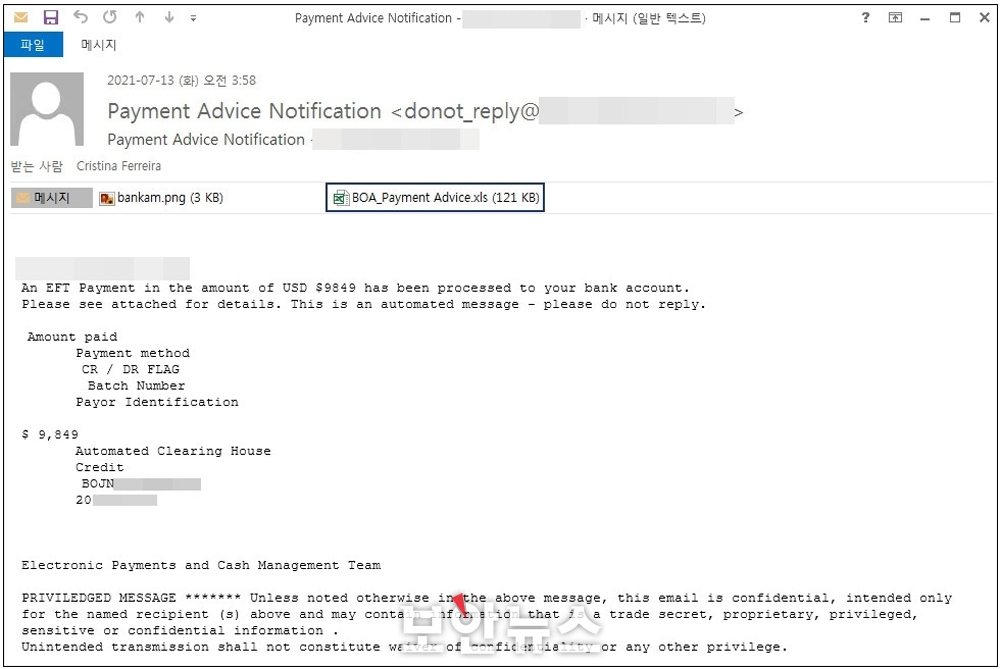

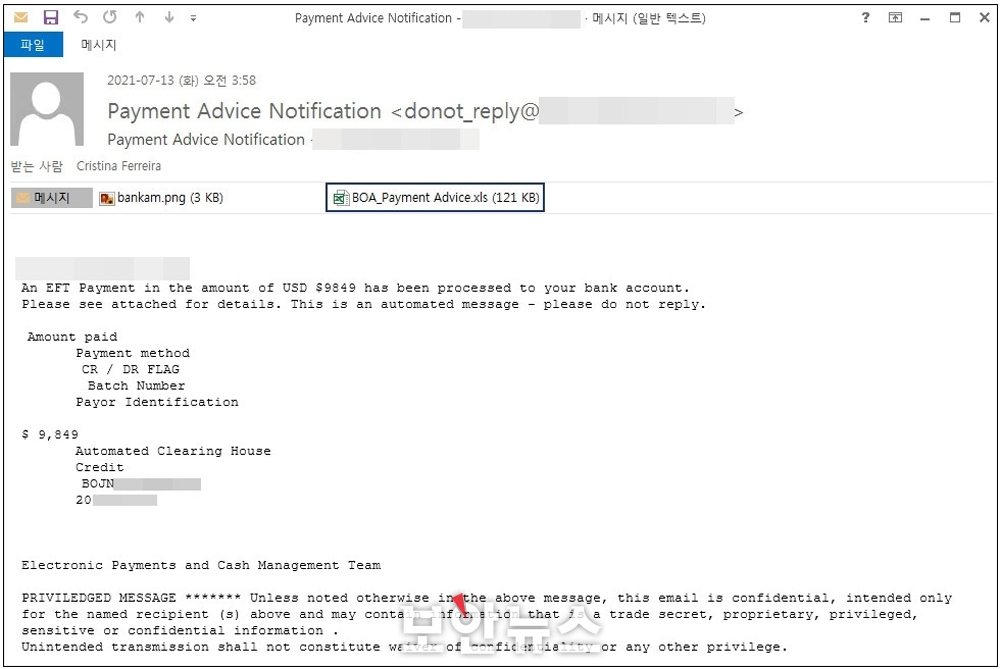

공격자는 BOA의 자동발송 메일로 위장하기 위해 메일 주소에 ‘donot_reply(회신금지)’라는 표현을 사용했으며, BOA의 이름을 사용한 악성 엑셀파일을 첨부했다. 이메일 본문에는 ‘당신의 계좌에 $9,849가 전자자금이체(EFT: Electronic Fund Transfer) 방식으로 지급됐다. 자동 발송 메일이니 회신하지 말고 첨부파일을 확인하라’고 기재해 첨부파일 실행을 유도했다.

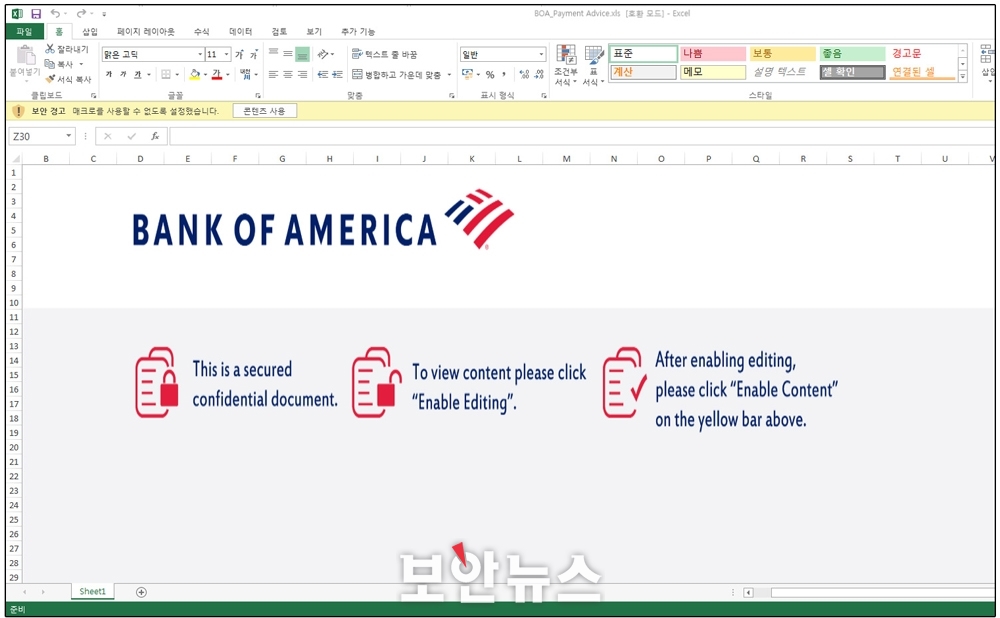

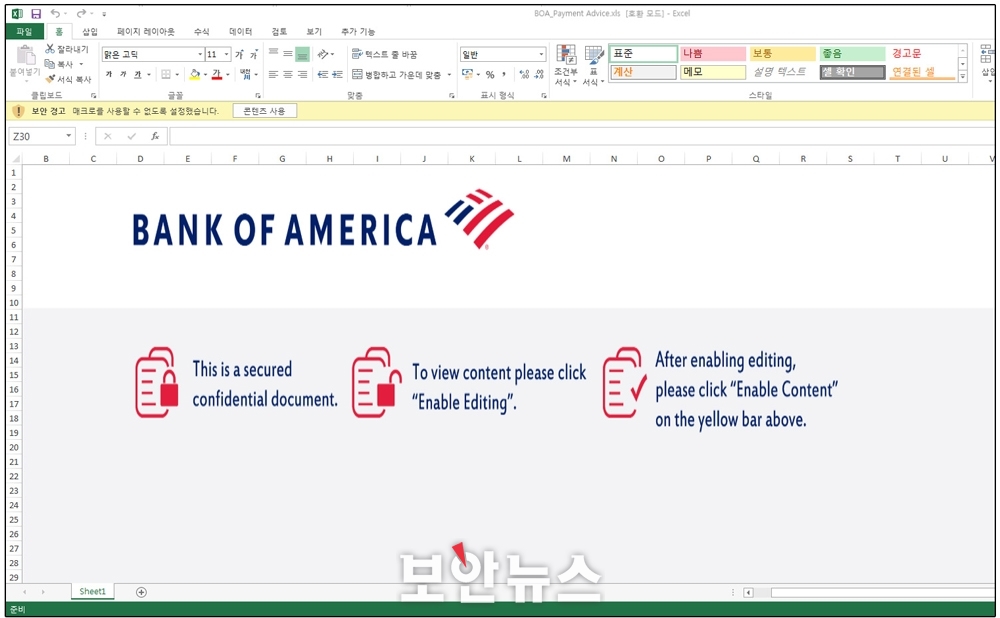

보안전문기업 안랩에 따르면 사용자가 첨부된 엑셀파일을 실행하면, 첫 화면을 통해 ‘암호화된 문서다’, ‘내용을 보기 위해서는 편집 사용(Enable Editing)을 눌러라’, ‘편집 사용을 누른 뒤 노란 바에 있는 콘텐츠 사용(Enable Content)을 눌러라’고 안내한다.

외부에서 내려받은 워드, 엑셀, 파워포인트 등의 파일은 악성 행위가 실행되지 않도록 하기 위해 ‘제한된 보기(일기 전용)’로 열리며 사용자가 내용을 확인하거나 수정하기 위해서는 편집 사용 버튼을 별도로 눌러야 한다. 이와 함께 매크로 기능 역시 기본 설정에서는 실행이 차단되며, 사용자가 콘텐츠 사용 버튼을 눌러야 매크로가 실행된다. 해당 파일 역시 실행 시 ‘보안 경고 매크로를 사용할 수 없도록 설정했습니다’와 같은 메시지가 표시되면서 매크로를 차단한다. 공격자는 이러한 보안 설정을 우회하기 위해 실행 시 보이는 첫 화면을 통해 보안 기능을 사용자 손으로 해제하도록 유도하고 있다.

사용자가 콘텐츠 사용 버튼을 클릭할 경우 공격자의 명령에 따라 키보드 입력 기록, 웹 브라우저 내에 저장된 사용자 계정 정보 등을 탈취할 수 있는 원격제어도구 ’Remcos RAT‘ 악성코드가 설치된다. 특히, 공격자는 악성 파일을 직접 실행하는 방식이 아니라 문서의 매크로 기능을 악용해 사용자 PC의 정상 프로세스에 악성 스크립트 등을 삽입하는 ‘파일리스’ 방식으로 백신의 파일기반 탐지 우회를 시도한다.

이와 같은 악성코드 피해를 줄이기 위해 사용자들은 △출처가 불분명한 메일의 첨부파일/URL 실행 금지 △메일 내 첨부파일의 매크로(‘편집 허용’ 및 ‘콘텐츠 사용’ 등) 기능 실행 자제 △백신 최신 버전 유지 및 실시간 감시 기능 실행 등 필수 보안 수칙을 지켜야한다.

안랩 분석팀 장서준 주임연구원은 “최근 문서 프로그램 매크로 실행으로 악성코드를 유포하는 사례가 자주 발견되고 있다”며, “특히, 사용자의 의심을 피하기 위해 유명기업이나 기관을 사칭하는 경우가 많아 사용자는 평소 첨부파일을 실행하거나, 해당 파일의 매크로 기능을 실행하지 않는 것이 좋다”고 말했다.

[이상우 기자(boan@boannews.com)]

악성 엑셀파일 매크로 실행 시 사용자 정보 탈취하는 ‘Remcos RAT’ 악성코드 감염

[보안뉴스 이상우 기자] BOA(Bank Of America)를 사칭해 ‘입금 확인 요청’ 메일을 발송하고, 원격제어용 악성코드를 유포하는 사례가 발견돼 주의가 필요하다.

공격자는 BOA의 자동발송 메일로 위장하기 위해 메일 주소에 ‘donot_reply(회신금지)’라는 표현을 사용했으며, BOA의 이름을 사용한 악성 엑셀파일을 첨부했다. 이메일 본문에는 ‘당신의 계좌에 $9,849가 전자자금이체(EFT: Electronic Fund Transfer) 방식으로 지급됐다. 자동 발송 메일이니 회신하지 말고 첨부파일을 확인하라’고 기재해 첨부파일 실행을 유도했다.

▲BOA를 사칭한 피싱메일 본문[자료=안랩]

보안전문기업 안랩에 따르면 사용자가 첨부된 엑셀파일을 실행하면, 첫 화면을 통해 ‘암호화된 문서다’, ‘내용을 보기 위해서는 편집 사용(Enable Editing)을 눌러라’, ‘편집 사용을 누른 뒤 노란 바에 있는 콘텐츠 사용(Enable Content)을 눌러라’고 안내한다.

외부에서 내려받은 워드, 엑셀, 파워포인트 등의 파일은 악성 행위가 실행되지 않도록 하기 위해 ‘제한된 보기(일기 전용)’로 열리며 사용자가 내용을 확인하거나 수정하기 위해서는 편집 사용 버튼을 별도로 눌러야 한다. 이와 함께 매크로 기능 역시 기본 설정에서는 실행이 차단되며, 사용자가 콘텐츠 사용 버튼을 눌러야 매크로가 실행된다. 해당 파일 역시 실행 시 ‘보안 경고 매크로를 사용할 수 없도록 설정했습니다’와 같은 메시지가 표시되면서 매크로를 차단한다. 공격자는 이러한 보안 설정을 우회하기 위해 실행 시 보이는 첫 화면을 통해 보안 기능을 사용자 손으로 해제하도록 유도하고 있다.

▲매크로 실행을 유도하는 엑셀파일 첫 화면[자료=안랩]

사용자가 콘텐츠 사용 버튼을 클릭할 경우 공격자의 명령에 따라 키보드 입력 기록, 웹 브라우저 내에 저장된 사용자 계정 정보 등을 탈취할 수 있는 원격제어도구 ’Remcos RAT‘ 악성코드가 설치된다. 특히, 공격자는 악성 파일을 직접 실행하는 방식이 아니라 문서의 매크로 기능을 악용해 사용자 PC의 정상 프로세스에 악성 스크립트 등을 삽입하는 ‘파일리스’ 방식으로 백신의 파일기반 탐지 우회를 시도한다.

이와 같은 악성코드 피해를 줄이기 위해 사용자들은 △출처가 불분명한 메일의 첨부파일/URL 실행 금지 △메일 내 첨부파일의 매크로(‘편집 허용’ 및 ‘콘텐츠 사용’ 등) 기능 실행 자제 △백신 최신 버전 유지 및 실시간 감시 기능 실행 등 필수 보안 수칙을 지켜야한다.

안랩 분석팀 장서준 주임연구원은 “최근 문서 프로그램 매크로 실행으로 악성코드를 유포하는 사례가 자주 발견되고 있다”며, “특히, 사용자의 의심을 피하기 위해 유명기업이나 기관을 사칭하는 경우가 많아 사용자는 평소 첨부파일을 실행하거나, 해당 파일의 매크로 기능을 실행하지 않는 것이 좋다”고 말했다.

[이상우 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

이상우기자 기사보기

이상우기자 기사보기

[2025-04-07]

[2025-04-07] .jpg)

.jpg)

.jpg)