최근 ‘Hakbit’ 랜섬웨어의 변종인 ‘코로나’ 랜섬웨어 등장

비너스락커 조직, 메일 통해 ‘Makop’ 랜섬웨어 대량 유포

‘Sodinokibi’ 랜섬웨어, CAPTCHA 인증 추가하는 등 고도화

[보안뉴스 권 준 기자] 코로나19 사태로 인해 우리나라를 비롯한 전 세계가 위기에 처해 있는 가운데서도 사이버범죄자들의 랜섬웨어 공격은 계속되고 있는 것으로 드러났다. 하다하다 이제는 ‘코로나’ 이름을 딴 코로나 랜섬웨어까지 등장했다.

보안전문기업 이스트시큐리티의 ESRC(시큐리티대응센터)에 따르면 최근 코로나 19 바이러스 감염증 확진자 수치가 계속 증가하고 있고, 대중들의 관심과 공포가 집중되고 있는 상황에서 코로나(Corona) 바이러스 이슈를 노리고 ‘코로나’ 랜섬웨어(Corona Ransomware)라는 명칭을 사용하는 랜섬웨어가 등장했다.

해당 랜섬웨어는 완전히 새로운 형태는 아니며, 2019년 11월 경에 유포된 바 있는 ‘Hakbit’ 랜섬웨어의 변종으로 추정된다. 실제로 이번에 발견된 ‘코로나’ 랜섬웨어는 ‘Hakbit’ 랜섬웨어와 동작방식과 랜섬노트 등에서 유사한 부분이 확인됐다.

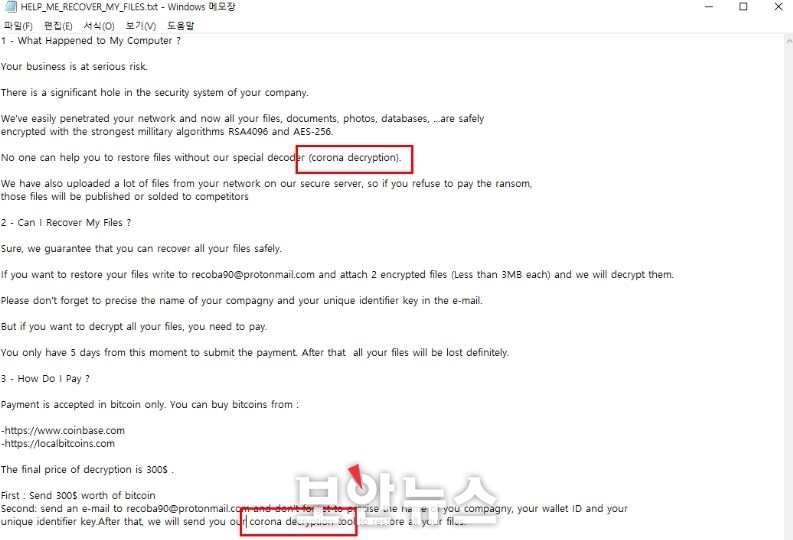

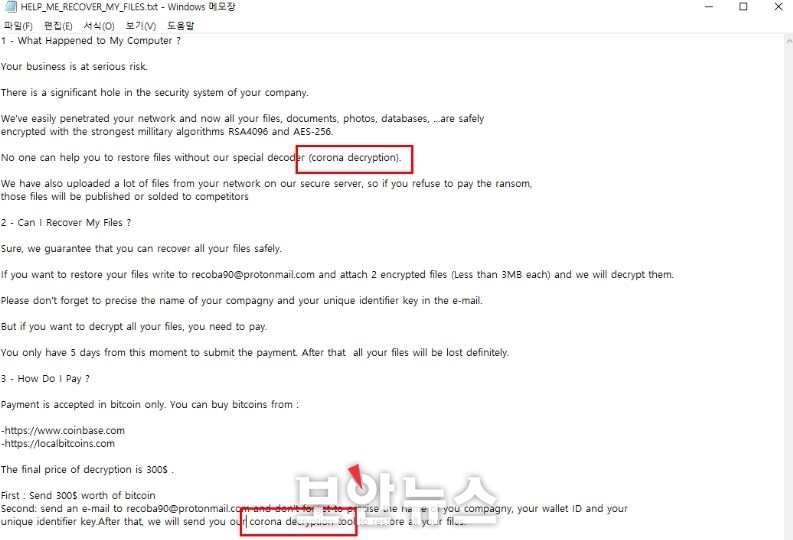

특히, 이번에 유포된 ‘코로나’ 랜섬웨어에 감염될 경우 사용자에게 보여주는 랜섬노트의 내용에는 피해자가 공격자에게 돈을 지불하면 제공 받을 수 있는 decoder를 ‘Corona decryption’이라고 명명하고 있으며, 랜섬노트 최하단에는 ‘Corona ransomware’라는 이름을 적시해 놓았다.

이번 ‘코로나’ 랜섬웨어는 이전 랜섬웨어들과 마찬가지로 감염자의 파일을 암호화한 후, 이를 볼모로 금전을 요구하고 있다. 지난 1월 30일경 제작된 것으로 확인되고 있으며, 피해자에게 암호화한 파일에 대한 복구를 위해 300달러 가치의 비트코인 지불을 요구하고 있다.

랜섬웨어 유포는 이 뿐만 아니다. 최근 국내에 ‘Nemty’ 랜섬웨어를 유포했던 비너스락커 조직이 ‘Nemty’ 랜섬웨어가 아닌 ‘Makop’ 랜섬웨어를 메일을 통해 대량으로 유포 중에 있는 것도 ESRC에서 확인했다.

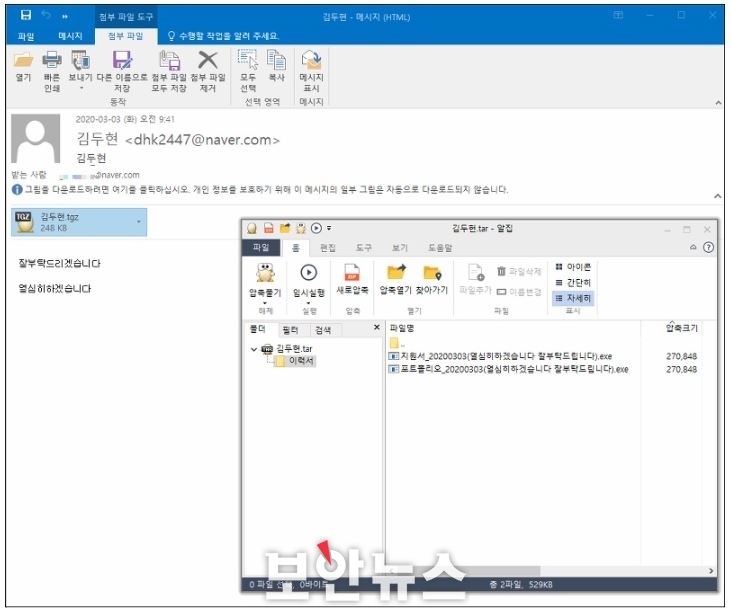

이번에 발견된 악성 메일은 기존에 비너스락커 조직이 유포했던 구직의뢰 내용의 이메일과 동일하지만, 기존에 유포하던 ‘Nemty’ 랜섬웨어가 아닌 ‘Makop’ 랜섬웨어를 유포한다는 점에서 차별화된다.

비너스락커 조직이 단발성으로 ‘Makop’ 랜섬웨어를 유포하는 것인지 아니면 유포하는 랜섬웨어를 ‘Makop’ 랜섬웨어로 변경한 것인지는 지속적인 모니터링을 통해 확인이 필요하다는 게 ESRC 측의 설명이다. 또한, 첨부파일의 압축파일 포맷이 기존에 7z, alz에서 .tgz로 변경된 것이 확인됐다.

공격자는 압축파일 안에 pdf 파일 아이콘을 위장한 exe 파일을 포함시켜 사용자들의 실행을 유도하고 있다. 만약 사용자가 첨부파일의 압축을 풀어 파일을 실행하면, ‘Makop’ 랜섬웨어가 실행되며, 사용자 파일들을 암호화하게 된다. 특이한 점은 파일 암호화 과정 중 일부 시스템 설정파일에 대해서도 암호화를 하는데, 이는 제작자가 랜섬웨어를 제작하는 과정 중의 실수로 추정된다.

이 외에 ‘Sodinokibi’ 랜섬웨어가 최근에 계속 유포되고 있다는 점도 주목할 만하다. 특히, 최근 유포되는 ‘Sodinokibi’는 기존에 유포되던 ‘Sodinokibi’와 다른 2가지 특이점이 발견됐다고 ESRC 측은 밝혔다.

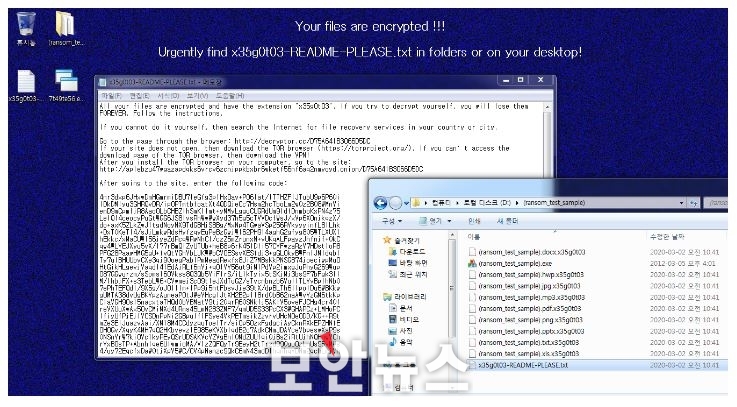

일단 해당 ‘Sodinokibi’에 감염되면, 사용자PC에 저장된 특정 확장자 파일을 암호화하고 파일 확장자명을 기존 파일명 뒤에 일괄적으로 x35g0t03으로 붙여서 변경하게 된다. 또한, ‘Your files are encrypted !!!’라는 메시지를 포함한 푸른색 노이즈 이미지를 바탕화면으로 설정하는 동시에 x35g0t03-README-PLEASE라는 랜섬노트 파일을 띄운다.

다만 특이할만한 변경사항이 2가지 발견됐는데, △랜섬노트 파일명에 ‘README PLEASE’라는 내용이 포함됐다는 점과 △사용자가 ‘Sodinokibi’ 랜섬웨어에 감염될 경우 보여지는 랜섬노트 상에 표기된 복호화 안내 페이지로 접속을 시도할 경우, 해당 복호화 안내 페이지에서 CAPTCHA 인증이 뜨게 된 점이다.

CAPTCHA(Completly Automated Public Turing test to tell Computers and Humans Apart)는 ‘사람인지 컴퓨터인지 분별하는 완전하게 자동화된 튜링 테스트(사람에 가까운 기기를 대상으로 하는 테스트)’라는 뜻을 가지고 있으며, 실제 사람인지 아니면 프로그램인지를 구별하기 위해 사용되는 방식이다.

이러한 CAPTCHA가 랜섬웨어가 안내하는 복호화 페이지에 새롭게 적용된 이유와 관련해서 자동 접속 및 크롤링 방지를 통해 보안업체 분석 시스템에 의한 복호화 작업 관련 시도를 사전에 차단하는 한편, 실제 감염자 외에 불필요한 사이트 트래픽 발생을 줄이려는 의도로 추정된다는 게 ESRC 측의 설명이다.

‘Sodinokibi’ 랜섬웨어는 여러 APT 공격조직에서 여전히 활용중인 랜섬웨어로, 최근에는 특정 공격 타깃에 맞춰 커스터마이징을 진행하고 있어 더욱 각별한 주의가 필요하다.

이렇듯 최근 ‘코로나’ 랜섬웨어를 비롯해서 ‘Sodinokibi’와 ‘Makop’ 랜섬웨어 등 다양한 랜섬웨어들이 기승을 부리고 있는 만큼 사용자들은 출처가 불분명한 이메일 첨부파일의 다운로드를 지양하고, 신뢰할 수 없는 웹사이트에 접속하는 일을 자제할 필요가 있다.

[권 준 기자(editor@boannews.com)]

비너스락커 조직, 메일 통해 ‘Makop’ 랜섬웨어 대량 유포

‘Sodinokibi’ 랜섬웨어, CAPTCHA 인증 추가하는 등 고도화

[보안뉴스 권 준 기자] 코로나19 사태로 인해 우리나라를 비롯한 전 세계가 위기에 처해 있는 가운데서도 사이버범죄자들의 랜섬웨어 공격은 계속되고 있는 것으로 드러났다. 하다하다 이제는 ‘코로나’ 이름을 딴 코로나 랜섬웨어까지 등장했다.

▲‘코로나’ 랜섬웨어 랜섬노트 화면[자료=이스트시큐리티 ESRC]

보안전문기업 이스트시큐리티의 ESRC(시큐리티대응센터)에 따르면 최근 코로나 19 바이러스 감염증 확진자 수치가 계속 증가하고 있고, 대중들의 관심과 공포가 집중되고 있는 상황에서 코로나(Corona) 바이러스 이슈를 노리고 ‘코로나’ 랜섬웨어(Corona Ransomware)라는 명칭을 사용하는 랜섬웨어가 등장했다.

해당 랜섬웨어는 완전히 새로운 형태는 아니며, 2019년 11월 경에 유포된 바 있는 ‘Hakbit’ 랜섬웨어의 변종으로 추정된다. 실제로 이번에 발견된 ‘코로나’ 랜섬웨어는 ‘Hakbit’ 랜섬웨어와 동작방식과 랜섬노트 등에서 유사한 부분이 확인됐다.

특히, 이번에 유포된 ‘코로나’ 랜섬웨어에 감염될 경우 사용자에게 보여주는 랜섬노트의 내용에는 피해자가 공격자에게 돈을 지불하면 제공 받을 수 있는 decoder를 ‘Corona decryption’이라고 명명하고 있으며, 랜섬노트 최하단에는 ‘Corona ransomware’라는 이름을 적시해 놓았다.

이번 ‘코로나’ 랜섬웨어는 이전 랜섬웨어들과 마찬가지로 감염자의 파일을 암호화한 후, 이를 볼모로 금전을 요구하고 있다. 지난 1월 30일경 제작된 것으로 확인되고 있으며, 피해자에게 암호화한 파일에 대한 복구를 위해 300달러 가치의 비트코인 지불을 요구하고 있다.

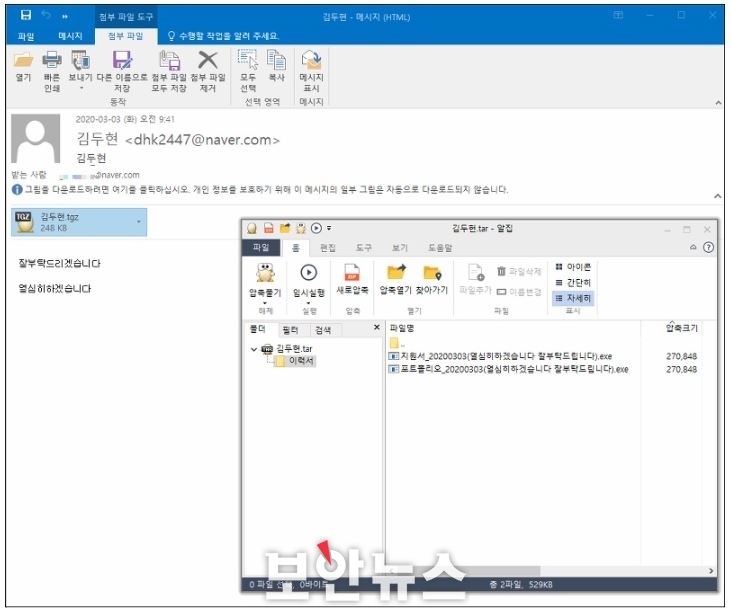

▲ ‘Makop’ 랜섬웨어가 첨부된 악성 메일[자료=이스트시큐리티 ESRC]

랜섬웨어 유포는 이 뿐만 아니다. 최근 국내에 ‘Nemty’ 랜섬웨어를 유포했던 비너스락커 조직이 ‘Nemty’ 랜섬웨어가 아닌 ‘Makop’ 랜섬웨어를 메일을 통해 대량으로 유포 중에 있는 것도 ESRC에서 확인했다.

이번에 발견된 악성 메일은 기존에 비너스락커 조직이 유포했던 구직의뢰 내용의 이메일과 동일하지만, 기존에 유포하던 ‘Nemty’ 랜섬웨어가 아닌 ‘Makop’ 랜섬웨어를 유포한다는 점에서 차별화된다.

비너스락커 조직이 단발성으로 ‘Makop’ 랜섬웨어를 유포하는 것인지 아니면 유포하는 랜섬웨어를 ‘Makop’ 랜섬웨어로 변경한 것인지는 지속적인 모니터링을 통해 확인이 필요하다는 게 ESRC 측의 설명이다. 또한, 첨부파일의 압축파일 포맷이 기존에 7z, alz에서 .tgz로 변경된 것이 확인됐다.

공격자는 압축파일 안에 pdf 파일 아이콘을 위장한 exe 파일을 포함시켜 사용자들의 실행을 유도하고 있다. 만약 사용자가 첨부파일의 압축을 풀어 파일을 실행하면, ‘Makop’ 랜섬웨어가 실행되며, 사용자 파일들을 암호화하게 된다. 특이한 점은 파일 암호화 과정 중 일부 시스템 설정파일에 대해서도 암호화를 하는데, 이는 제작자가 랜섬웨어를 제작하는 과정 중의 실수로 추정된다.

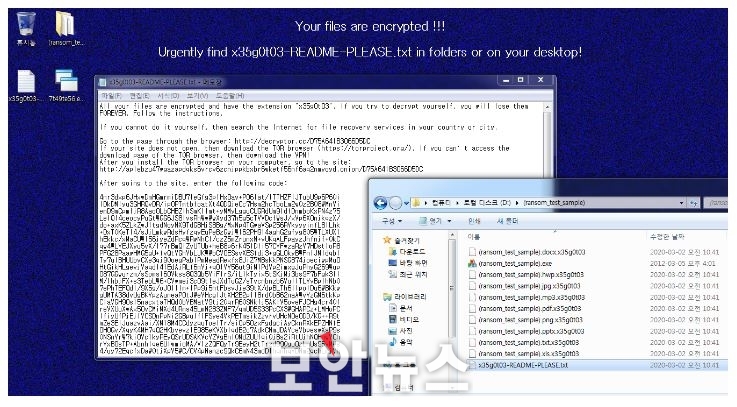

▲Sodinokibi에 감염되어 바탕화면 변경 및 랜섬노트 실행된 PC 화면[자료=이스트시큐리티 ESRC]

이 외에 ‘Sodinokibi’ 랜섬웨어가 최근에 계속 유포되고 있다는 점도 주목할 만하다. 특히, 최근 유포되는 ‘Sodinokibi’는 기존에 유포되던 ‘Sodinokibi’와 다른 2가지 특이점이 발견됐다고 ESRC 측은 밝혔다.

일단 해당 ‘Sodinokibi’에 감염되면, 사용자PC에 저장된 특정 확장자 파일을 암호화하고 파일 확장자명을 기존 파일명 뒤에 일괄적으로 x35g0t03으로 붙여서 변경하게 된다. 또한, ‘Your files are encrypted !!!’라는 메시지를 포함한 푸른색 노이즈 이미지를 바탕화면으로 설정하는 동시에 x35g0t03-README-PLEASE라는 랜섬노트 파일을 띄운다.

다만 특이할만한 변경사항이 2가지 발견됐는데, △랜섬노트 파일명에 ‘README PLEASE’라는 내용이 포함됐다는 점과 △사용자가 ‘Sodinokibi’ 랜섬웨어에 감염될 경우 보여지는 랜섬노트 상에 표기된 복호화 안내 페이지로 접속을 시도할 경우, 해당 복호화 안내 페이지에서 CAPTCHA 인증이 뜨게 된 점이다.

CAPTCHA(Completly Automated Public Turing test to tell Computers and Humans Apart)는 ‘사람인지 컴퓨터인지 분별하는 완전하게 자동화된 튜링 테스트(사람에 가까운 기기를 대상으로 하는 테스트)’라는 뜻을 가지고 있으며, 실제 사람인지 아니면 프로그램인지를 구별하기 위해 사용되는 방식이다.

이러한 CAPTCHA가 랜섬웨어가 안내하는 복호화 페이지에 새롭게 적용된 이유와 관련해서 자동 접속 및 크롤링 방지를 통해 보안업체 분석 시스템에 의한 복호화 작업 관련 시도를 사전에 차단하는 한편, 실제 감염자 외에 불필요한 사이트 트래픽 발생을 줄이려는 의도로 추정된다는 게 ESRC 측의 설명이다.

‘Sodinokibi’ 랜섬웨어는 여러 APT 공격조직에서 여전히 활용중인 랜섬웨어로, 최근에는 특정 공격 타깃에 맞춰 커스터마이징을 진행하고 있어 더욱 각별한 주의가 필요하다.

이렇듯 최근 ‘코로나’ 랜섬웨어를 비롯해서 ‘Sodinokibi’와 ‘Makop’ 랜섬웨어 등 다양한 랜섬웨어들이 기승을 부리고 있는 만큼 사용자들은 출처가 불분명한 이메일 첨부파일의 다운로드를 지양하고, 신뢰할 수 없는 웹사이트에 접속하는 일을 자제할 필요가 있다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

권준기자 기사보기

권준기자 기사보기

[2025-04-07]

[2025-04-07] .jpg)

.jpg)