보안기업 M사, 해당 인증서 포함한 자사 모든 인증서 폐기... “어느 제품에서 사용했는지는 알 수 없어”

KISA, 긴급공지 통해 해당 사실 전파...기업 방화벽에 3개월간 접근흔적 검색 요청

[보안뉴스 원병철 기자] 북한 추정 국가의 지원을 받는 것으로 알려진 해킹그룹 라이플(안디리엘)의 새로운 공격에서 악용된 문서보안기업 M사의 코드서명 인증서(디지털서명)가 ‘SHA-1’으로 확인된 가운데, M사는 해당 인증서를 포함한 자사의 모든 인증서를 폐기했으며, 고객사의 피해가 없도록 최선의 노력을 다하겠다고 밝혔다.

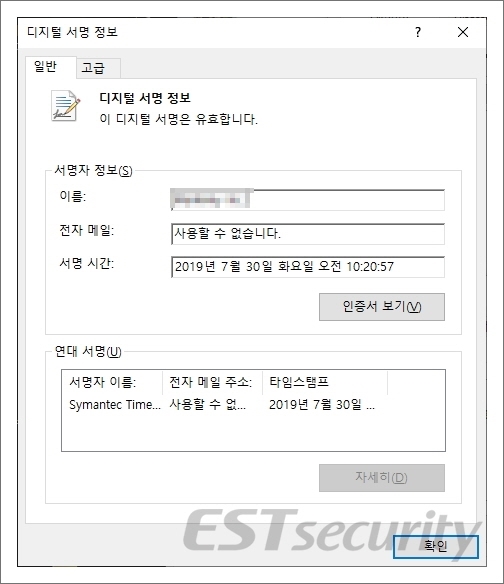

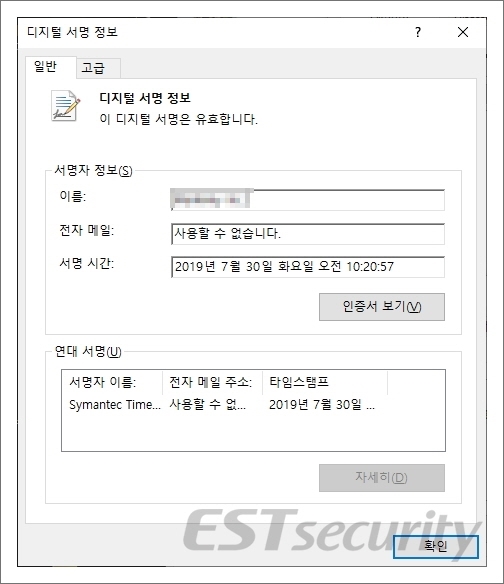

<보안뉴스>에서 최초로 보도한 ‘[긴급] 北 추정 해킹그룹, 보안업체 코드서명 인증서 또 악용’ 기사 내용과 같이 7월 30일 오후 라이플(안다리엘)이 사용했던 특정 암호 알고리즘이 포함된 악성코드가 발견됐으며, 특히 국내 보안회사 M사의 디지털 서명이 함께 발견됐다.

<보안뉴스>에서 최초로 보도한 ‘[긴급] 北 추정 해킹그룹, 보안업체 코드서명 인증서 또 악용’ 기사 내용과 같이 7월 30일 오후 라이플(안다리엘)이 사용했던 특정 암호 알고리즘이 포함된 악성코드가 발견됐으며, 특히 국내 보안회사 M사의 디지털 서명이 함께 발견됐다.

이번 공격은 2016년 발생한 ‘코드서명 해킹사건’과 유사한 방식으로 진행됐다. 당시 서울중앙지검 개인정보범죄 정부합동수사단은 북한 해킹조직이 정보보안업체 I사의 코드서명이 탑재된 전자인증서를 탈취·위조해 10개 국내 기관 19개 컴퓨터에 악성 프로그램을 유포했다고 수사결과를 밝혔다.

30일 발견된 악성코드는 2016년 코드서명 해킹사건에 사용됐던 악성 프로그램과 동일한 ‘커스텀 암호화 알고리즘’으로 제작됐으며, 공격수법 역시 당시와 흡사하기 때문에 보안전문가들은 이번 사건도 라이플(안다리엘)의 공격으로 추정하고 있다.

이러한 상황에서 M사는 30일 오후 한국인터넷진흥원으로부터 해당 사항을 안내받고 즉시 문제가 된 인증서를 폐기했으며, 31일에는 자사의 모든 인증서를 폐기했다고 밝혔다. M사 관계자는 “코드사인 인증서는 고객사가 사용하는 인증서가 아닌, 제품을 납품할 때 M사 제품이라는 것을 확인시켜 주는 인증서”라면서, “당사의 솔루션을 사용하는 고객사에게는 당사가 직접 서버에 업로드시키고 있으므로 사용자가 사칭 또는 도용한 파일을 사용할 가능성은 없다”고 설명했다.

하지만 인증서가 실제로 유출됐는지, 어떻게 유출됐는지 묻자 “KISA에서 조사 중이지만 아직 확인된 사실은 없다”면서, “자체적으로도 조사를 하고 있지만 답변드릴 것이 없다”고 말했다.

문제는 M사의 SHA-1 인증서가 어느 제품에 사용된 것인지 제대로 체크하지 못하고 있다는 점이다. 분명 자사가 사용하는 인증서임에도 불구하고 사건 인지 3일째까지도 어느 제품에 사용하고 있는지 알 수 없다고 하는 것은 평소에 인증서 관리를 제대로 하지 않았거나 어느 제품에 사용하고 있는지 알고 있음에도 외부에는 알리지 않겠다는 것, 둘 중 하나다.

특히, M사 관계자는 본지와의 통화에서 “관련 고객사에게 일일이 공문을 보내고 직접 연락을 취해 해당 사실을 알리는 한편, 고객의 피해가 없도록 하고 있다”고 설명했는데, 이는 결국 언론 등 외부에 알리지 않겠다는 의지를 피력한 셈이라고 볼 수 있다.

아울러 M사는 “고객사를 직접 방문해 서버에 업로드해서 사용자가 사칭 혹은 도용한 파일을 사용할 가능성은 거의 없다”면서도, “수사결과가 나오지 않았음에도 모든 인증서를 폐기한 것은 선제적으로 대응한 것이며, 이를 통해 발생할 수 있는 모든 문제를 검토하고, 필요한 조치에 최선을 다하겠다”고 설명했다.

한편, 한국인터넷진흥원(이하 KISA)은 이번 사건의 심각성을 인지하고, 8월 1일 ‘정상 코드서명 인증서로 서명된 악성코드가 발견되고 있어 각 기업에 각별한 주의를 당부한다’는 제목의 보안공지를 관련 기업에게 공지했다.

KISA는 공지를 통해 방화벽 등에 명령제어 서버 IP 또는 URL(51.254.60[.]208/common/javaupdatemain.tmp, 현재 차단되어 있음) 접근 흔적이 존재하는지 확인해 달라면서, 접근흔적이 있을 경우 KISA로 관련 정보를 공유해 달라고 요청했다. 아울러 최대한 이전 내역부터 검색이 필요하며, 최소 3개월 이상을 권장했다.

[원병철 기자(boanone@boannews.com)]

KISA, 긴급공지 통해 해당 사실 전파...기업 방화벽에 3개월간 접근흔적 검색 요청

[보안뉴스 원병철 기자] 북한 추정 국가의 지원을 받는 것으로 알려진 해킹그룹 라이플(안디리엘)의 새로운 공격에서 악용된 문서보안기업 M사의 코드서명 인증서(디지털서명)가 ‘SHA-1’으로 확인된 가운데, M사는 해당 인증서를 포함한 자사의 모든 인증서를 폐기했으며, 고객사의 피해가 없도록 최선의 노력을 다하겠다고 밝혔다.

▲공격에 사용된 인증서 정보[이미지=ESRC]

이번 공격은 2016년 발생한 ‘코드서명 해킹사건’과 유사한 방식으로 진행됐다. 당시 서울중앙지검 개인정보범죄 정부합동수사단은 북한 해킹조직이 정보보안업체 I사의 코드서명이 탑재된 전자인증서를 탈취·위조해 10개 국내 기관 19개 컴퓨터에 악성 프로그램을 유포했다고 수사결과를 밝혔다.

30일 발견된 악성코드는 2016년 코드서명 해킹사건에 사용됐던 악성 프로그램과 동일한 ‘커스텀 암호화 알고리즘’으로 제작됐으며, 공격수법 역시 당시와 흡사하기 때문에 보안전문가들은 이번 사건도 라이플(안다리엘)의 공격으로 추정하고 있다.

이러한 상황에서 M사는 30일 오후 한국인터넷진흥원으로부터 해당 사항을 안내받고 즉시 문제가 된 인증서를 폐기했으며, 31일에는 자사의 모든 인증서를 폐기했다고 밝혔다. M사 관계자는 “코드사인 인증서는 고객사가 사용하는 인증서가 아닌, 제품을 납품할 때 M사 제품이라는 것을 확인시켜 주는 인증서”라면서, “당사의 솔루션을 사용하는 고객사에게는 당사가 직접 서버에 업로드시키고 있으므로 사용자가 사칭 또는 도용한 파일을 사용할 가능성은 없다”고 설명했다.

하지만 인증서가 실제로 유출됐는지, 어떻게 유출됐는지 묻자 “KISA에서 조사 중이지만 아직 확인된 사실은 없다”면서, “자체적으로도 조사를 하고 있지만 답변드릴 것이 없다”고 말했다.

문제는 M사의 SHA-1 인증서가 어느 제품에 사용된 것인지 제대로 체크하지 못하고 있다는 점이다. 분명 자사가 사용하는 인증서임에도 불구하고 사건 인지 3일째까지도 어느 제품에 사용하고 있는지 알 수 없다고 하는 것은 평소에 인증서 관리를 제대로 하지 않았거나 어느 제품에 사용하고 있는지 알고 있음에도 외부에는 알리지 않겠다는 것, 둘 중 하나다.

특히, M사 관계자는 본지와의 통화에서 “관련 고객사에게 일일이 공문을 보내고 직접 연락을 취해 해당 사실을 알리는 한편, 고객의 피해가 없도록 하고 있다”고 설명했는데, 이는 결국 언론 등 외부에 알리지 않겠다는 의지를 피력한 셈이라고 볼 수 있다.

아울러 M사는 “고객사를 직접 방문해 서버에 업로드해서 사용자가 사칭 혹은 도용한 파일을 사용할 가능성은 거의 없다”면서도, “수사결과가 나오지 않았음에도 모든 인증서를 폐기한 것은 선제적으로 대응한 것이며, 이를 통해 발생할 수 있는 모든 문제를 검토하고, 필요한 조치에 최선을 다하겠다”고 설명했다.

한편, 한국인터넷진흥원(이하 KISA)은 이번 사건의 심각성을 인지하고, 8월 1일 ‘정상 코드서명 인증서로 서명된 악성코드가 발견되고 있어 각 기업에 각별한 주의를 당부한다’는 제목의 보안공지를 관련 기업에게 공지했다.

KISA는 공지를 통해 방화벽 등에 명령제어 서버 IP 또는 URL(51.254.60[.]208/common/javaupdatemain.tmp, 현재 차단되어 있음) 접근 흔적이 존재하는지 확인해 달라면서, 접근흔적이 있을 경우 KISA로 관련 정보를 공유해 달라고 요청했다. 아울러 최대한 이전 내역부터 검색이 필요하며, 최소 3개월 이상을 권장했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

원병철기자 기사보기

원병철기자 기사보기

[2025-04-07]

[2025-04-07] .jpg)

.jpg)

.jpg)