올해 큰 공격 두 번 일어난 듯…캄보디아와 러시아 등 노려

악명 높은 콘니 멀웨어와 비슷…공격자가 동일한 것 같아

[보안뉴스 문가용 기자] 2018년부터 한 위협 행위자가 러시아와 캄보디아의 정치인 및 정치기구들을 감염시키려고 노력해왔다. 이 행위자가 심으려고 했던 건 원격 관리 툴(RAT)로, 보안 업체 팔로알토 네트웍스(Palo Alto Networks)의 연구원들은 이 행위자가 북한과 관련이 있는 것으로 보고 있다.

팔로알토 네트웍스의 위협 연구 팀은 공격자들의 이러한 행위와, 공격에 연루된 멀웨어까지 발견해 분석에 착수했다. 팔로알토는 이 멀웨어에 노키(NOKKI)라는 이름을 붙였다. 왜냐하면 이 멀웨어가 콘니(KONNI)라는 다른 멀웨어와 많은 점에서 유사하기 때문이다. 콘니 역시 RAT의 일종으로 지난 4년 동안 여러 피싱 공격에서 발견되어 왔다. 콘니가 포함된 피싱 메일은 다 한국과 관련된 문제를 언급하고 있었다.

또한 노키는 이전부터 북한의 해킹 그룹이라고 알려진 리퍼(Reaper) 혹은 그룹123(Group 123)과 연관성이 있다고 밝혀지기도 했다. 리퍼는 로크랫(ROKRAT) 혹은 독콜(DOGCALL) 멀웨어를 사용하는 위협 행위자로서 이전부터 알려져 온 단체다.

그렇다면 노키와 콘니는 어떤 점에서 닮았을까? 먼저 감염된 기기로부터 정보를 모으는 방식이 비슷하다. IP 주소, 호스트 이름, 사용자 이름, 드라이버 정보, 운영체제, 설치된 프로그램 등 수집하는 정보 역시 대동소이하다. 이에 대한 블로그를 작성한 팔로알토의 조시 그룬즈웨이그(Josh Grunzweig)와 브라이언 리(Bryan Lee)는 “두 멀웨어 사이의 유사성을 보건데 코드가 상당 부분 겹칠 것 같고, 배후 세력도 같을 가능성이 높다”는 의견이다.

노키에는 페이로드를 드롭 및 실행하고 가짜 문서를 만드는 기능도 포함되어 있다. 이 역시 콘니에서 발견된 것이다. 둘 다 똑같이 이메일 피싱을 통해 배포된다.

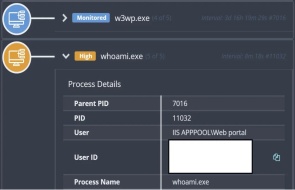

하지만 차이점도 존재한다. 노키는 콘니와 다르게 모듈로 구성되어 있다. 또한 감염 절차에 있어 노키가 더 복잡한 특징을 가지고 있다. C&C 서버와의 통신을 위해 정상 서버를 감염시키는 것도 다르다. 이런 용도로 침해된 서버들은 다 대한민국에 있다. 특히 과학 기술 분야의 웹사이트들과 엔지니어링 관련 조직들이 당했다고 한다.

팔로알토에 의하면 노키 공격은 시기적으로 두 번에 걸쳐 발생했다고 한다. 첫 번째는 2018년 1월초였고, 두 번째는 7월경에 발견됐다. 먼저 1월의 공격은 5월까지 이어졌으며, C&C 서버와의 통신을 위해 FTP 프로토콜을 사용했다. 두 번째 공격 캠페인은 HTTP를 사용하는 변종이었다.

더 깊게 분석했더니 7월의 공격에서 재미있는 점이 발견됐다. 독특한 문자열 난독화 기술이 동원된 것인데, 이는 러시아 월드컵 팬들을 노린 이전 피싱 공격 때 사용된 것이기도 했다. 당시 피싱 캠페인의 피해자들은 로크랫 멀웨어에 감염됐고, 이 멀웨어는 리퍼만이 사용하는 것으로 밝혀졌었다. 리퍼는 그 전부터 북한 정부를 위해 활동하는 단체로 알려진 바 있다. 심지어 당시 피싱 메일에 러시아 월드컵만이 아니라 북한 관료가 싱가포르를 방문한다는 내용이 포함된 것도 있어 북한이 더더욱 의심됐다.

한편 초기(1~5월) 노키 캠페인에서 공격자들은 윈도우 실행파일을 PDF 파일인 것처럼 꾸며 피해자가 클릭해 열어보도록 유혹했다. 겉으로는 캄보디아의 정치적 상황이 담긴 문서인 것처럼 보였고, 캄보디아어로 작성되어 있었다.

그러더니 공격자들은 표적을 러시아로 바꾼 듯했다. 키릴어로 된 악성 이메일들을 흩뿌리기 시작한 것이다. 4월의 공격에서는 .scr 확장자를 가진 악성 실행파일이 피싱 메일을 통해 전파됐는데, 이 파일은 러시아 외교부와 관련된 제목을 달고 있었다.

팔로알토는 조사를 이어가며 파이널1스파이(Final1Spy)라는 드로퍼도 발견했다. 이는 로크랫 혹은 독콜의 페이로드를 옮기는 기능을 가지고 있었다.

3줄 요약

1. 북한의 공격자들이 사용하는 것으로 보이는 멀웨어 발견됨.

2. 이름은 노키로, 이전에 발견된 콘니 멀웨어와 상당히 유사함.

3. 리퍼라는 북한의 해킹 단체가 가장 유력해 보이는 상황임.

[국제부 문가용 기자(globoan@boannews.com)]

악명 높은 콘니 멀웨어와 비슷…공격자가 동일한 것 같아

[보안뉴스 문가용 기자] 2018년부터 한 위협 행위자가 러시아와 캄보디아의 정치인 및 정치기구들을 감염시키려고 노력해왔다. 이 행위자가 심으려고 했던 건 원격 관리 툴(RAT)로, 보안 업체 팔로알토 네트웍스(Palo Alto Networks)의 연구원들은 이 행위자가 북한과 관련이 있는 것으로 보고 있다.

[이미지 = iclickart]

팔로알토 네트웍스의 위협 연구 팀은 공격자들의 이러한 행위와, 공격에 연루된 멀웨어까지 발견해 분석에 착수했다. 팔로알토는 이 멀웨어에 노키(NOKKI)라는 이름을 붙였다. 왜냐하면 이 멀웨어가 콘니(KONNI)라는 다른 멀웨어와 많은 점에서 유사하기 때문이다. 콘니 역시 RAT의 일종으로 지난 4년 동안 여러 피싱 공격에서 발견되어 왔다. 콘니가 포함된 피싱 메일은 다 한국과 관련된 문제를 언급하고 있었다.

또한 노키는 이전부터 북한의 해킹 그룹이라고 알려진 리퍼(Reaper) 혹은 그룹123(Group 123)과 연관성이 있다고 밝혀지기도 했다. 리퍼는 로크랫(ROKRAT) 혹은 독콜(DOGCALL) 멀웨어를 사용하는 위협 행위자로서 이전부터 알려져 온 단체다.

그렇다면 노키와 콘니는 어떤 점에서 닮았을까? 먼저 감염된 기기로부터 정보를 모으는 방식이 비슷하다. IP 주소, 호스트 이름, 사용자 이름, 드라이버 정보, 운영체제, 설치된 프로그램 등 수집하는 정보 역시 대동소이하다. 이에 대한 블로그를 작성한 팔로알토의 조시 그룬즈웨이그(Josh Grunzweig)와 브라이언 리(Bryan Lee)는 “두 멀웨어 사이의 유사성을 보건데 코드가 상당 부분 겹칠 것 같고, 배후 세력도 같을 가능성이 높다”는 의견이다.

노키에는 페이로드를 드롭 및 실행하고 가짜 문서를 만드는 기능도 포함되어 있다. 이 역시 콘니에서 발견된 것이다. 둘 다 똑같이 이메일 피싱을 통해 배포된다.

하지만 차이점도 존재한다. 노키는 콘니와 다르게 모듈로 구성되어 있다. 또한 감염 절차에 있어 노키가 더 복잡한 특징을 가지고 있다. C&C 서버와의 통신을 위해 정상 서버를 감염시키는 것도 다르다. 이런 용도로 침해된 서버들은 다 대한민국에 있다. 특히 과학 기술 분야의 웹사이트들과 엔지니어링 관련 조직들이 당했다고 한다.

팔로알토에 의하면 노키 공격은 시기적으로 두 번에 걸쳐 발생했다고 한다. 첫 번째는 2018년 1월초였고, 두 번째는 7월경에 발견됐다. 먼저 1월의 공격은 5월까지 이어졌으며, C&C 서버와의 통신을 위해 FTP 프로토콜을 사용했다. 두 번째 공격 캠페인은 HTTP를 사용하는 변종이었다.

더 깊게 분석했더니 7월의 공격에서 재미있는 점이 발견됐다. 독특한 문자열 난독화 기술이 동원된 것인데, 이는 러시아 월드컵 팬들을 노린 이전 피싱 공격 때 사용된 것이기도 했다. 당시 피싱 캠페인의 피해자들은 로크랫 멀웨어에 감염됐고, 이 멀웨어는 리퍼만이 사용하는 것으로 밝혀졌었다. 리퍼는 그 전부터 북한 정부를 위해 활동하는 단체로 알려진 바 있다. 심지어 당시 피싱 메일에 러시아 월드컵만이 아니라 북한 관료가 싱가포르를 방문한다는 내용이 포함된 것도 있어 북한이 더더욱 의심됐다.

한편 초기(1~5월) 노키 캠페인에서 공격자들은 윈도우 실행파일을 PDF 파일인 것처럼 꾸며 피해자가 클릭해 열어보도록 유혹했다. 겉으로는 캄보디아의 정치적 상황이 담긴 문서인 것처럼 보였고, 캄보디아어로 작성되어 있었다.

그러더니 공격자들은 표적을 러시아로 바꾼 듯했다. 키릴어로 된 악성 이메일들을 흩뿌리기 시작한 것이다. 4월의 공격에서는 .scr 확장자를 가진 악성 실행파일이 피싱 메일을 통해 전파됐는데, 이 파일은 러시아 외교부와 관련된 제목을 달고 있었다.

팔로알토는 조사를 이어가며 파이널1스파이(Final1Spy)라는 드로퍼도 발견했다. 이는 로크랫 혹은 독콜의 페이로드를 옮기는 기능을 가지고 있었다.

3줄 요약

1. 북한의 공격자들이 사용하는 것으로 보이는 멀웨어 발견됨.

2. 이름은 노키로, 이전에 발견된 콘니 멀웨어와 상당히 유사함.

3. 리퍼라는 북한의 해킹 단체가 가장 유력해 보이는 상황임.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)

.jpg)