안랩에 대한 지속적인 도발과 함께 국내 대표기업까지 위장

[보안뉴스 권 준 기자] 올해 상반기 우리나라를 비롯해서 전 세계적으로 가장 많은 피해를 입힌 랜섬웨어의 하나인 ‘갠드크랩’의 위장술이 끝없이 진화하고 있다.

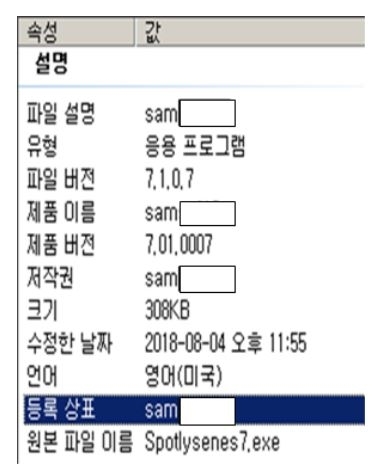

순천향대 SCH사이버보안연구센터(센터장 정보보호학과 염흥열 교수)에 따르면 가장 최근인 8월 3일에 제작된 갠드크랩 랜섬웨어가 ‘Spotlysenes7.exe’라는 파일명을 사용하여 국내 유명 글로벌 기업 이름(samxxxx)의 등록상표(copyright)로 위장해 유포되고 있다.

▲국내 글로벌 기업 이름으로 위장한 등록상표[이미지=순천향대 SCH사이버보안연구센터]

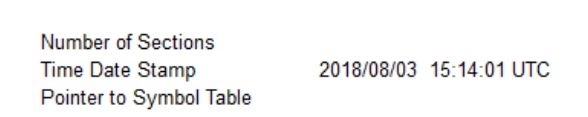

▲2018/08/03 15:14:01 UTC에 제작된 갠드크랩 랜섬웨어[이미지=순천향대 SCH사이버보안연구센터]

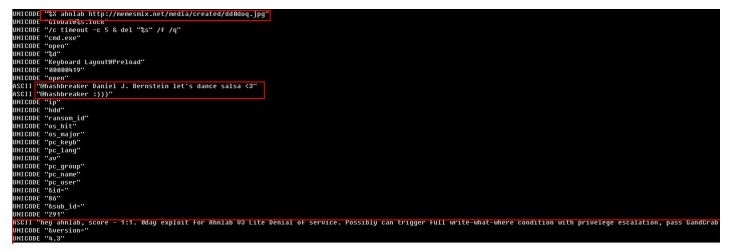

갠드크랩 랜섬웨어 v4.3은 지난 8월 1일에 “안랩과의 승패가 1대 1”이라는 문자스트링이 악성코드에 하드코딩되어 있는 형태로 유포된 것으로 알려졌다. 이번에 발견된 갠드크랩 랜섬웨어는 “안랩의 V3Lite 드라이버를 파괴하고 제로데이 취약점을 이용해 백신이 탐지를 못하게 하겠다”는 문구가 추가되는 등 안랩에 대한 공격적인 메시지를 담고 있다.

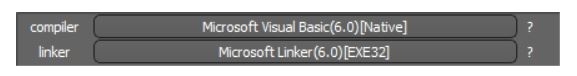

센터가 발견한 갠드크랩 랜섬웨어는 지난번 유포된 갠드크랩과 동일한 v4.3 버전이며, 이전 버전은 ‘Visual C/C++’로 제작되어 유포된 반면, 이번 버전은 ‘Visual Basic’으로 제작되어 유포되고 있다. 이는 기존 국내 백신의 탐지를 우회하기 위한 수단으로 추정된다.

▲안랩에 대한 공격적인 문구가 메모리에 하드코딩된 모습[이미지=순천향대 SCH사이버보안연구센터]

▲Microsoft Visual Basic(6.0)으로 제작된 랜섬웨어[이미지=순천향대 SCH사이버보안연구센터]

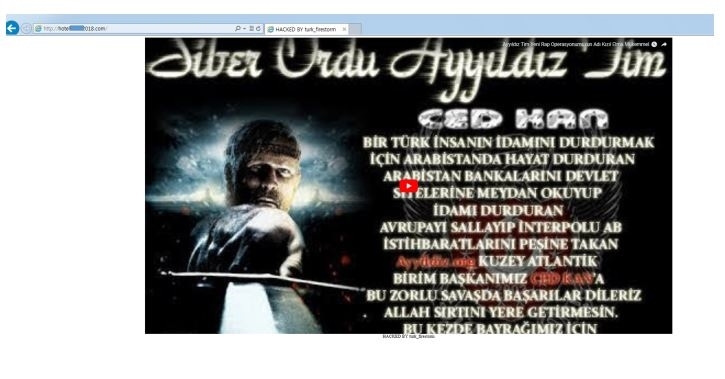

▲갠드크랩 랜섬웨어 관련 URL 중 디페이스된 도메인[이미지=순천향대 SCH사이버보안연구센터]

또한, 해당 랜섬웨어를 실행시키면 특정의 여러 URL에 접속을 시도하는데, 그중 일부의 도메인은 ‘HACKED BY turk_firestorm’라는 문구와 함께 디페이스되어 있는 모습을 볼 수 있다. 해당 악성코드의 MD5는 ‘16525cfab8a7813b3f11b4ce7831bb2e’이다.

SCH사이버보안연구센터 김예준 연구생은 “안랩의 발 빠른 대응에 따라 갠드크랩 랜섬웨어도 계속 업그레이드되어 유포되고 있다. 이번 센터가 발견한 갠드크랩은 동일한 버전이지만 다른 비주얼 베이직으로 제작됐고 등록상표가 국내 유명 글로벌 기업 이름으로 위장해 일반 사용자 PC의 감염 가능성이 높아지고 있다”며, “백신 프로그램의 최신 업데이트 유지와 함께 운영체제, 응용, 웹브라우저 등을 최신 버전으로 유지해야 하며, 출처가 불분명한 프로그램의 다운로드 금지 등의 보안 생활화가 중요하다”고 강조했다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

권준기자 기사보기

권준기자 기사보기

[2025-04-07]

[2025-04-07]

.jpg)

.jpg)

.jpg)