여러 문서에 동일한 악성코드 포함...주로 이메일 통해 정보 유출

11월 한 달 동안 벌써 3번의 아래한글 임의코드 실행 취약점 보안 업데이트 권고가 공지되는 등 아래한글(.hwp) 취약점을 통해 악성코드를 유포하는 사례가 발견되고 있다.

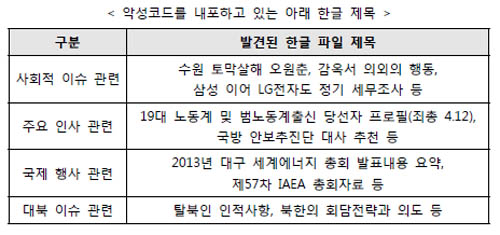

인터넷침해대응센터가 분석한 자료에 따르면 주요 인사 리스트, 국제 행사 자료 등의 한글파일이 다양하며, 사용자가 클릭하도록 최근 이슈화된 사건을 다룬다고 밝혔다. 또한, 해커는 하나의 악성코드를 여러 제목의 한글 파일에 넣어 감염성공률을 높인다며 지난 6월에 발견된 대북관련 한글파일과 국방관련 한글파일에서 동일한 MD5값의 악성코드(msloger.exe)가 발견되었다고 덧붙였다.

이는 한글 취약점을 찾는 것은 오랜 시일이 걸리는 고된 작업이므로 정부 및 사회 지도층 등의 PC로부터 가치 있는 정보를 캐기 위해 이루어진다며 자주 사용되는 한글 취약점으로는 힙스프레이 기법으로 쉘코드를 실행시키는 힙오버플로우 취약점 등이 있다고 인터넷침해대응센터는 설명했다.

그러나 취약점은 보안을 고려하지 않은 프로그램의 정상 기능을 통해 발생하기도 한다. 아래 한글은 문서를 열람할 때마다 사용자의 모듈을 실행시키는 기능을 제공한다. 실제 악성코드가 이 기능을 악용하여 한글 프로그램과 함께 실행되는 사례가 발견된 바 있다.

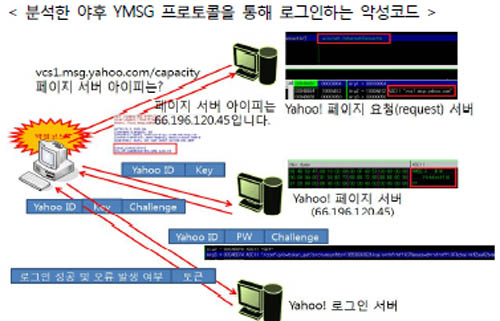

수집한 정보 유출 방법을 살펴보면 악성코드가 수집한 정보는 C&C 서버 및 이메일 계정으로 유출되고 있으며 최근 이메일 계정을 이용하는 사례가 증가하고 있다. 이는 가입절차가 간단하고, 제작자의 추적이 어려워 이메일 차단 조치를 위해 소요되는 시간이 오래 걸리기 때문인 것으로 풀이된다.

이와 관련 인터넷침해대응센터는 “해커는 이메일에 로그인하는 과정을 분석해 악성코드에 자동 로그인 기능을 추가한다”며, “2012년 2월 제작된 악성코드는 Yahoo 메일 서비스에서 사용되는 YMSG 프로토콜을 분석해 자동으로 로그인할 수 있도록 기능을 포함시켰다. 또한 악성코드는 수신 메일함 C&C로부터 악성코드를 추가 다운로드받는다”고 분석했다.

지난 6월 카스퍼스키가 발표한 자료에 따르면 악성코드는 메일함으로부터 TeamViewer를 추가 설치해 감염 PC를 원격 제어했다고 밝힌바 있다.

이와 같이 장기간 한글 취약점을 분석하고 이메일 전송 프로토콜을 파악해 원격 제어형 및 정보유출형 악성코드를 유포하는 사례가 지속적으로 발견되고 있다는 것이 인터넷침해대응센터의 설명이다.

이에 대한 예방법으로 인터넷침해대응센터는 “해커는 정부기관 및 사회지도층 등의 PC에서 가치 있는 정보를 노리고 있으므로 업무망 분리 등 철저한 보안관리가 필요하다”며, “백신은 최신 버전으로 업데이트하고, 주기적으로 검사해 악성코드 감염을 예방해야 한다. 만약 대북, 사회, 정치적 뉴스 및 유명 행사 등과 관련된 이메일 또는 문서를 수신했다면 일단 의심하고 백신으로 검사한 후 118센터 등에 신고할 것”을 당부했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

[2025-04-07]

[2025-04-07] .jpg)

.jpg)

.jpg)