[보안뉴스= 백제현 한국CISSP협회 부회장] “정보보호(情報保護; Information Protection)와 정보보안(情報保安; Information Security) 중에서 어느 것이 옳은 표현입니까?” 라는 질문은 사실 수년 전부터 들어왔던 질문이다. 또한 이 질문에 대해서 순간적으로 어느 것이 옳다고 명확하게 정의 내릴 수 없다는 이유로 지난 수년간 두 용어는 구별 없이 모호하게 사용돼 왔다.

그러나 정보보안 분야의 국제적인 표준이라고도 할 수 있는 (ISC)² CISSP CBK가 네 번째로 개정돼 발간된 현 시점에 즈음해 정보’보호’와 정보’보안’이라는 용어를 구별할 수 있는 기준 없이 모호하게 사용되는 원인을 분석해 봄과 동시에 두 용어를 구별할 수 있는 기준을 제시하고, 그러한 구별의 근거를 (ISC)² CISSP CBK에서 찾아보고자 한다.

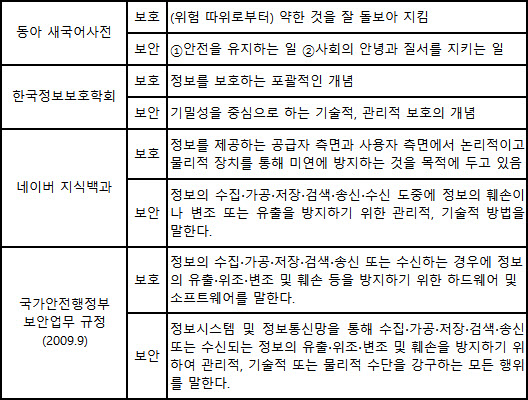

우선 ‘보호’와 ‘보안’이라는 용어에 관해 기존에 존재하고 있던 몇 가지 정의를 잠깐 살펴보면 아래의 표와 같다.

<표-1> 보호와 보안에 관한 몇 가지 정의(사례)

<표-1>에서 살펴본 것처럼 보호와 보안이라는 용어에 관해 명확하게 구별을 하는 기준이 ‘이것이다’라고 말하기가 어려운 현실이다. 사실상 그럴 수밖에 없는 이유를 살펴보면, 정보보호와 정보보안의 관계는 둘 중에 하나만 맞는 표리의 관계가 아니라 “선택적 관계”이기 때문이다.

즉, 정보보호(Information Protection)도 맞는 표현이고 정보보안(Information Security)도 맞는 표현이라는 것이다. 다만 어떤 경우에 ‘정보보호’라고 사용하고 어떤 경우에 ‘정보보안’이라고 사용할 것인가에 대한 선택이 남아 있다는 것이다. 따라서 이러한 선택을 함에 있어서 모호함이 존재하는 이유를 먼저 살펴볼 필요가 있다.

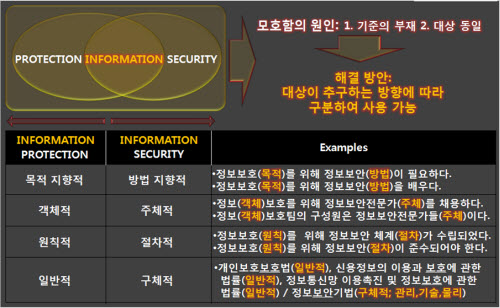

모호함의 두 가지 원인

정보보호와 정보보안은 용어 그 자체로는 두 가지 모두가 맞는 표현에 해당한다. 하지만, 각 용어가 내포하고 있는 의미에 있어서는 분명 다른 부분이 있어야만 각 용어가 별도로 존재하는 이유가 될 수 있을 것이다. 그럼에서 불구하고 두 가지 용어가 구별 없이 혼용되는 원인을 살펴보면 두 가지 이유가 있을 수 있다. 그 첫 번째 원인은 바로 ‘구별 기준의 부재’를 꼽을 수 있다. 즉, 어떤 경우에 ‘정보보호’라고 사용하고 어떤 경우에 ‘정보보안’이라고 사용하는 것인가에 관한 기준이 없다는 것이다.

그러한 상황이다 보니 두 용어를 읽는 독자의 입장에서도 그 의미를 파악하는데 모호함이 존재할 수밖에 없는 것이다. 두 번째 원인은 ‘대상의 동일성’을 들 수 있다. 즉, 정보보호(Information Protection)라는 용어와 정보보안(Information Security)이라는 용어에서도 알 수 있듯이, ‘정보(Information)’라는 용어가 동일하게 사용되고 있다. 그러다 보니 두 가지 용어의 사용에 대한 명확한 구별의 기준이 없는 상황에서 정보(Information)라는 동일한 대상이 주는 모호함이 더해 져서 보호라는 용어와 보안이라는 용어를 혼재돼 있다고 보여진다.

구별을 위한 두 가지 원칙

보호라는 용어와 보안이라는 용어가 경우에 따른 명확한 구별기준 없이 혼용되고 있는데, 어떤 경우에 보호라는 용어를 사용하는 것이고 어떤 경우에 보안이라는 용어를 사용하는 것인지에 대한 실무적 근거를 찾아야 한다고 생각된다. 현재는 보호라는 용어와 보안이라는 용어가 혼재돼 사용되고는 있지만 다행히도 기존에 존재하고 있던 정의에서 두 용어의 구별을 위한 몇 가지 착안을 할 수 있다.

먼저 앞서 살펴 본 <표-1>의 내용 중에서 ‘한국정보보호학회’에서 제시하고 있는 기준을 살펴보면 ‘보호’는 ‘정보를 보호하는 포괄적인 개념’이라고 말하고 있고 ‘보안’은 ‘기밀성을 중심으로 하는 기술적, 관리적 보호의 개념’이라고 말하고 있다. 또한 ‘국가 안전행정부 보안업무규정’에서 제시하고 있는 기준을 살펴보면 ‘보호’는 ‘정보의 수집·가공·저장·검색·송신 또는 수신하는 경우에 정보의 유출·위조·변조 및 훼손 등을 방지하기 위한 하드웨어 및 소프트웨어를 말한다’고 말하고 있고, ‘보안’은 ‘정보시스템 및 정보통신망을 통해 수집·가공·저장·검색·송신 또는 수신되는 정보의 유출·위조·변조 및 훼손을 방지하기 위해 관리적, 기술적 또는 물리적 수단을 강구하는 모든 행위’를 말한다.

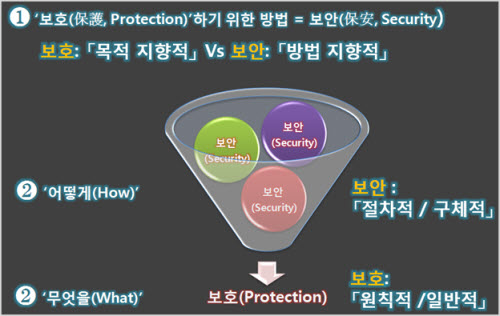

여기서 알 수 있는 착안점은 두 가지가 될 수 있다. 첫째로 보호(Protection)의 ‘대상’은 바로 정보라는 것이고, 보안(Security)은 보호대상을 지키는 ‘방법’이라는 점이다. 둘째로 보호(Protection)는 ‘목적’이 되고 보안(Security)은 보호를 위한 ‘수단’이 된다는 점이다. 이러한 두 가지 착안에 기반해 보호(Protection)와 보안(Security)을 구별하는 기준을 살펴보면 [그림-1]과 같다.

[그림-2] 정보보호와 정보보안의 구별을 위한 두 가지 원칙

첫 번째 원칙은 ‘목적 vs. 방법’의 구별이다. 즉, 정보보호(Information Protection)는 보호의 대상인 정보를 보호하는 것에 목적을 두고 있고, 정보보안(Information Security)은 보호의 대상인 정보를 보호하기 위한 방법을 말하는 것이다. 따라서 ‘보호’는 ‘목적 지향적’이고 ‘보안’은 ‘방법 지향적’이라고 할 수 있다.

두 번째 원칙은 ‘원칙적/일반적 vs. 절차적/구체적’ 구별이다. 즉, 정보보호(Information Protection)는 원칙적이면서 일반적인 목적 그 자체에 중점을 둔 표현을 하는 것이고, 정보보안(Information Security)은 보호 대상을 보호하기 위한 절차적이면서도 구체적인 방법에 중점을 둔 표현을 하는 것이다.

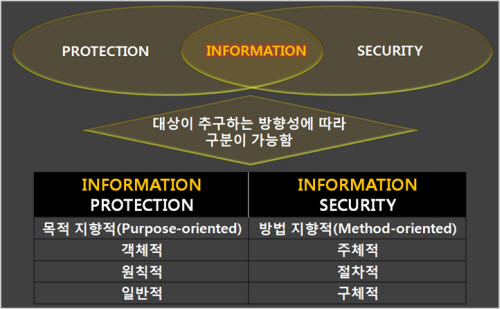

위 두 가지 구별기준을 적용해 본다면, [그림-3]과 같이 정보보호(Information Protection)와 정보보안(Information Security)은 그 대상이 추구하는 방향성에 따라 구분이 가능해진다. 정리하자면, 대상이 추구하는 방향이 ‘목적지향적/객체적/원칙적/일반적’인 경우에는 정보보호(Information Protection)라는 용어를 사용하는 것이고, ‘방법지향적/주체적/절차적/구체적’인 경우에는 정보보안(Information Security)이라는 용어를 사용하는 것이 옳다고 본다. 이에 관한 구체적인 예시는 [그림-9]에서 후술하기로 한다.

[그림-3] 정보보호와 정보보안의 개념적 구분

정보보호와 정보보안을 구별하는데 적용할 수 있는 기준에 대해 지금까지

살펴 본 바를 바탕으로 해 이제부터는 (ISC)² CISSP CBK 내에서의 정보보호와 정보보안의 체계에 관해 알아 보고자 한다.

CISSP CBK 내에서의 정보보호와 정보보안 체계적 관계

CISSP 자격증을 주관하는 (ISC)²에서는 최근 CISSP CBK 공식 가이드(제4판)를 발간했다. 여기서 말하는 CBK란 ‘Common Body of Knowledge’로서, CISSP의 근간을 이루고 있는 일반적인 지식체계를 말하는 것이다. 이러한 CISSP CBK 내에서 정보보안과 정보보안의 체계적 관계는 [그림-4]에 있는 ‘위험 공식’에서 출발한다.

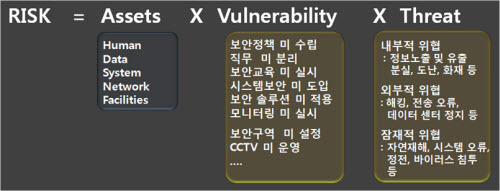

[그림-4] 위험 공식

먼저 CISSP CBK에서 말하는 각 용어를 간단하게 살펴 보면, 위험(Risk)이란 ‘위협 요소가 취약성 및 취약성과 관련된 영향을 악용할 가능성’을 의미한다. 자산(Asset)이란 조직의 구성원을 포함해 조직이 보유하고 있는 유형적 자산과 무형적 자산을 말한다. 취약성(Vulnerability)이란 보안대책이 부족하거나 약한 상태를 말한다. 위협(Threat)이란 위협요소가 취약성을 악용하는 위험상황을 말한다.

[그림-5] 위험공식과 위험의 예시

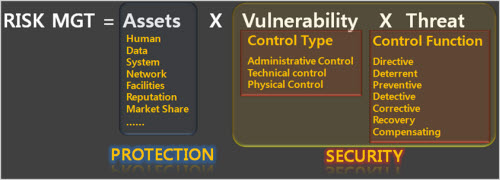

CISSP CBK에서 위험(Risk)을 낮춘다는 것은 결국은 취약성(Vulnerability)을 낮추거나 위협(Threat)을 낮춘다는 것을 의미한다. 이러한 과정을 위험관리(Risk Management)라고 하는데, 정보보호와 정보보안의 관계는 바로 이 위험관리에서 구분된다고 볼 수 있다.

즉, 위험관리란 조직 내에 있는 여러 유형의 자산의 가치를 보호하면서, 자산이 가지고 있는 취약성과 그 취약성을 악용하려는 위협을 낮추는 기법을 적용하는 것이다. 따라서 [그림-6]에서 보는 것처럼, 자산은 ‘보호(Protection)’의 대상이 되는 것이고, 자산과 관련한 취약성과 위협을 낮추는 여러 기법이 ‘보안(Security)’의 대상이 되는 것이다.

[그림-6] 위험관리 관점에서 본 보호와 보안의 체계

정보보호와 정보보안의 체계적 관계에 관해 조금 더 자세히 살펴보자. 먼저 보호(Protection)의 영역을 살펴보면, 자산을 보호한다는 목적을 지향하고 있고, 자산이라는 객체를 대상으로 있으며, 구체적인 방법론보다는 원칙적이고 일반적인 내용으로 표현되고 있다. 반면에 보안(Security)의 영역을 살펴보면, 목적을 달성하기 위한 방법으로써, 취약성과 위협을 낮출 수 있는 구체적이고 절차적인 기법들이 내용으로 표현돼 있다.

특히 보안유형(Control Type)의 경우는 취약성은 낮추는 보안 기법으로써, 관리적 통제와 기술적 통제 그리고 물리적 통제 기법이 제시되고 있다. 또한 보안기능(Security Function)의 경우에는 보안유형 각각의 통제기법 내에서 보다 구체적으로 적용되는 통제기능들이 제시되고 있다. 따라서 위험관리(Risk Management)라는 것은 자산이 가지고 있는 취약성과 위협을 낮추는 보안기법을 적용해 자산의 가치를 보호하는 것이 된다. 즉, 보안(Security)을 적용해 자산을 보호(Protection)한다는 것이다.

그렇다면 이번에는 앞서 살펴본 바와 같이 정보보호와 정보보안을 구별하는 데 적용되는 두 가지 기준의 관점에서 살펴 보자. 먼저 정보보호(Information Protection)란 ‘보호대상인 정보의 가용성, 무결성, 기밀성을 원래 그대로 보존하는 것’으로 설명할 수 있는데 이는 ‘목적지향적/객체적/원칙적/일반적’인 표현이라고 보여 진다.

한편 정보보안(Information Security)이란 ‘보호대상인 정보의 취약성과 그 취약성을 악용하려는 위협을 낮추는 관리적, 기술적, 물리적 기법을 적용하는 것’으로 설명할 수 있다. 물론 관리적, 기술적, 물리적 기법 내에는 절차적이고 구체적인 보안기법인 보안기능(Security Function)이 각각 포함돼 있으므로 이는 ‘방법지향적/주체적/절차적/구체적’인 표현이라고 보여 진다. 살펴 본 대로, 정보보호와 정보보안의 체계적 관계는 [그림-7]과 같이 정리될 수 있다.

[그림-7]에서 볼 수 있는 것처럼, CISSP CBK 내에서는 정보보호와 정보보안은 체계적 연계돼 있으면서도 그 의미에 있어서는 구별돼 사용되고 있음을 알 수 있다.

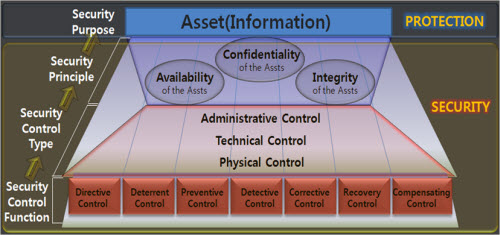

[그림-7] CISSP CBK 내에서의 정보보호와 정보보안의 관계 체계도

먼저 간략히 체계적 관계를 살펴 보면, 보안을 적용하는 목적(즉, Security Purpose)은 정보를 보호(Protection)하기 위한 목적임을 알 수 있다. 그리고 이러한 목적을 달성하기 위한 보안원칙(Security Principle)으로서 가용성, 기밀성, 무결성의 보존을 천명하고 있다.

한편, 가용성, 기밀성, 무결성을 각각 보존하는 절차로써, 보안통제유형(Security Control Type)과 보안통제기능(Security Control Function)이 필요하게 된다. 그리고 구체적인 보안기법인 보안통제기능(Security Control Function)은 각각의 보안통제유형(Security Control Type)의 요구사항을 충족하기 위한 것이고 이러한 충족은 결국 세 가지 보안원칙(Security Principle)을 각각 준수할 수 있는 체계적인 관계를 확인할 수 있다.

다음으로 두 용어에 내포돼 있는 의미를 살펴보면, 정보보호(Information Protection)는 특정 대상을 보호한다는 목적성을 띠고 있으며, 구체적인 방법보다는 원칙적이고 일반적인 의미로 사용되고 있다. 반면에 정보보안(Information Security)은 목적을 달성하기 위한 방법이므로 구체적으로 누구에 의해 어떤 절차로 수행되는지를 보여주는 의미로 사용되고 있다.

따라서 의미적인 구분기준으로 ‘목적지향적/객체적/원칙적/일반적’인 경우에는 정보보호(Information Protection)라는 용어를 사용하고, ‘방법지향적/주체적/절차적/구체적’인 경우에는 정보보안(Information Security)이라는 용어를 사용하고 있음을 알 수 있다.

한편 CISSP CBK에서 표현하고 있는 정보보호(Information Protection)와 정보보안(Information Security)의 체계적인 관계가 실무적으로도 일치하고 있는지를 확인해 볼 필요가 있다.

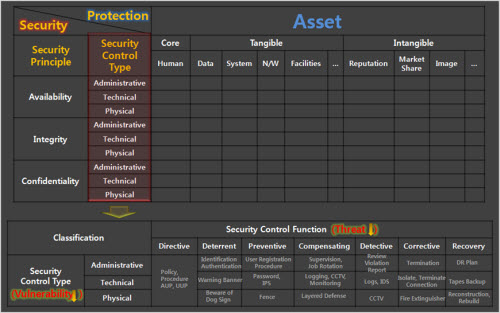

[그림-8] 정보보호와 정보보안의 관계체계를 이용한 실무적 적용(예)

[그림-8]에서 볼 수 있는 것처럼, 먼저 보호(Protection)의 영역을 보면, 보호대상인 자산(Asset)을 보호하기 위한 목적으로 자산이라는 객체를 유형화(핵심, 유형, 무형 등)하고 있다. 그리고 보안(Security)영역에서는 보호목적을 달성하기 위한 구체적인 방법론으로서, 보안원칙(Security Principle)과 보호대상인 자산이 가지고 있는 취약성을 낮출 수 있는 구체적인 보안기법으로서 보안통제유형(Security Control Type)이 다루어지고 있다. 또한 각각의 보안통제유형에는 취약성을 악용하는 위협을 낮출 수 있는 개별적으로 보안통제기능(Security Control Function)들이 보다 구체적으로 다루어지고 있음을 볼 수 있다.

[그림-9] 정보보호와 정보보안의 의미적 구별기준과 적용(예)

살펴본 바와 같이 CISSP CBK에서는 정보보호(Information Protection)와 정보보안(Information Security)의 체계적 관계를 실무적으로도 적용하고 있다. 따라서 이러한 체계적 관계의 의미를 내포하고 있는 정보보호와 정보보안의 개념적인 구별기준이 CISSP CBK에서 충분히 제시되고 있다고 보여진다.

정보보호와 정보보안의 체계적 관계를 정리하며

정보보호와 정보보안이라는 용어의 사용에 있어서 모호함이 존재했던 이유는 첫째로 어떤 경우에 보호라는 용어를 사용하고 어떤 경우에 보안이라는 용어를 사용하는가에 관한 구별기준이 없었다는 것이고 둘째로는 보호와 보안이 다루고 있는 대상이 동일했기 때문이다.

.jpg)

이러한 기준을 적용해 정보보호(Information Protection)라는 용어나 정보보안(Information Security)이라는 용어를 사용하게 된다면, 각 용어를 쓰는 사람이나 읽는 사람이 동일한 의미로 이해될 수 있을 것으로 기대된다.

[글 _ 백제현 한국CISSP협회 부회장(jaehyeon100@gmail.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

민세아기자 기사보기

민세아기자 기사보기

[2024-09-30]

[2024-09-30]

.jpg)