난독화·리소스 암호화보다 높은 방어기술로 바이너리 암호화 부각

[보안뉴스 김태형] 최근 스마트폰 앱의 위·변조가 급증하고 있다. 특히, 안드로이드 유료 앱의 경우 상위 100개가 모두 위·변조 되어 무료로 풀릴 정도로 앱 위·변조가 심각한 상황에 이르고 있다.

[보안뉴스 김태형] 최근 스마트폰 앱의 위·변조가 급증하고 있다. 특히, 안드로이드 유료 앱의 경우 상위 100개가 모두 위·변조 되어 무료로 풀릴 정도로 앱 위·변조가 심각한 상황에 이르고 있다.

이러한 모바일 앱의 자산보호를 위해서는 난독화 적용이 필수적이다. 특히 소스코드 난독화, 바이너리 난독화, 리소스 암호화 등의 앱 보안을 위한 다양한 솔루션이 있고 각 제품별로 장단점이 있다. 최근 이러한 난독화보다 한 단계 높은 방어기술로 소스코드 분석을 원천 차단하는 바이너리 암호화를 통해 앱 자산을 보호해야 한다는 주장이 제기됐다.

스마트폰 어플리케이션 보안 취약성과 기술적 보안대책과 관련해 김창원 마크애니 개발팀장은 “최근 모바일 악성코드가 급증하고 있고 주요 보안 위협으로 대두되고 있다. 모바일 악성 앱은 합법적인 앱으로 위장하는 FAKEINST가 34%, 합법적 앱으로 위장해 다른 악성 기능을 실행하는 OPFAKE가 30%로, 앱 위·변조는 악성 앱 Top 10의 64%를 차지하는 가장 많은 보안위협 사례”라고 설명했다.

이들 악성 앱은 메시지를 가로채거나 전송해 유료서비스에 가입하고 고액 과금 피해를 유발하거나 서비스를 악용하는 기능 등을 수행한다. 특히, 금융거래 서비스를 제공하는 은행권 앱이 대표적 앱 위·변조 사례로 다양한 피해를 입히고 있다.

특히, 스마트 디바이스들은 스크린 복제, 역공학에 의한 소스코드 유출 등 보안위협이 지속적으로 증가하고 있고 개방형의 안드로이드 플랫폼이 주요 타깃이 되고 있는 상황이다.

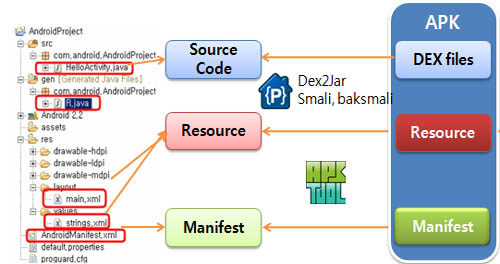

김창원 팀장은 “앱 리패키징을 통해 위·변조 앱을 생성하는 것이 최근 주요 모바일 보안위협인데, 안드로이드 앱에서 가장 많이 사용하는 기법이다. 이는 정상 앱의 프로그램 소스와 리소스를 통째로 빼내 악의적 코드를 삽입해 다시 정상 앱으로 위장해 유포하는 방법”라며 “이러한 리패키징은 관련 툴도 많고 너무나 쉬워 대부분의 악성앱들이 이 방법을 통해 만들어지고 있다”라고 말했다.

▲ 앱 자산 유출 위협

이어 그는 “안드로이드 기반의 경우 전방위적 보안위협이 존재하고 있어 소스코드부터 Asset과 리소스, 임시로 사용하는 데이터마저도 안전하지 않기 때문에 앱 보안은 공격의 대상이 되는 대상별로 분류해 보안대책을 마련해야 한다”면서 “앱 자산의 암호화와 앱 스토리지 보안, 그리고 앱이 안전한 환경에서 실행되게 하는 플랫폼 보안 기능 3가지가 반드시 필요하다”고 강조했다.

또한, 그는 “바이너리 암호화는 소스코드 분석을 아예 불가능하게 하는 가장 높은 방어기술로, 실행 바이너리(DEX)와 String, Asset 등의 앱 자산들을 모두 암호화하는 가장 진화한 방법으로, 앱 개발 후 적용이 가능하지만 대용량 앱은 속도 저하를 고려할 필요가 있다”고 덧붙였다.

[김태형 기자(boan@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

김태형기자 기사보기

김태형기자 기사보기

[2025-04-07]

[2025-04-07]

.jpg)

.jpg)

.jpg)