새로운 공격 목표·방향에 대한 지속적 고찰과 대응 필요

지난 3월 초 3.4 DDoS공격이 발생했다. 다행히 관계 당국과 대응부서의 효율적인 조치로 큰 피해는 입지 않았으나 실무 보안전문가들의 상황분석에 의하면 어쩌면 이번 공격은 앞으로 있을지도 모르는 더 큰 대란의 전초전일 수 있다는 우려를 하고 있다.

이러한 시점에서 DDoS의 새로운 공격 방향을 고찰해보고 공격자들의 행태를 예측하여 선행적 대응책을 강구하는 것은 그 의의가 매우 클 것으로 생각된다.

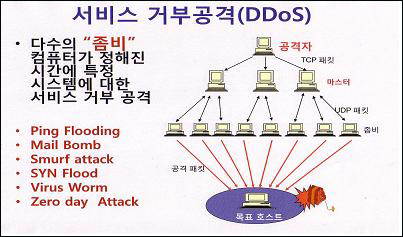

우선 DDoS(Distributed Denial of Service)를 이해하기 위해서는 DoS(Denial of Service)의 출현배경부터 살펴볼 필요가 있다. 분산형 서비스거부 공격인 DDoS는 시스템의 정상적인 서비스를 못하도록 마비시키는 DoS공격의 진화된 모습이기 때문이다.

DoS공격은 오래전 1980년대 말에 나타났다. DoS를 이해하기 쉽게 설명하는 다음과 같은 흥미로운 예가 있다. 2000년대 초 미국의 어느 상점에서는 크리스마스 시즌을 맞아 많은 카드의 매출을 기대했으나 오히려 예년 수준보다도 훨씬 적게 팔리는 불경기를 맞았다.

그 상점 주인은 당연히 실망하며 의아해 했다. 그러나 그는 그 이유를 곧 알게 되었다. 바로 이웃 상점에서 전자 크리스마스 카드를 컴퓨터 시스템을 통해서 싼 값으로 판매하고 있었기 때문이다. 따라서 그는 이웃 시스템에 고장을 일으켜 서비스를 못하게 할 악의를 품고 해커를 매수하여 그 해커로 하여금 상대방 상점의 시스템을 다운시켰다.

이것이 서비스 거부를 유발시켜 온라인 전자상거래를 못하게 한 DoS 범행의 대표적인 일화다. 이는 마치 파키스탄의 한 개인이 자기가 개발 한 소프트웨어를 구매하지 않고 복사해 쓰지 못하도록 하기 위해 바이러스 코드를 삽입시켜 전파시킨 것이 바이러스 공격의 시발점이었다는 일화와도 유사하다.

우리는 여기에서 DoS공격이란 단순한 목적 하에 하나 또는 몇 개의 시스템을 개인이 공격한데서부터 시작되었다는 사실을 알 수가 있다. 그러나 DoS공격은 그 후 DDoS공격으로 발전했다. DDoS는 한 두 개의 한정된 시스템 공격이 아니라 불특정 다수의 시스템을 일시에 공격하는 분산형 서비스 공격으로 진화한 것이다.

이처럼 많은 시스템을 동시에 공격하기 위해서는 당연히 공격자의 범행 지시에 따를 하수인격의 시스템이 필요하고 악성코드를 잠입시킬 도구가 필요하게 되었다. 이러한 역할을 수행하는 컴퓨터를 ‘좀비(Zombie)’라고 한다. 좀비란 공격자가 지시하는 악성코드대로 멍청하게 움직이는 컴퓨터라 하여 붙여진 이름이다. 일명 ‘봇넷(Botnet)’이라고도 하는데 이는 로봇처럼 공격자가 시키는 대로 움직이는 네트워크 컴퓨터라는 뜻이다.

따라서 DDoS 공격자들은 좀비 컴퓨터를 얼마나 많이 거느리고 있느냐가 자기의 힘이 되고 자산이 된다. 그동안 좀비 컴퓨터를 공격자들이 팔고 산다는 이야기가 언론에 수차 보도된 바 있다. 국내 해커들이 수십만 대의 좀비를 중국 해커들로부터 구입했다가 그 수를 증가시켜 중국 해커에게 되팔았다는 이야기가 사실이었기 때문이다.

DDoS의 공격 방법은 여러 가지가 있다. 그 중의 한 예가 ‘메일 밤(Mail Bomb)’이다. 상대방 시스템에 많은 메일을 지속적으로 보냄으로써 폭주하는 메일을 처리하지 못해 한계를 초과토록 하여 다운시키는 수법을 말한다. ‘폭탄(Bomb)’이라는 뜻은 쌓인 메일이 폭탄처럼 터져서 대형 시스템도 다운시킨다는 뜻에서 붙여진 이름이다.

그러나 이 수법에는 해커가 노리는 또 다른 술수가 숨어 있다. 만일의 경우 범행이 발각 된다하더라도 “하루에 한 사람이 보낼 수 있는 메일 양이 법으로 정해져 있느냐? 나는 다만 보내고 싶은 메일을 보냈을 뿐이다”라고 범행 사실을 회피하려는 술수이다.

다음과 같은 또 다른 수법도 있다. 상대방에게 지속적으로 확인 응답을 요청하여 다운시키는 ‘SYN Flood Attack’, 상대방 시스템의 작동 현황을 지속적으로 요청하여 다운시키는 ‘Ping Flood Attack’, OS가 아닌 네트워크를 통해서 여러 대의 컴퓨터가 한 시스템에 집중적으로 응답케하여 다운시키는 ‘Smurf Attack’, 악성코드를 잠입시켜 공격하는 ‘Malware Attack’ 등이 그것이다.

대표적인 악성코드의 예는 바이러스·웜이다. 이러한 다양한 수법의 발전은 마치 바이러스 공격이 초기에는 목표 시스템의 데이터를 지우고 삭제하고 복사해가는 단순한 수법으로부터 최근에는 시스템을 다운시키는 DDoS의 무기로 발전한 것과도 비슷하다. 아래 그림은 좀비를 이용한 DDoS공격 기법을 설명하고 있다.

그렇다면 앞으로의 DDoS의 공격 목표는 과연 무엇이고 범행 기법은 어떻게 발전할 것인가? 이 물음에 답할 수 있는 분명한 사실이 있다.

그것은 그동안 공격자들이 DDoS가 가해할 수 있는 엄청난 파괴력과 피해규모를 실감해왔기 때문에 그들은 그 위력을 사용할 새로운 공격목표 탐색에 혈안이 되어 있다는 사실이다. 그러한 징후는 이미 현실로 나타났다.

2010년 9월에 출현한 ‘스턱스넷 웜(Stuxnet Worm)’ 공격이 바로 그것이다. 스턱스넷 웜은 3만 개의 IP주소를 웜에 감염시켜 이란의 나탄스(Natanz) 발전소와 우라늄 농축시설이라는 특정 목표를 공격한 것이다. 또한 2008년 12월에는 Window OS만을 공격하고 그 취약점을 이용하여 웜을 급속히 확산시키는 ‘컨피커 웜(Conficker Worm)’이라는 특수한 웜이 출현한 바도 있다.

이러한 특정 목표를 공격하기 위한 군사용 바이러스 무기는 이미 미국에서 개발됐다. 그것은 ‘컴 바이러스 AMCW(Autonomous Mobile Cyber Weapon)’라는 무기다. 이것은 적의 목표물을 자동적으로 찾아들어가 전산망을 무력화시키는 새로운 바이러스 무기이다.

‘AMCW’가 목표물에 도달하는 과정은 순항미사일(Cruise Missile)의 항행과도 유사하다. 유도탄의 공격을 숨기기 위하여 목표물에 직코스로 접근하지 않고 여러 중간 지점을 거쳐 도달하듯이 AMCW도 익명의 여러 시스템을 거쳐 최종 목표물에 도달한 후 계획된 시스템을 공격하는 것이다. 아래의 그림은 ACMW를 상징하는 그림이다. 바이러스/웜을 군사적 목적으로 사용한 역사는 새로운 사실은 아니다. 이미 중동의 걸프전에서 미군이 이라크의 방공망을 무력화시키기 위해 바이러스 무기로 사용하여 그 위력을 입증한 바 있기 때문이다. 그 후 ‘정보전(Information Warfare)’이란 신 용어가 출현하게 되었다.

바이러스/웜을 군사적 목적으로 사용한 역사는 새로운 사실은 아니다. 이미 중동의 걸프전에서 미군이 이라크의 방공망을 무력화시키기 위해 바이러스 무기로 사용하여 그 위력을 입증한 바 있기 때문이다. 그 후 ‘정보전(Information Warfare)’이란 신 용어가 출현하게 되었다.

그것은 바이러스·웜 공격의 군사적 성공을 체험한 미국이 앞으로의 유사한 웜 공격에 대비한 방어수단을 강구하며 Cyber전을 준비해온데서 비롯된 것이었다.

이상과 같은 사실들을 종합해볼 때 앞으로 있을 DDoS의 새로운 공격 방향은 일반적으로 불특정 다수의 시스템 공격이 아니라 국가적으로 중요한 정보기반 구조(Information Infrastructure) 즉 전기, 통신, 교통, 의료, 수자원, 생산시설, 재난통제 및 국가 행정기구 등의 주요 기반 시스템을 주 목표로 겨냥하거나 정치적 군사적으로 민감한 특정 조직의 시스템을 주 목표로 겨냥하여 공격할 것으로 예측된다.

이와 같은 새로운 공격 방향에 효율적으로 대응하기 위해서는 하루 속히 다음과 같은 조치들을 취해야 할 것이다.

첫째, 이제부터는 전체 시스템을 재래식 개념의 보편적 수단으로 방어하려 해서는 안된다. 국가의 중요한 기반구조 시스템이나 특정 시스템 하나 하나에 합당한 대비태세를 갖추어 심층적 방어(Defence in Depth)를 해야 한다.

둘째, 전 국민에게 부지불식 간에 자신의 컴퓨터도 좀비 컴퓨터가 될 수 있다는 경각심을 계속 환기시키며 대응책을 교육시켜야 한다. 그리고 평시부터 악성코드에 감염된 좀비 컴퓨터를 색출하여 치료해주거나 각자가 백신을 다운받아 치료토록 해야 한다.

셋째, 항상 공격 패턴의 이상 징후를 예의 주시하고 분석하여 선행적이고 능동적인 대처를 해야 한다. 그리고 일단 유사시에는 효율적인 대처를 할 수 있도록 전문요원을 확보하고 첨단 기술을 갖추어야 한다.

넷째, 인터넷에서 쉽게 다운받을 수 있는 DDoS 공격도구들을 차단·삭제해야 한다. 잘 알려진 도구들은 'Trinoo', 'TFN(Tribal Flood Network)' 및 'Stacheldraht' 등이다.

다섯째, 범국가적 대응조직간의 유기적인 협조체제를 구축하고 필요한 정보를 공유하며 주기적인 모의훈련을 실시해야 한다. 또한 보안전문기관과 벤처에서는 DDoS에 대한 첨단 방어 기술과 장비들을 끊임없이 연구, 개발하며 대비해야 한다.

"지피지기(知彼知己)면 백전불태(白戰不殆)요, 적의 전략 전술이나 의중을 꿰뚫어 보고 사전에 대처하면 유비무환(有備無患)이라" 했다. 앞으로 우리는 DDoS의 새로운 공격 목표와 방향에 대한 지속적인 고찰로 공격자의 기도를 제압하고 전문화된 기술과 장비로 성공적으로 대처함으로써 명실공히 선진화된 IT보안 강국을 만들어야 한다.

[글_이재우 동국대학교 국제정보대학원 석좌교수·박사/한국사이버포렌식전문가 협회 회장/국제 (ISC)2 CISSP협회 아시아 회장]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

[2024-11-22]

[2024-11-22]

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)