로그프레소 5월 CTI 리포트, 국내 자동차 부품 생산 기업 랜섬웨어 피해사례 소개

대만의 악성 봇 감염으로 인한 크리덴셜 유출 실태 공개

[보안뉴스 박은주 기자] 최근 랜섬웨어 공격을 당한 국내 자동차 부품 기업의 핵심 자료가 다크웹에서 거래되는 정황이 드러났다. 재무제표를 비롯한 인사 파일, 금융 관련 자료 등이 포함돼 있다.

로그프레소는 5월 CTI 리포트를 통해 최근 랜섬웨어 공격을 받은 국내 기업의 정보 탈취 사례를 공유했다. 해당 기업은 자동차 부품을 생산하는 곳으로 랜섬웨어 공격으로 인해 기업의 설계 도면과 같은 핵심 자산과 DB 접근 정보, 패스워드가 유출되는 피해를 봤다.

로그프레소 측은 “패스워드가 쉬운 조합으로 구성돼 공격이 더욱 쉬웠을 것”이라며 “랜섬웨어 공격의 피해를 방지하기 위해서는 정기적인 데이터 백업, 소프트웨어 최신 패치 유지, 보안 솔루션 적용, 네트워크 분리, 임직원 보안인식 제고 등 적극적인 활동이 필요하다”고 전했다. 더불어 “통합보안관제 솔루션을 이용해 위협의 발생을 실시간으로 탐지할 수 있는 체계를 갖출 것”을 권고했다.

로그프레소는 매월 CTI(Cyber Threat Intelligence) 리포트를 발행해 다양한 보안 이슈를 공유하고 있다. 이때 CTI는 사이버 공격 관련 정보를 수집하고 분석해 사이버 위협에 신속하고 정확하게 대응하고자 가공한 형태의 정보를 말한다. 가트너에서는 현존하거나 발생 가능한 위협에 대해 신속한 의사 결정을 하기 위한 각종 사이버 위협 정보, 메커니즘, 지표, 예상 결과에 따른 대응전략 수립 등을 포괄하는 증거 기반의 지식이라고 정의했다.

5월 CTI 리포트에서는 최근 아시아 지역에 급증하고 있는 크리덴셜 유출 사고를 다뤘다. 동남아시아에 한국 기업 제조공장과 협력기업이 다수 존재하며, 관광지로도 주목받고 있어 한국인 계정정보 유출에 더욱 주의를 기울여야 하는 상황이다.

더불어 아시아 주요 경제 협력국인 대만에서의 봇넷 감염에 따른 개인정보 유출 실태를 다루었다. 또한, 아시아 정부기관을 공격하는 해킹그룹 머스탱 판다(Mustang Panda)의 플러그X(PlugX) 악성코드를 분석했다.

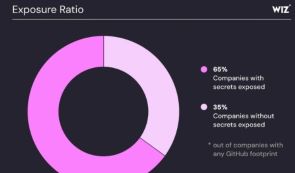

로그프레소는 대만 사용자의 크리덴셜 정보가 유출된 사례를 약 1억 8,806만 5,896건을 수집했으며, 대만인이 가장 많이 사용하는 공공 및 민간 서비스 100개를 각각 선정해 악성 봇 감염으로 인한 크리덴셜 유출 실태를 공개했다. 그 결과 대만은 공공과 민간 영역 모두에서 대량의 크리덴셜 유출이 발생하는 사실이 드러났다. 공격자는 주로 악성코드를 이용해 계정정보를 탈취했다. 로그프레소는 이에 대응하기 위해서 CTI와 PI(Privacy Intelligence) 서비스 활용 및 모니터링 체계를 구축하는 것이 필요하다고 분석했다.

한편, 글로벌 반도체 기업 ‘TSMC(Taiwan Semiconductor Manufacturing Company Limited)’ 크리덴셜 유출에 대한 분석도 진행했다. TSMC 도메인을 사용하는 여러 웹사이트와 TSMC 직원 및 협력사 임직원 등으로 추정되는 크리덴셜도 다수 유출되고 있었다.

로그프레소 장상근 연구소장은 “크리덴셜 유출은 핵심 기업의 기밀 노출 등 침해사고의 직접적 원인이 될 수 있다”며 “다양한 루트를 통한 우회 공격 또한 가능하므로 기존 비인가 외부인에 대한 방어 전략과 이미 인증된 내외부인에 대한 인증체계 재검토를 고려해야 한다”고 전했다.

로그프레소는 현재 누적 침해지표(IoC) 3억 200만 건 이상, PI(Privacy Intelligence) 1,280억 건 이상의 CTI 정보를 보유하고 있다. 실시간으로 전 세계를 대상으로 보안 위협 정보를 수집하고 추적 중이다. 또한, 수집한 정보를 자사 SIEM(Security Information and Event Management, 통합보안관제) 및 SOAR(Security Orchestration, Automation and Response, 보안운영자동화)와 동기화해 실시간으로 활용할 수 있도록 지원하고 있다.

[박은주 기자(boan5@boannews.com)]

대만의 악성 봇 감염으로 인한 크리덴셜 유출 실태 공개

[보안뉴스 박은주 기자] 최근 랜섬웨어 공격을 당한 국내 자동차 부품 기업의 핵심 자료가 다크웹에서 거래되는 정황이 드러났다. 재무제표를 비롯한 인사 파일, 금융 관련 자료 등이 포함돼 있다.

▲현재 다크웹에서 거래 중인 국내 자동차 부품 기업 정보[자료=로그프레소]

로그프레소는 5월 CTI 리포트를 통해 최근 랜섬웨어 공격을 받은 국내 기업의 정보 탈취 사례를 공유했다. 해당 기업은 자동차 부품을 생산하는 곳으로 랜섬웨어 공격으로 인해 기업의 설계 도면과 같은 핵심 자산과 DB 접근 정보, 패스워드가 유출되는 피해를 봤다.

로그프레소 측은 “패스워드가 쉬운 조합으로 구성돼 공격이 더욱 쉬웠을 것”이라며 “랜섬웨어 공격의 피해를 방지하기 위해서는 정기적인 데이터 백업, 소프트웨어 최신 패치 유지, 보안 솔루션 적용, 네트워크 분리, 임직원 보안인식 제고 등 적극적인 활동이 필요하다”고 전했다. 더불어 “통합보안관제 솔루션을 이용해 위협의 발생을 실시간으로 탐지할 수 있는 체계를 갖출 것”을 권고했다.

로그프레소는 매월 CTI(Cyber Threat Intelligence) 리포트를 발행해 다양한 보안 이슈를 공유하고 있다. 이때 CTI는 사이버 공격 관련 정보를 수집하고 분석해 사이버 위협에 신속하고 정확하게 대응하고자 가공한 형태의 정보를 말한다. 가트너에서는 현존하거나 발생 가능한 위협에 대해 신속한 의사 결정을 하기 위한 각종 사이버 위협 정보, 메커니즘, 지표, 예상 결과에 따른 대응전략 수립 등을 포괄하는 증거 기반의 지식이라고 정의했다.

5월 CTI 리포트에서는 최근 아시아 지역에 급증하고 있는 크리덴셜 유출 사고를 다뤘다. 동남아시아에 한국 기업 제조공장과 협력기업이 다수 존재하며, 관광지로도 주목받고 있어 한국인 계정정보 유출에 더욱 주의를 기울여야 하는 상황이다.

더불어 아시아 주요 경제 협력국인 대만에서의 봇넷 감염에 따른 개인정보 유출 실태를 다루었다. 또한, 아시아 정부기관을 공격하는 해킹그룹 머스탱 판다(Mustang Panda)의 플러그X(PlugX) 악성코드를 분석했다.

로그프레소는 대만 사용자의 크리덴셜 정보가 유출된 사례를 약 1억 8,806만 5,896건을 수집했으며, 대만인이 가장 많이 사용하는 공공 및 민간 서비스 100개를 각각 선정해 악성 봇 감염으로 인한 크리덴셜 유출 실태를 공개했다. 그 결과 대만은 공공과 민간 영역 모두에서 대량의 크리덴셜 유출이 발생하는 사실이 드러났다. 공격자는 주로 악성코드를 이용해 계정정보를 탈취했다. 로그프레소는 이에 대응하기 위해서 CTI와 PI(Privacy Intelligence) 서비스 활용 및 모니터링 체계를 구축하는 것이 필요하다고 분석했다.

▲‘*.tsmc.com.tw’ 도메인을 사용하는 웹사이트 크리덴셜 유출 예시[자료=로그프레소]

한편, 글로벌 반도체 기업 ‘TSMC(Taiwan Semiconductor Manufacturing Company Limited)’ 크리덴셜 유출에 대한 분석도 진행했다. TSMC 도메인을 사용하는 여러 웹사이트와 TSMC 직원 및 협력사 임직원 등으로 추정되는 크리덴셜도 다수 유출되고 있었다.

로그프레소 장상근 연구소장은 “크리덴셜 유출은 핵심 기업의 기밀 노출 등 침해사고의 직접적 원인이 될 수 있다”며 “다양한 루트를 통한 우회 공격 또한 가능하므로 기존 비인가 외부인에 대한 방어 전략과 이미 인증된 내외부인에 대한 인증체계 재검토를 고려해야 한다”고 전했다.

로그프레소는 현재 누적 침해지표(IoC) 3억 200만 건 이상, PI(Privacy Intelligence) 1,280억 건 이상의 CTI 정보를 보유하고 있다. 실시간으로 전 세계를 대상으로 보안 위협 정보를 수집하고 추적 중이다. 또한, 수집한 정보를 자사 SIEM(Security Information and Event Management, 통합보안관제) 및 SOAR(Security Orchestration, Automation and Response, 보안운영자동화)와 동기화해 실시간으로 활용할 수 있도록 지원하고 있다.

[박은주 기자(boan5@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

박은주기자 기사보기

박은주기자 기사보기

.jpg)

.jpg)