악성코드 제작 툴 사이트 통해 코인 지갑 주소 변경시키는 ‘ClipBanker’ 악성코드 유포

악성코드 제작하는 해커들 노린 공격...해커들이 수익으로 얻은 코인 탈취가 목적인 듯

[보안뉴스 권 준 기자] 최근 악성코드 제작 툴로 위장한 ‘ClipBanker’ 악성코드가 유포되고 있는 것으로 드러났다. ‘ClipBanker’ 악성코드는 감염 시스템의 클립보드를 모니터링하면서 코인 지갑 주소 문자열이 복사된 경우 공격자가 지정한 지갑 주소로 변경시키는 기능을 갖는 악성코드로 알려졌다. 해커들의 수익을 노리는 해커들의 사이버 공격인 셈이다.

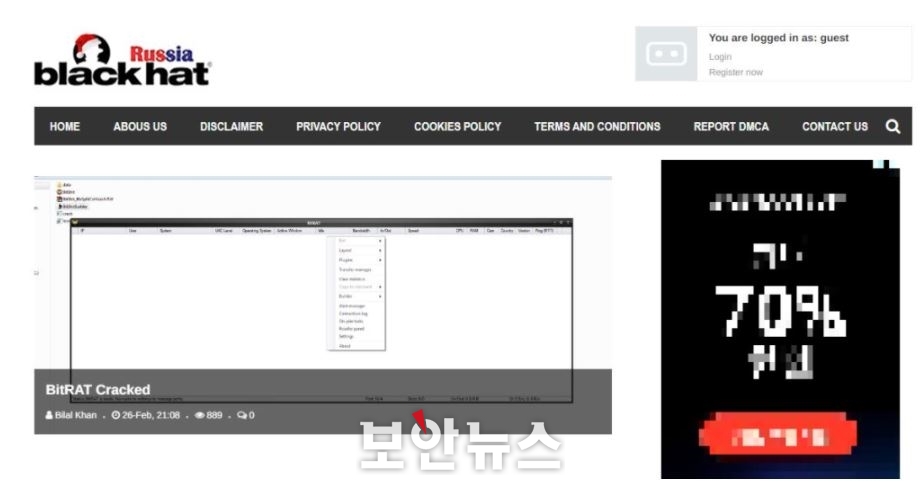

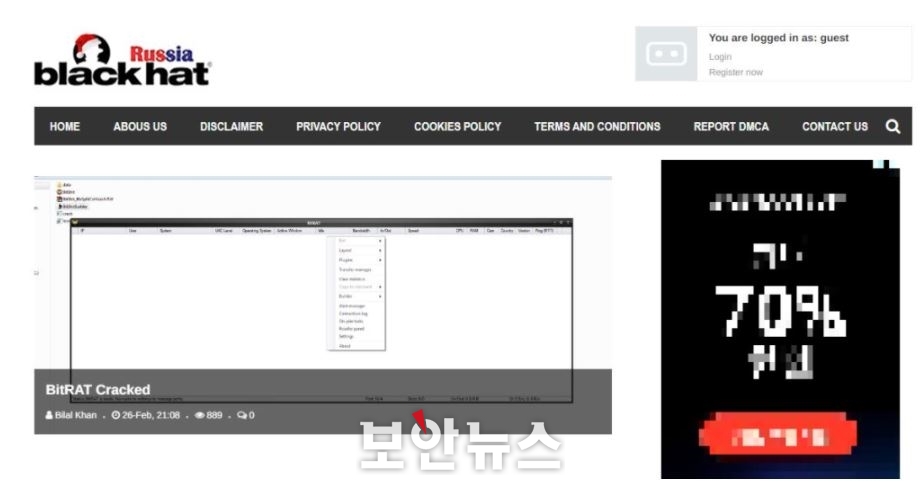

안랩 ASEC 분석팀에 따르면 최근 ClipBanker 악성코드가 악성코드 제작 툴로 위장해 유포되고 있으며, 이러한 유형의 악성코드는 과거부터 꾸준히 유포되고 있다. ClipBanker 악성코드가 유포되고 있는 사이트는 ‘Russia black hat’이라고 하는 곳으로, 악성코드 제작 툴을 포함한 다양한 해킹 관련 프로그램들이 업로드 되어 있는 곳이다.

즉, 해당 공격자는 다른 공격자들을 대상으로 악성코드 제작 툴뿐만 아니라 또 다른 악성코드를 함께 유포하고 있다. 이에 따라 이러한 툴을 설치한 공격자는 시스템에 ClipBanker 악성코드가 설치될 수 있다.

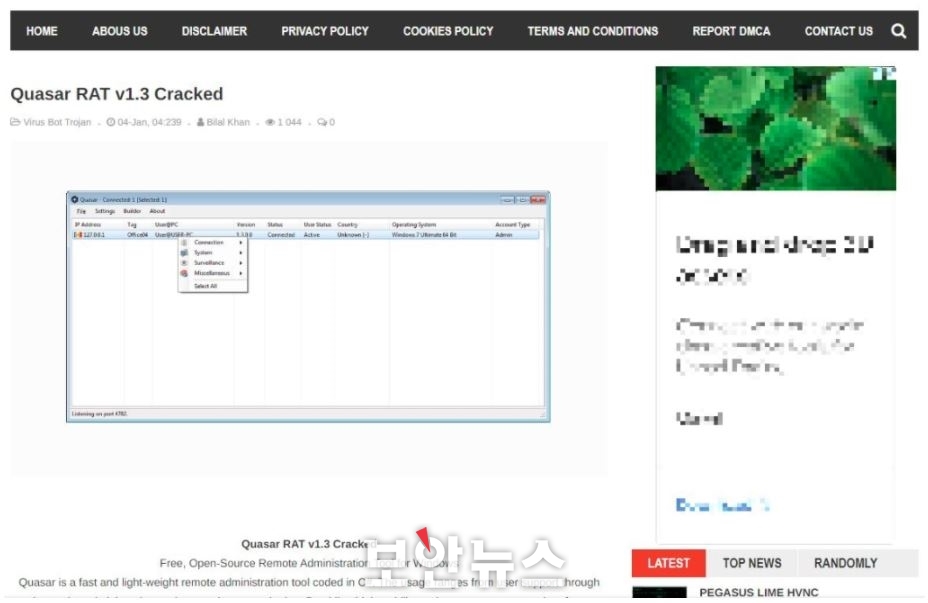

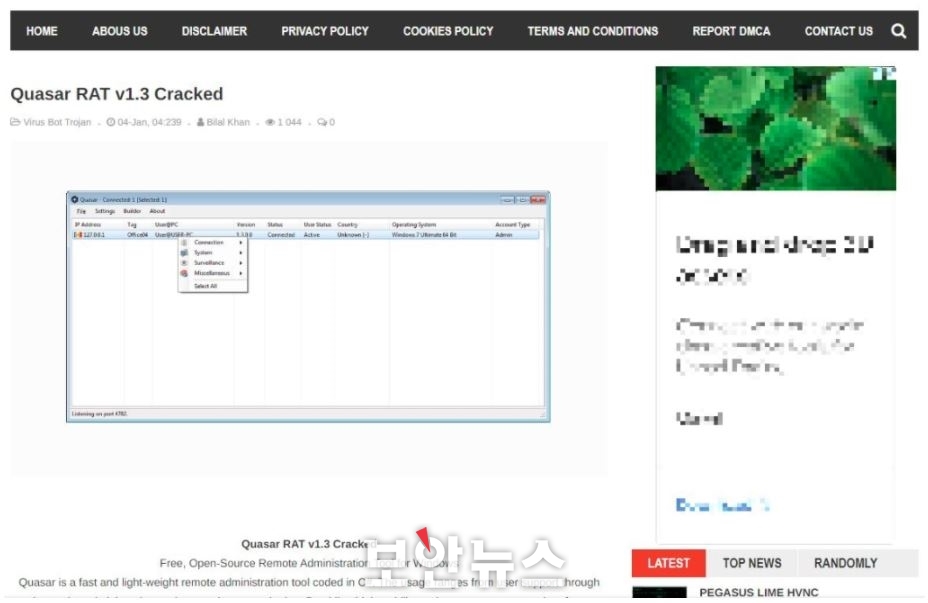

각 악성코드 제작 툴 다운로드 페이지를 보면 해당 악성코드에 대한 설명이 적혀 있으며, 아래에 다운로드 링크가 포함되어 있다. 업로드된 악성코드 게시글들은 다수 존재하지만, 여기에서는 Quasar RAT 악성코드 제작 툴을 기준으로 한다. 해당 페이지에는 Quasar RAT에 대한 간략한 소개와 함께 다운로드 링크가 제공된다.

위의 링크들은 각각 Mirrored.to, anonfiles, MEGA이며 모두 동일한 rar 압축 파일을 다운로드 받을 수 있다. 압축파일을 해제하면 WinRAR Sfx로 제작된 드로퍼 악성코드가 생성된다. 드로퍼 악성코드는 내부에 Qasar RAT 악성코드 제작 툴과 함께 ClipBanker가 포함되어 있으며, 실행 시 지정한 경로에 파일들을 생성한다.

압축 해제 시 드로퍼는 Quasar RAT 빌더 관련 파일들과 crack.exe 파일을 지정한 경로에 생성한다. Quasar RAT 빌더는 ‘Quasar.exe’이며 정상적으로 실행되는 것을 확인할 수 있다. 악성코드 제작 툴 또한 유료 버전의 경우 일반 상용 프로그램처럼 인증이 필요한 경우가 있기 때문에 공개된 악성코드 빌더들은 크랙된 버전들이 많다. 이에 따라 해당 툴을 다운로드한 사용자는 저렇게 생성된 ‘crack.exe’ 파일을 일반적인 크랙 툴로 생각할 수 있다.

하지만 crack.exe는 실제로 ClipBanker 악성코드이다. 드로퍼 악성코드는 crack.exe를 생성한 이후 최종적으로 이를 실행하고 종료되기 때문에 사용자의 의도와 상관없이 백그라운드에서 동작하게 된다. crack.exe가 실행되면 먼저 시작 프로그램 폴더에 자신을 복사하여 재부팅 후에도 실행될 수 있도록 하며, 클립보드를 주기적으로 모니터링하면서 만약 사용자가 코인 지갑 주소를 복사한 경우 즉, 클립보드에 지갑 주소가 설정된 경우 공격자의 지갑 주소로 변경한다. 다른 해커들이 수익으로 확보한 코인을 자신들이 탈취하겠다는 의도다.

일반적으로 코인 지갑 주소의 경우 일정한 형식을 갖추고 있지만 길고 랜덤한 문자열임에 따라 외우기 어렵기 때문에 사용자들은 주소를 사용할 때 복사 및 붙여넣기 하는 방식을 이용하게 된다. 하지만 이 과정에서 지갑 주소가 변경된다면 사용자가 특정 지갑으로 입금하려고 할 때 그 주소가 공격자의 지갑 주소로 변경되어 다른 지갑으로 입금될 수 있다.

ClipBanker는 클립보드를 주기적으로 모니터링하면서 문자열이 복사될 경우 지갑 주소들에 대한 정규표현식에 매칭되는지 판단한 후, 매칭될 경우 사용자가 복사한 지갑 주소가 공격자가 지정한 지갑 주소로 변경되는 것으로 분석됐다. 지갑 주소 변경 대상이 되는 코인은 비트코인, 이더리움, 모네로이다.

현재 분석 대상인 ‘ClipBanker’는 클립보드를 변경하는 기능 외에도 추가적으로 변경 대상이 된 지갑 주소와 공격자가 지정한 변경된 지갑 주소를 명령제어(C&C) 서버에 보고하는 기능도 포함되어 있다는 게 안랩 ASEC 분석팀 측의 설명이다.

안랩 ASEC 분석팀 측은 “일반적으로 악성코드는 평범한 사용자들을 대상으로 유포하지만, 이번처럼 악성코드를 제작하고 유포하는 공격자를 대상으로 하는 공격도 확인되고 있다”며, “악성코드를 제작하고 유포하는 행위 자체도 불법이지만, 이렇게 악성코드 제작 툴을 다운로드해 시도하는 것만으로도 또 다른 악성코드에 감염될 수 있다”고 주의를 당부했다.

[권 준 기자(editor@boannews.com)]

악성코드 제작하는 해커들 노린 공격...해커들이 수익으로 얻은 코인 탈취가 목적인 듯

[보안뉴스 권 준 기자] 최근 악성코드 제작 툴로 위장한 ‘ClipBanker’ 악성코드가 유포되고 있는 것으로 드러났다. ‘ClipBanker’ 악성코드는 감염 시스템의 클립보드를 모니터링하면서 코인 지갑 주소 문자열이 복사된 경우 공격자가 지정한 지갑 주소로 변경시키는 기능을 갖는 악성코드로 알려졌다. 해커들의 수익을 노리는 해커들의 사이버 공격인 셈이다.

▲ClipBanker 악성코드 유포에 사용되는 사이트[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀에 따르면 최근 ClipBanker 악성코드가 악성코드 제작 툴로 위장해 유포되고 있으며, 이러한 유형의 악성코드는 과거부터 꾸준히 유포되고 있다. ClipBanker 악성코드가 유포되고 있는 사이트는 ‘Russia black hat’이라고 하는 곳으로, 악성코드 제작 툴을 포함한 다양한 해킹 관련 프로그램들이 업로드 되어 있는 곳이다.

즉, 해당 공격자는 다른 공격자들을 대상으로 악성코드 제작 툴뿐만 아니라 또 다른 악성코드를 함께 유포하고 있다. 이에 따라 이러한 툴을 설치한 공격자는 시스템에 ClipBanker 악성코드가 설치될 수 있다.

각 악성코드 제작 툴 다운로드 페이지를 보면 해당 악성코드에 대한 설명이 적혀 있으며, 아래에 다운로드 링크가 포함되어 있다. 업로드된 악성코드 게시글들은 다수 존재하지만, 여기에서는 Quasar RAT 악성코드 제작 툴을 기준으로 한다. 해당 페이지에는 Quasar RAT에 대한 간략한 소개와 함께 다운로드 링크가 제공된다.

▲악성코드 제작 툴 다운로드 페이지[자료=안랩 ASEC 분석팀]

위의 링크들은 각각 Mirrored.to, anonfiles, MEGA이며 모두 동일한 rar 압축 파일을 다운로드 받을 수 있다. 압축파일을 해제하면 WinRAR Sfx로 제작된 드로퍼 악성코드가 생성된다. 드로퍼 악성코드는 내부에 Qasar RAT 악성코드 제작 툴과 함께 ClipBanker가 포함되어 있으며, 실행 시 지정한 경로에 파일들을 생성한다.

압축 해제 시 드로퍼는 Quasar RAT 빌더 관련 파일들과 crack.exe 파일을 지정한 경로에 생성한다. Quasar RAT 빌더는 ‘Quasar.exe’이며 정상적으로 실행되는 것을 확인할 수 있다. 악성코드 제작 툴 또한 유료 버전의 경우 일반 상용 프로그램처럼 인증이 필요한 경우가 있기 때문에 공개된 악성코드 빌더들은 크랙된 버전들이 많다. 이에 따라 해당 툴을 다운로드한 사용자는 저렇게 생성된 ‘crack.exe’ 파일을 일반적인 크랙 툴로 생각할 수 있다.

하지만 crack.exe는 실제로 ClipBanker 악성코드이다. 드로퍼 악성코드는 crack.exe를 생성한 이후 최종적으로 이를 실행하고 종료되기 때문에 사용자의 의도와 상관없이 백그라운드에서 동작하게 된다. crack.exe가 실행되면 먼저 시작 프로그램 폴더에 자신을 복사하여 재부팅 후에도 실행될 수 있도록 하며, 클립보드를 주기적으로 모니터링하면서 만약 사용자가 코인 지갑 주소를 복사한 경우 즉, 클립보드에 지갑 주소가 설정된 경우 공격자의 지갑 주소로 변경한다. 다른 해커들이 수익으로 확보한 코인을 자신들이 탈취하겠다는 의도다.

일반적으로 코인 지갑 주소의 경우 일정한 형식을 갖추고 있지만 길고 랜덤한 문자열임에 따라 외우기 어렵기 때문에 사용자들은 주소를 사용할 때 복사 및 붙여넣기 하는 방식을 이용하게 된다. 하지만 이 과정에서 지갑 주소가 변경된다면 사용자가 특정 지갑으로 입금하려고 할 때 그 주소가 공격자의 지갑 주소로 변경되어 다른 지갑으로 입금될 수 있다.

ClipBanker는 클립보드를 주기적으로 모니터링하면서 문자열이 복사될 경우 지갑 주소들에 대한 정규표현식에 매칭되는지 판단한 후, 매칭될 경우 사용자가 복사한 지갑 주소가 공격자가 지정한 지갑 주소로 변경되는 것으로 분석됐다. 지갑 주소 변경 대상이 되는 코인은 비트코인, 이더리움, 모네로이다.

현재 분석 대상인 ‘ClipBanker’는 클립보드를 변경하는 기능 외에도 추가적으로 변경 대상이 된 지갑 주소와 공격자가 지정한 변경된 지갑 주소를 명령제어(C&C) 서버에 보고하는 기능도 포함되어 있다는 게 안랩 ASEC 분석팀 측의 설명이다.

안랩 ASEC 분석팀 측은 “일반적으로 악성코드는 평범한 사용자들을 대상으로 유포하지만, 이번처럼 악성코드를 제작하고 유포하는 공격자를 대상으로 하는 공격도 확인되고 있다”며, “악성코드를 제작하고 유포하는 행위 자체도 불법이지만, 이렇게 악성코드 제작 툴을 다운로드해 시도하는 것만으로도 또 다른 악성코드에 감염될 수 있다”고 주의를 당부했다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

권준기자 기사보기

권준기자 기사보기

[2025-04-07]

[2025-04-07] .jpg)

.jpg)