한국정보보호학회 여성위원회 출범 10주년 기념 행사로 진행

기술세미나, 인공지능·클라우드·다크웹 등 최근 보안 이슈 논의

소통DAY, 15시부터 무료 참석 가능...정보보호 관련 진로에 대한 활발한 소통 예정

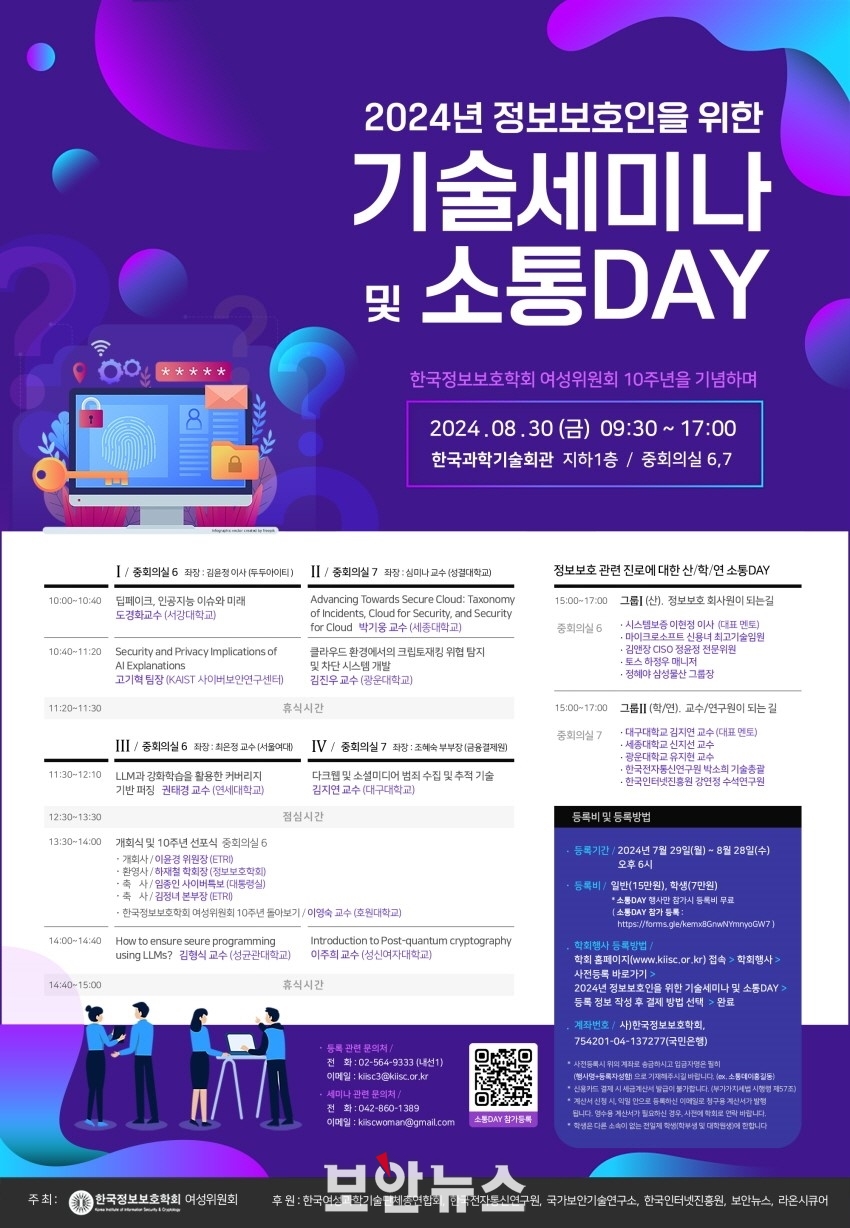

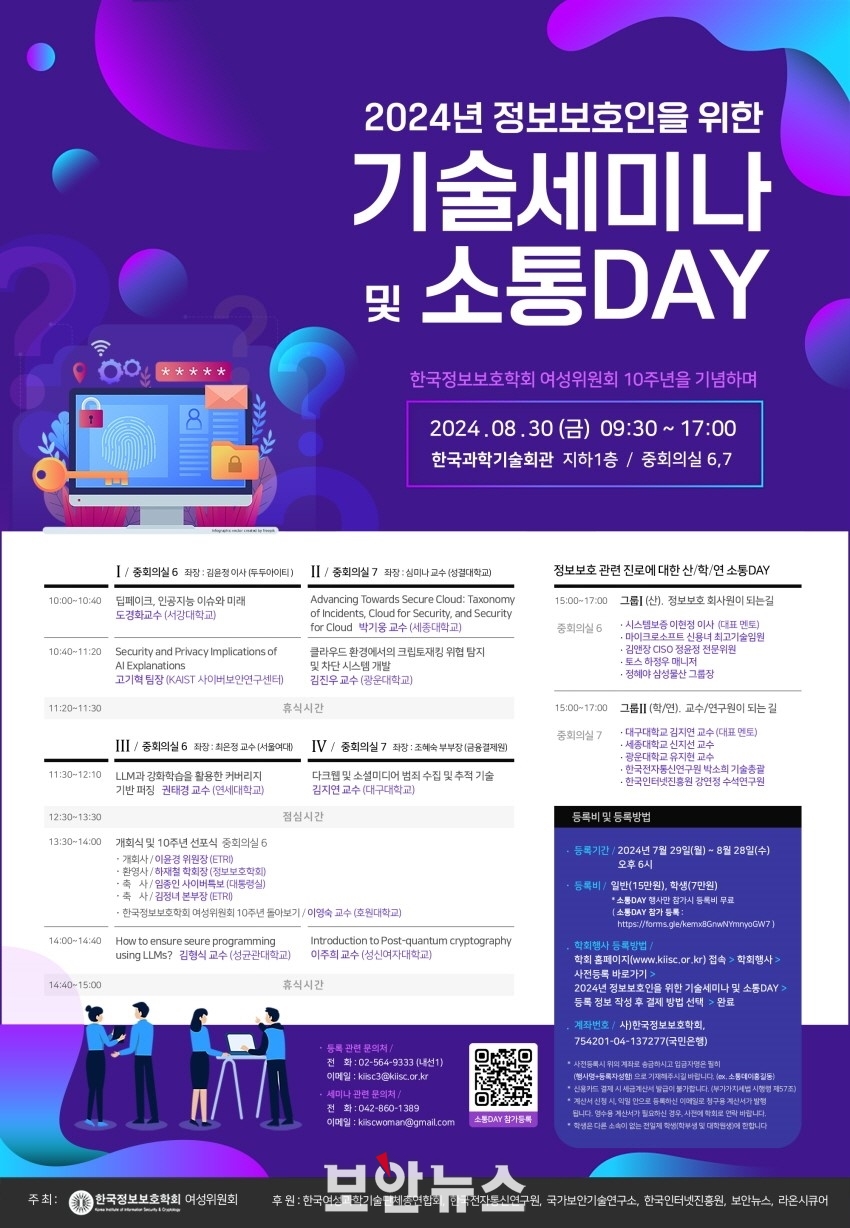

[보안뉴스 김경애 기자] 한국정보보호학회 여성위원회가 오는 30일 한국과학기술회관 지하 1층 중회의실 6, 7에서 ‘2024년 정보보호인을 위한 기술세미나 및 소통DAY’를 개최한다.

한국정보보호학회 여성위원회가 주최하는 이번 세미나는 한국여성과학기술단체총연합회, 한국전자통신연구원, 한국인터넷진흥원, 보안뉴스, 라온시큐어가 후원하는 가운데 진행되며, 여성위원회 출범 10주년을 기념해 정보보호인을 위한 기술 세미나와 소통의 장을 위한 자리로 마련된다.

이날 세미나는 중회의실6, 7에서 다양한 주제로 진행된다. 먼저 오전 10시부터 진행되는 중회의실6에서는 두두아이티 김윤정 이사가 좌장을 맡은 가운데, 서강대학교 도경화 교수가 ‘딥페이크, 인공지능 이슈와 미래’란 주제로 발표하고 이어 카이스트 사이버보안연구센터 고기혁 팀장이 ‘Security and Privacy Implications of AI Explanations’라는 주제로 발표한다.

이어 서울여대 최은정 교수가 좌장을 맡고, ‘LLM과 강화학습을 활용한 커버리지 기반 퍼징’ 을 주제로 연세대학교 권태경 교수가 발표한다.

오후 1시 30분에는 개회식 및 10주년 선포식이 진행된다. 한국정보보호학회 여성위원회 이윤경 위원장의 개회사를 시작으로 한국정보보호학회 하재철 학회장이 환영사를 전하고, 임종인 대통령 사이버특보와 한국전자통신연구원 김정녀 본부장이 참석해 축하의 메시지를 전한다. 이어 호원대학교 이영숙 교수가 ‘한국정보보호학회 여성위원회 10주년 돌아보기’를 진행한다.

이어 오후 2시에는 ‘How to ensure secure programming using LLMs?’란 주제로 성균관대학교 김형식 교수가 발표한다.

중회의실7에서는 성결대학교 심미나 교수가 좌장을 맡은 가운데, ‘Advancing Towards Secure Cloud: Taxonomy of Incidents, Cloud for Security, and Security for Cloud’라는 주제로 세종대학교 박기웅 교수가, ‘클라우드 환경에서의 크립토재킹 위협탐지 및 차단 시스템 개발’이라는 주제로 광운대학교 김진우 교수가 발표한다.

이어 금융결제원 조해숙 부부장이 좌장을 맡고, ‘다크웹 및 소셜미디어 범죄 수집 및 추적 기술’을 주제로 대구대학교 김지연 교수가 발표하며, 개회식 이후에는 ‘Introduction to Post-quantum cryptography’란 주제로 성신여자대학교 이주희 교수가 발표할 예정이다.

특히, 이날 행사에서는 오후 3시부터 ‘정보보호 관련 진로에 대한 산학연 소통 DAY(이하 소통 DAY)’가 진행돼 관심이 모아지고 있다. 기술 세미나와 달리 무료로 참석 가능한 소통 DAY는 ‘정보보호 회사원이 되는 길’이란 주제로 시스템보증 이현정 이사가 대표 멘토로 나선 가운데, 마이크로소프트 신용녀 최고기술임원, 김앤장 CISO 정윤정 전문위원, 토스 하정우 매니저, 삼성물산 정해야 그룹장이 멘토로 참여해 참가자들과 소통한다.

‘학, 연, 교수·연구원이 되는 길’ 주제로도 소통의 장이 열린다. 대표 멘토인 대구대학교 김지연 교수를 비롯해 세종대학교 신지선 교수, 광운대학교 유지현 교수, 한국전자통신연구원 박소희 기술총괄, 한국인터넷진흥원 강연정 수석연구원이 멘토로 참여해 진로에 대해 참가자들과 소통에 나선다.

[김경애 기자(boan3@boannews.com)]

기술세미나, 인공지능·클라우드·다크웹 등 최근 보안 이슈 논의

소통DAY, 15시부터 무료 참석 가능...정보보호 관련 진로에 대한 활발한 소통 예정

[보안뉴스 김경애 기자] 한국정보보호학회 여성위원회가 오는 30일 한국과학기술회관 지하 1층 중회의실 6, 7에서 ‘2024년 정보보호인을 위한 기술세미나 및 소통DAY’를 개최한다.

[포스터=한국정보보호학회 여성위원회]

한국정보보호학회 여성위원회가 주최하는 이번 세미나는 한국여성과학기술단체총연합회, 한국전자통신연구원, 한국인터넷진흥원, 보안뉴스, 라온시큐어가 후원하는 가운데 진행되며, 여성위원회 출범 10주년을 기념해 정보보호인을 위한 기술 세미나와 소통의 장을 위한 자리로 마련된다.

이날 세미나는 중회의실6, 7에서 다양한 주제로 진행된다. 먼저 오전 10시부터 진행되는 중회의실6에서는 두두아이티 김윤정 이사가 좌장을 맡은 가운데, 서강대학교 도경화 교수가 ‘딥페이크, 인공지능 이슈와 미래’란 주제로 발표하고 이어 카이스트 사이버보안연구센터 고기혁 팀장이 ‘Security and Privacy Implications of AI Explanations’라는 주제로 발표한다.

이어 서울여대 최은정 교수가 좌장을 맡고, ‘LLM과 강화학습을 활용한 커버리지 기반 퍼징’ 을 주제로 연세대학교 권태경 교수가 발표한다.

오후 1시 30분에는 개회식 및 10주년 선포식이 진행된다. 한국정보보호학회 여성위원회 이윤경 위원장의 개회사를 시작으로 한국정보보호학회 하재철 학회장이 환영사를 전하고, 임종인 대통령 사이버특보와 한국전자통신연구원 김정녀 본부장이 참석해 축하의 메시지를 전한다. 이어 호원대학교 이영숙 교수가 ‘한국정보보호학회 여성위원회 10주년 돌아보기’를 진행한다.

이어 오후 2시에는 ‘How to ensure secure programming using LLMs?’란 주제로 성균관대학교 김형식 교수가 발표한다.

중회의실7에서는 성결대학교 심미나 교수가 좌장을 맡은 가운데, ‘Advancing Towards Secure Cloud: Taxonomy of Incidents, Cloud for Security, and Security for Cloud’라는 주제로 세종대학교 박기웅 교수가, ‘클라우드 환경에서의 크립토재킹 위협탐지 및 차단 시스템 개발’이라는 주제로 광운대학교 김진우 교수가 발표한다.

이어 금융결제원 조해숙 부부장이 좌장을 맡고, ‘다크웹 및 소셜미디어 범죄 수집 및 추적 기술’을 주제로 대구대학교 김지연 교수가 발표하며, 개회식 이후에는 ‘Introduction to Post-quantum cryptography’란 주제로 성신여자대학교 이주희 교수가 발표할 예정이다.

특히, 이날 행사에서는 오후 3시부터 ‘정보보호 관련 진로에 대한 산학연 소통 DAY(이하 소통 DAY)’가 진행돼 관심이 모아지고 있다. 기술 세미나와 달리 무료로 참석 가능한 소통 DAY는 ‘정보보호 회사원이 되는 길’이란 주제로 시스템보증 이현정 이사가 대표 멘토로 나선 가운데, 마이크로소프트 신용녀 최고기술임원, 김앤장 CISO 정윤정 전문위원, 토스 하정우 매니저, 삼성물산 정해야 그룹장이 멘토로 참여해 참가자들과 소통한다.

‘학, 연, 교수·연구원이 되는 길’ 주제로도 소통의 장이 열린다. 대표 멘토인 대구대학교 김지연 교수를 비롯해 세종대학교 신지선 교수, 광운대학교 유지현 교수, 한국전자통신연구원 박소희 기술총괄, 한국인터넷진흥원 강연정 수석연구원이 멘토로 참여해 진로에 대해 참가자들과 소통에 나선다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김경애기자 기사보기

김경애기자 기사보기

[2024-12-22]

[2024-12-22]

.jpg)

.jpg)