안랩 ASEC 분석팀, BlueCrab 랜섬웨어 변종 잇따라 발견

소강상태였던 랜섬웨어 또 다시 맹위...정보 유출 기능까지 추가

[보안뉴스 권 준 기자] 최근 웹호스팅 업체 라온넷닷컴의 랜섬웨어 감염 사태로 고객들까지 큰 피해를 입은 것으로 추정되는 가운데 변종 랜섬웨어가 연이어 발견되면서 각별한 주의가 요구되고 있다.

안랩 ASEC 분석팀에 따르면 지난 7일 ‘BlueCrab(=소디노키비)’ 랜섬웨어와 동일한 외형의 ‘ANTEFRIGUS’라는 이름의 랜섬웨어를 공개한 데 이어, 8일에는 외형정보는 BlueCrab 랜섬웨어와 동일하지만 랜섬노트와 감염방식이 ‘STOP’ 랜섬웨어와 유사한 형태가 국내에 발견됐다.

이번에 발견된 변종 랜섬웨어는 감염시 확장자가 .mosk로 변경되는 특징이 있는 것으로 분석됐다. 이렇듯 최근 다양한 형태의 랜섬웨어가 BlueCrab과 동일한 외형으로 유포됨에 따라 안랩 ASEC 분석팀은 동일한 유포자에 의해 다양한 랜섬웨어가 선택되어 유포에 활용되는 것으로 추정했다.

특히, 해당 랜섬웨어는 파일 암호화뿐만 아니라 정보 탈취형 악성코드를 다운받아 실행하는 것으로 드러났다. 암호화는 C:\드라이브를 포함해 모든 드라이브를 대상으로 진행되며, 이 중 Windows, Program Files와 같은 윈도우 상의 일부 중요 디렉토리는 암호화 대상에서 제외된다. 암호화가 완료되면 랜섬노트를 생성해 사용자에게 감염 사실을 알리게 되는데, 감염된 파일은 기존 확장자 뒤에 .mosk가 추가되는 형태다.

해당 랜섬웨어에 감염되면 랜섬노트에 명시된 이메일 주소로 복구 툴 비용을 지불하도록 하고 있는데, 금액은 980달러로 확인됐다.

한편, 안랩 ASEC 분석팀은 7일에도 BlueCrab과 동일한 외형정보로 국내에 유포되는 신규 랜섬웨어 ‘ANTEFRIGUS’를 발견했다. 해당 랜섬웨어는 wscript.exe. 프로세스에 의해 생성돼 익스폴로잇 킷을 통해 유포되는 것으로 추정된다.

해당 랜섬웨어는 C:\드라이브는 암호화하지 않고, D, E, F, I, U, G 드라이브를 대상으로 암호화를 진행하는 것으로 분석됐다. 특히, 랜섬노트를 띄워 사용자에게 감염 사실을 알리는 것뿐만 아니라 해당 랜섬노트 종료시 메시지 박스를 한번 더 실행한다. 또한, 랜섬웨어 감염시 확장자를 .qrja로 변경하게 된다.

특이한 점은 해당 랜섬웨어의 경우 한글로 된 파일명의 경우 파일 암호화는 되지만 확장자 변경은 하지 못하는 것으로 확인됐으며, 감염시 복구비용으로 1,995달러를 요구하고 있다.

이렇듯 최근 변종 랜섬웨어가 기승을 부림에 따라 이용자들은 출처가 불분명한 이메일에 첨부된 파일이나 링크는 다운로드하거나 클릭하지 말고, 바로 삭제하는 것이 바람직하다. 또한, 웹사이트의 경우에도 신뢰할 수 있는 사이트만 방문해야 하며, 불법 동영상이 올라오는 공유 사이트이나 음란물 사이트의 경우 절대로 접속하지 말아야 한다.

[권 준 기자(editor@boannews.com)]

소강상태였던 랜섬웨어 또 다시 맹위...정보 유출 기능까지 추가

[보안뉴스 권 준 기자] 최근 웹호스팅 업체 라온넷닷컴의 랜섬웨어 감염 사태로 고객들까지 큰 피해를 입은 것으로 추정되는 가운데 변종 랜섬웨어가 연이어 발견되면서 각별한 주의가 요구되고 있다.

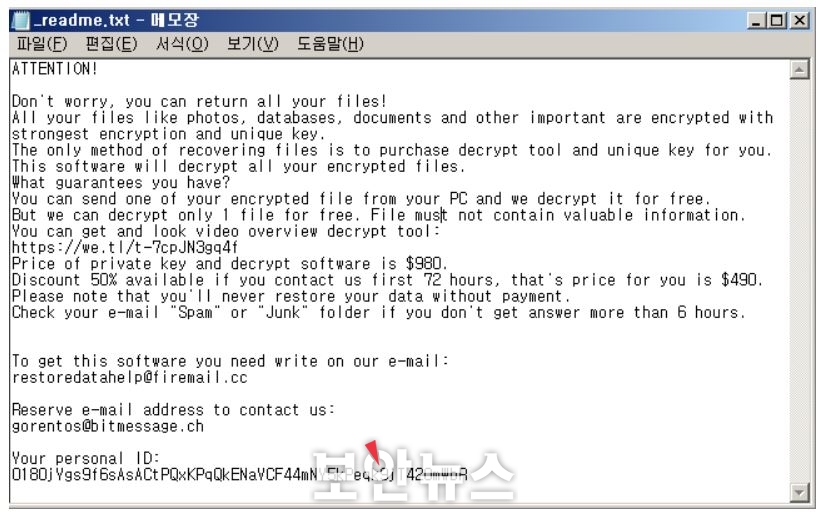

▲8일 발견된 BlueCrab 변종 랜섬웨어의 랜섬노트[이미지=안랩 ASEC 분석팀]

안랩 ASEC 분석팀에 따르면 지난 7일 ‘BlueCrab(=소디노키비)’ 랜섬웨어와 동일한 외형의 ‘ANTEFRIGUS’라는 이름의 랜섬웨어를 공개한 데 이어, 8일에는 외형정보는 BlueCrab 랜섬웨어와 동일하지만 랜섬노트와 감염방식이 ‘STOP’ 랜섬웨어와 유사한 형태가 국내에 발견됐다.

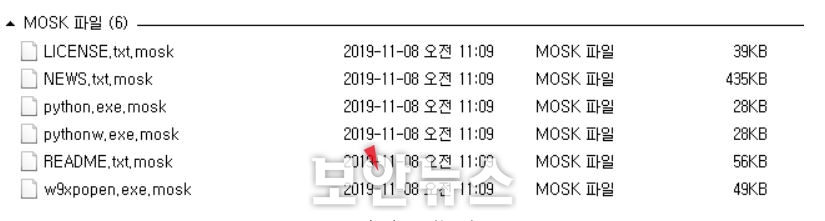

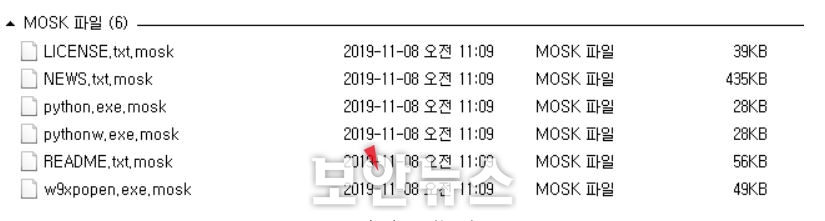

▲해당 랜섬웨어 감염 후 변경된 확장자[이미지=안랩 ASEC 분석팀]

이번에 발견된 변종 랜섬웨어는 감염시 확장자가 .mosk로 변경되는 특징이 있는 것으로 분석됐다. 이렇듯 최근 다양한 형태의 랜섬웨어가 BlueCrab과 동일한 외형으로 유포됨에 따라 안랩 ASEC 분석팀은 동일한 유포자에 의해 다양한 랜섬웨어가 선택되어 유포에 활용되는 것으로 추정했다.

특히, 해당 랜섬웨어는 파일 암호화뿐만 아니라 정보 탈취형 악성코드를 다운받아 실행하는 것으로 드러났다. 암호화는 C:\드라이브를 포함해 모든 드라이브를 대상으로 진행되며, 이 중 Windows, Program Files와 같은 윈도우 상의 일부 중요 디렉토리는 암호화 대상에서 제외된다. 암호화가 완료되면 랜섬노트를 생성해 사용자에게 감염 사실을 알리게 되는데, 감염된 파일은 기존 확장자 뒤에 .mosk가 추가되는 형태다.

해당 랜섬웨어에 감염되면 랜섬노트에 명시된 이메일 주소로 복구 툴 비용을 지불하도록 하고 있는데, 금액은 980달러로 확인됐다.

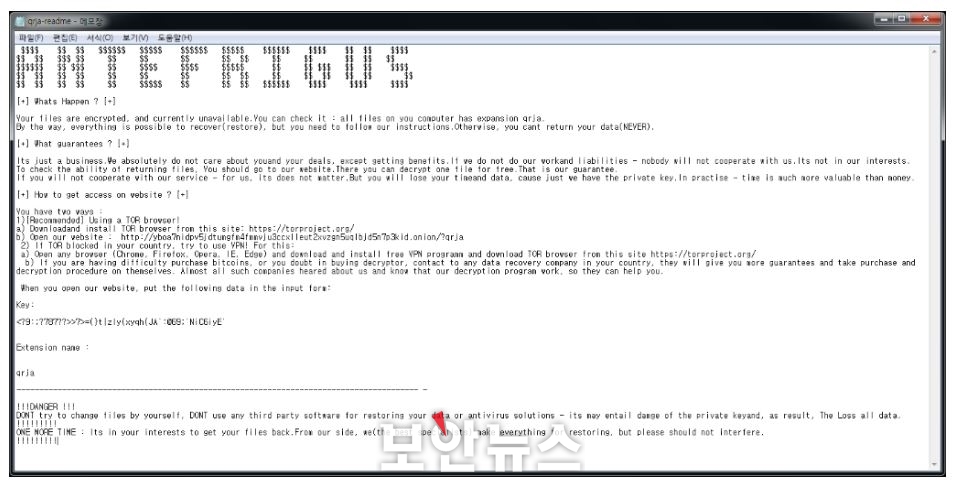

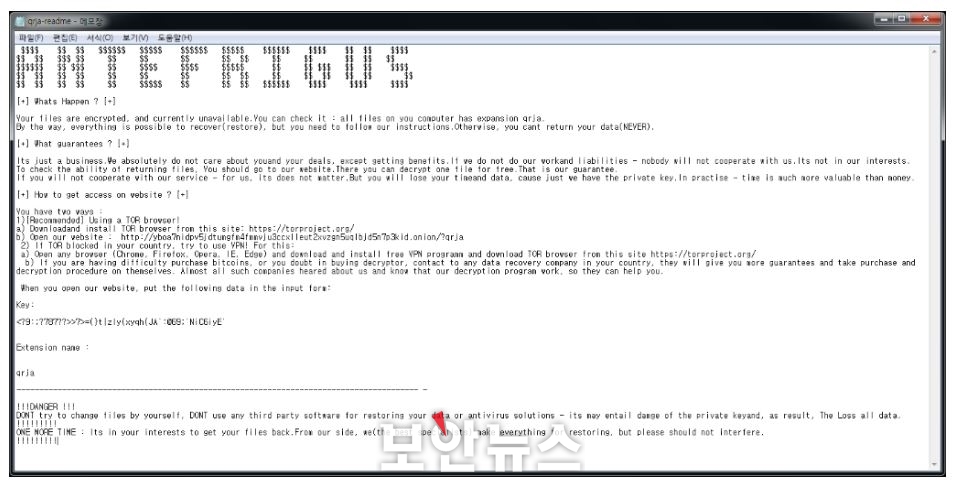

▲7일 발견된 BlueCrab 변종 랜섬웨어 ‘ANTEFRIGUS’의 랜섬노트[이미지=안랩 ASEC 분석팀]

한편, 안랩 ASEC 분석팀은 7일에도 BlueCrab과 동일한 외형정보로 국내에 유포되는 신규 랜섬웨어 ‘ANTEFRIGUS’를 발견했다. 해당 랜섬웨어는 wscript.exe. 프로세스에 의해 생성돼 익스폴로잇 킷을 통해 유포되는 것으로 추정된다.

해당 랜섬웨어는 C:\드라이브는 암호화하지 않고, D, E, F, I, U, G 드라이브를 대상으로 암호화를 진행하는 것으로 분석됐다. 특히, 랜섬노트를 띄워 사용자에게 감염 사실을 알리는 것뿐만 아니라 해당 랜섬노트 종료시 메시지 박스를 한번 더 실행한다. 또한, 랜섬웨어 감염시 확장자를 .qrja로 변경하게 된다.

특이한 점은 해당 랜섬웨어의 경우 한글로 된 파일명의 경우 파일 암호화는 되지만 확장자 변경은 하지 못하는 것으로 확인됐으며, 감염시 복구비용으로 1,995달러를 요구하고 있다.

이렇듯 최근 변종 랜섬웨어가 기승을 부림에 따라 이용자들은 출처가 불분명한 이메일에 첨부된 파일이나 링크는 다운로드하거나 클릭하지 말고, 바로 삭제하는 것이 바람직하다. 또한, 웹사이트의 경우에도 신뢰할 수 있는 사이트만 방문해야 하며, 불법 동영상이 올라오는 공유 사이트이나 음란물 사이트의 경우 절대로 접속하지 말아야 한다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

권준기자 기사보기

권준기자 기사보기

[2025-04-07]

[2025-04-07]