#전체기사

#시큐리티월드

#사건사고

#보안리포트

#사이버안보

#SECON 2024

#전체기사

#시큐리티월드

#사건사고

#보안리포트

#사이버안보

#SECON 2024

|

||||||

| IPv6 취약점 탐지 기술 | ||||||

IPv6 취약점을 탐지 탐지하기 위한 탐지 룰 및 탐지 옵션에 대한 기술을 다룬다. 기존 Snort와 같은 룰 기반의 IDS/IPS에서 적용 가능한 형태의 탐지 옵션을 의미한다. IPv6 헤더, 확장헤더, ICMPv... |

||||||

| 산업 경쟁력 강화의 도구로 부상하는 RFID | ||||||

정보의 인식과 처리를 자동화하는 기술의 하나인 RFID가 업무처리의 효율성 개선,비용ㆍ인력ㆍ시간 절감, 서비스 증진 효과 등의 비즈니스 경쟁력 강화의 핵심 요소로부상하고 있다. 정부 시범사업을 중심으로 제조, 유통/... |

||||||

| 실시간 스팸차단리스트(RBL) 이용방법 (qmail) | ||||||

스팸메일 수신을 차단하기 위하여 실시간 스팸차단리스트(KISA-RBL)를 활용하는 방법입니다. KISA-RBL 서버에서 스팸리스트를 다운로드하는 방법과 메일 서버(Sendmail, qmail, Postfix, Ex... |

||||||

| Critical Alert for Cyber warfare II | ||||||

일반적인 사이버전이라고 하면 사이버상에서만 발생 될 수 있는 위험이라고 한정을 한다. 그러나 고도화되고 밀접한 연관성을 지닌 현대의 사회에서는 실생활에도 많은 관계를 가질 수 밖에 없다. 이슈 형식으로 발생 되는 것... |

||||||

| IDS - Today and Tommorrow | ||||||

이 장에서는 IDS의 미래를 예측하기보다는 신기술과 트랜드에 대해서 말하고자 한다. 침입 탐지 분야를 처음 첩하는 사람들은 IDS 기술의 쓰임과 발전 방향에 흥미를 가질 것이다. The IDS Concept - ID... |

||||||

| 침입방지시스템(IPS) ? 보안의 해결책인가? | ||||||

방화벽이나 안티바이러스 프로그램, 침입탐지시스템과 같이 현재 가능한 네트워크 보안 구성요소는 넓은 범위의 악의 있는 공격과 컴퓨터 네트워크 및 시스템에 있는 “zero day exploits”을 처리할 수 없다. N... |

||||||

| IDS는 어떻게 선택할 것인가 | ||||||

컴퓨터들이 네트워킹을 하면서 네트웍 보안이 쟁점으로 부각되었다. 인터넷이 진화하면서 점진적으로 보안시스템의 필요성이 증가되었다. 중요한 보안 제품 중 하나가 침입탐지시스템(IDS)이다. IDS를 적절히 이해하기 위해... |

||||||

| IDS-현재와 미 | ||||||

이 주제에 대한 나의 연구 과정 동안에, 나는 작가가 IDS에 대한 미래를 예견하지 않고 단지 최근에 생겨난 툴과 경향에 대하여 만 지적을 해왔다는 많은 부정적인 견해들을 발견하게 되었다. 이것은 현명한 접근이고 이... |

||||||

| Understanding Intrusion Detection Systems | ||||||

침입 탐지 시스템의 실행의 필요성과 Intrusion Detection System을 효율적으로 실행하기 위해 필요한 구성 요소의 개괄적인 내용을 다루고자 한다. |

||||||

| INTRUSION DETECTION IS DEAD. LONG LOVE INTRUSION PREVENTION! | ||||||

우리는 로그를 분석하고 데이터의 홍수 속에서 침입의 흔적을 찾으려 하는데 많은 시간을 소비하였다. 오류를 제거하기 위하여 효과 없는 시도 속에 튜닝과 커스터마이징을 하는데 시간을 소비하며 시스템과 바뀐 데이터를 다시... |

||||||

1

라자루스·안다리엘·김수키까지 北 해커조직 총...

라자루스·안다리엘·김수키까지 北 해커조직 총...

2

깃허브와 깃랩 사용하면 사실상 대처법이 전무...

깃허브와 깃랩 사용하면 사실상 대처법이 전무...

3

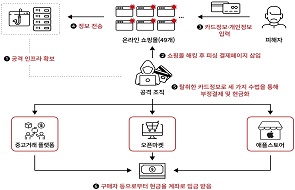

EvilQueen 해커조직, 온라인 쇼핑몰 ...

EvilQueen 해커조직, 온라인 쇼핑몰 ...

4

신종 피싱범죄 조직, 리딩방 회원에 ‘상장 ...

신종 피싱범죄 조직, 리딩방 회원에 ‘상장 ...

5

‘K-시큐리티’ 미국 상륙작전! 한국 보안기...

‘K-시큐리티’ 미국 상륙작전! 한국 보안기...

「열린보도원칙」 당 매체는 독자와 취재원 등 뉴스이용자의 권리 보장을 위해 반론이나 정정보도, 추후보도를 요청할 수 있는 창구를 열어두고 있음을 알려드립니다.

고충처리인 권 준(editor@boannews.com)