#전체기사

#시큐리티월드

#사건사고

#보안리포트

#사이버안보

#SECON 2024

#전체기사

#시큐리티월드

#사건사고

#보안리포트

#사이버안보

#SECON 2024

|

||||||

| 2021 사이버 위협 동향 보고서 | ||||||

제1장. Trend - 2021 하반기 사이버 위협 동향 1. 국내외 사이버 위협 동향 2. 취약점 동향제2장. Special Issue - Log4j 보안 취약점 대응 가이드 1. Q&A 형식으로 알아보는 ... |

||||||

| 2021년 상반기 사이버 위협 동향보고서 | ||||||

한국인터넷진흥원 2021년 상반기 사이버 위협 동향보고서 제1장. Trend - 2021 상반기 사이버 위협 동향 1. 국내외 사이버 위협 동향 2. 취약점 동향제2장. Special Issue - 랜섬웨어 1... |

||||||

| 2020년 4분기 사이버 위협 동향 보고서 | ||||||

KISA에서 발표한 2020년 4분기 사이버 위협 동향 보고서 |

||||||

| 2019년 4분기 사이버 위협 동향 보고서 | ||||||

과학기술정보통신부와 한국인터넷진흥원이 발간한 2019년 4분기 사이버 위협 동향 보고서 내용 |

||||||

| 웹서버 보안 강화 안내서 | ||||||

제1장 개요 - 1.1 안내서 목적 및 구성제2장 홈페이지 침해사고 사례 - 2.1 홈페이지 변조 - 2.2 악성코드 유포 - 2.3 디도스 공격제3장 웹 보안 강화 - 3.1 홈페이지 보안 - 3.2 웹서버 보안 ... |

||||||

| 2017 사이버 위협 인텔리전스 보고서 | ||||||

국내를 타깃으로 하는 위협그룹 프로파일링. 본 보고서는 금융보안원이 다년간 복수의 침해사고 및 악성코드들의 연관성을 추적하여 동일한 공격자에 의한 일련의 행위임을 확인하고 라이플(Rifle) 캠페인으로 명명하여 분석... |

||||||

| 익시아 2017 보안 보고서 | ||||||

네트워크 테스트 전문 기업 익시아(IXIA)가 창립 20주년을 맞이해 ‘보안보고서 2017’을 발표했다. 이 보고서는 2016년 급증한 보안위협을 소개하고, 2017년 다가올 보안위협과 이를 극복할 수 있는 방법을 ... |

||||||

| 사이버 위협 동향 보고서(2017년 1분기) | ||||||

2017년 1~3월까지 국내외 사이버 위협 동향을 정리한 보고서입니다. |

||||||

| 월간 악성코드 은닉사이트 탐지 동향 보고서(5월) | ||||||

악성코드 유형으로는 정보유출(금융정보)이 68%로 가장 높았으며, 그 외에도 드롭퍼, 다운로더, 스미싱 등으로 나타났다. 정보유출(금융정보) 중에는 중국 블로그(qzone.qq.com)에서 파밍 IP를 받아 인증... |

||||||

| 한국인터넷진흥원(KISA) DDOS 대응가이드 | ||||||

1. DDoS 공격대응 개요 2. DDoS 공격대응 절차 (1) 공격의 인지 (2) 공격유형 파악 (3) 차단정책 정의 및 대응 (4) 공격대응 및 사후조치 (5) DNS 공격대응 방안 |

||||||

1

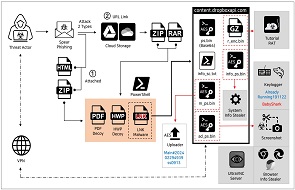

북 해커 조직 APT43, 드롭박스 악용한 ...

북 해커 조직 APT43, 드롭박스 악용한 ...

2

SW 공급망 보안 가이드라인 1.0 발표.....

SW 공급망 보안 가이드라인 1.0 발표.....

3

코드 서명 절차를 안전하게 유지시키기 위한 ...

코드 서명 절차를 안전하게 유지시키기 위한 ...

4

독일 사이버 보안시장, 역동적인 투자로 성장...

독일 사이버 보안시장, 역동적인 투자로 성장...

5

.jpg) [글로벌 인터뷰] OT를 넘어 확장된 CPS...

[글로벌 인터뷰] OT를 넘어 확장된 CPS...

「열린보도원칙」 당 매체는 독자와 취재원 등 뉴스이용자의 권리 보장을 위해 반론이나 정정보도, 추후보도를 요청할 수 있는 창구를 열어두고 있음을 알려드립니다.

고충처리인 권 준(editor@boannews.com)