새 트릭봇 모듈 트릭붓, 펌웨어에 악성 코드를 심는 기능 가지고 있어

펌웨어 감염시키면 탐지 힘들고 장비를 사용 불능 상태로 만드는 것 가능해

[보안뉴스 문가용 기자] 트릭봇(TrickBot) 멀웨어가 새로운 모듈을 추가했다. UEFI/BIOS 펌웨어를 공격해 편집 및 삭제하게 해 주는 기능을 가진 모듈이다. 이를 활용하면 공격자는 펌웨어에 백도어를 심거나, 아예 장비를 다신 쓰지 못하게 만들 수도 있게 된다. 트릭봇은 2016년 뱅킹 트로이목마로 처음 등장했으나 진화를 거듭해 지금은 다른 멀웨어의 로더 혹은 드로퍼로서 활동하고 있다. 특히 최근엔 이모텟(Emotet)과 류크(Ryuk) 랜섬웨어를 심는 것으로 유명하다.

올해 미국 사이버사령부와 마이크로소프트 등의 민간 업체들은 트릭봇을 완전 폐쇄시켰다. 하지만 수주가 지나자 새로운 버전이 보란 듯이 나타났다. 그리고 다시 진화를 이어갔다. 이번에 발견된 모듈도 그런 변화의 과정 중에 나타난 것으로, 보안 업체 에클립시움(Eclypsium)과 어드밴스드 인텔리전스(Advanced Intelligence)의 연구원들이 발견했다.

모듈이 발견된 건 올해 10월로, 트릭봇의 진화 과정 중에서도 특히 중요한 지점으로 손꼽힌다. 이번 모듈은 RWEverything이라는 도구의 드라이버를 사용해 SPI 컨트롤러와 상호작용을 시작하고, 이를 통해 바이오스 제어 레지스터가 잠겨 있는지 혹은 열려 있는지, 바이오스 영역의 콘텐츠가 변경 가능한 상태인지를 확인한다. RWEverything은 read-write everything이라는 뜻으로, 뭐든지 읽고 쓴다는 뜻이다. 에클립시움의 전문가들은 RWEverything만 있으면 거의 모든 장비 요소의 펌웨어에 뭔가를 쓸 수 있게 된다고 한다. 펌웨어에 악성 코드를 남기는 데 성공하면 OS보다 먼저 실행시킬 수 있게 된다.

이 모듈에는 트릭붓(TrickBoot)이라는 이름이 붙었다. 에클립시움의 사이버 보안 전략가인 스콧 셰퍼만(Scott Scheferman)은 “트릭봇 운영자들이 OS 너머까지 공격의 영역을 확장한 것은 이번이 처음인 것으로 알고 있다”며 “보안 솔루션들은 거의 대부분 OS 내에서만 작동하기 때문에 펌웨어 단계에서의 악성 요소를 제대로 탐지하지 못한다”고 설명한다. “UEFI를 겨냥해 공격을 성공시키면 공격자들은 꽤나 강력한 공격 지속성을 갖추게 됩니다.”

펌웨어까지 장악한 공격자는 어떤 능력을 갖게 될까? 보고서를 통해 연구원들은 다음과 같이 썼다.

1) 어떤 장비라도 ‘벽돌’로 만들 수 있다. 즉 작동 불능 상태가 되게 할 수 있다는 것이다.

2) UEFI를 점령한 공격자라면 OS에서 작동하는 보안 장치들 거의 전부를 비활성화 시킬 수 있다.

3) 보안 장치들을 비활성화 시켰다가 엔드포인트 보안 기능 없이 활성화 시킬 수 있다.

공격자들 입장에서 이런 공격을 성립시켜 줄 정도로 취약한 장비를 찾는 건 꽤나 간단한 일이라고 셰퍼만은 경고했다.

트릭봇 운영자들이 OS 바깥으로까지 넘보기 시작한 것에는 몇 가지 이유가 있는 것으로 보인다. 어드밴스드 인텔리전스의 CEO인 비탈리 크레메즈(Vitali Kremez)는 “최근 보안 전문가들은 멀웨어 탐지를 중점적으로 활동한다”며 “멀웨어가 주 무기인 공격자들로서는 입지가 좁아질 수밖에 없는 시기”라고 설명했다. “결국 계속 수익을 올리기 위해서는 어느 순간 멀웨어 탐지기들을 피해가야만 합니다. 그러다 보니 자연스럽게 펌웨어까지 눈길이 닿는 것입니다.”

그러면서 크레메즈는 “이런 영역에서 점점 더 많은 전문가들이 범죄 시장에 나오고 있다”고 설명한다. “저희가 보안 전문가로 살아가듯, 보안 장비 회피 전문가들이 생겨나고 있는 겁니다. 그리고 저희가 보안 업체를 꾸려서 운영하듯, 그들 역시 회피 전문 업체를 다크웹에서 만들어 운영합니다. 저희가 이 만큼 하면, 그들도 이 만큼 따라옵니다. 결국 보안이라는 것이 기술력의 싸움이 아니라 ‘의지’의 싸움이라는 겁니다. 저는 이렇게까지 집요하게 기술력을 높여 누군가에게 피해를 주려는 그 범죄자적 의지가 더 흥미롭게 느껴집니다.”

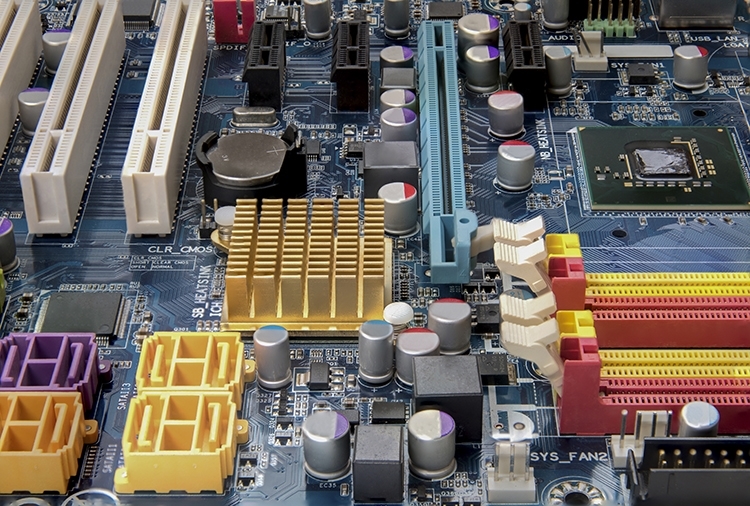

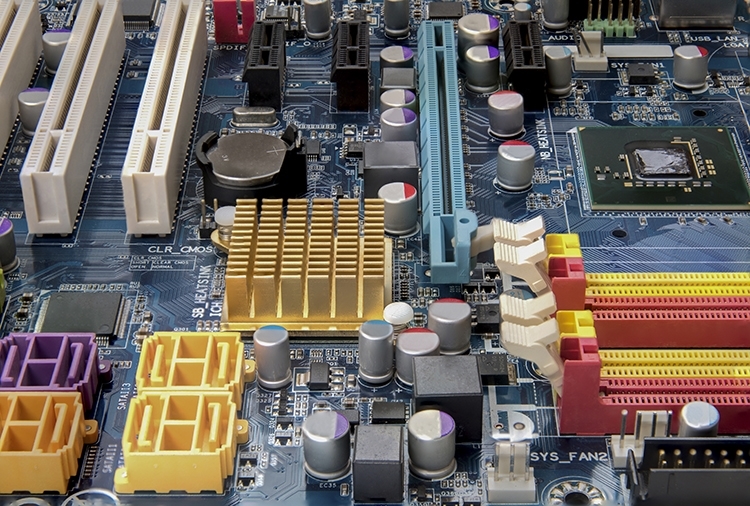

펌웨어가 오염되면 일반적으로는 피해 규모가 더 커진다. “UEFI 펌웨어를 새로이 하려면 머더보드를 바꾸는 수준의 작업이 필요합니다. 하드드라이브를 바꿔 끼는 것과 머더보드를 손대는 것에는 커다란 차이가 있습니다. 가격에도, 전문성에도 말이죠. 기업 입장에서도 하드를 바꾸는 것과 머더보드를 바꾼다는 건 큰 차이가 있습니다. 머더보드를 바꾸는 건 부품 교체가 아니라, 랩톱을 새로 구매한다거나 서버를 교체하는 것과 비슷한 수준의 일이니까요.”

따라서 이번 모듈을 탑재한 트릭봇에 당했을 때 정말 큰 피해를 입을 수 있는 건 ‘항상 서비스가 가동되어야 하는 사업을 벌이는 조직들’이라고 한다. 셰퍼만은 “시스템과 서비스를 일시적으로라도 다운시키지 않는다면, 이번 공격으로부터 복구가 되지 않는다”고 설명한다. “최악의 경우라면 값비싼 서버 장비를 새로 마련해야 할 수도 있습니다. 그래서 이번 새 모듈은 특히 위험하고 악의적입니다.”

3줄 요약

1. 최근 트릭봇 멀웨어에 새로운 모듈이 추가됨.

2. 이 모듈은 OS 전단에 있는 펌웨어를 감염시키는 기능을 가지고 있음.

3. 펌웨어 공격의 장점은 탐지가 어렵다는 것. 또한 복구가 쉽지 않아 피해가 클 수 있음.

[국제부 문가용 기자(globoan@boannews.com)]

펌웨어 감염시키면 탐지 힘들고 장비를 사용 불능 상태로 만드는 것 가능해

[보안뉴스 문가용 기자] 트릭봇(TrickBot) 멀웨어가 새로운 모듈을 추가했다. UEFI/BIOS 펌웨어를 공격해 편집 및 삭제하게 해 주는 기능을 가진 모듈이다. 이를 활용하면 공격자는 펌웨어에 백도어를 심거나, 아예 장비를 다신 쓰지 못하게 만들 수도 있게 된다. 트릭봇은 2016년 뱅킹 트로이목마로 처음 등장했으나 진화를 거듭해 지금은 다른 멀웨어의 로더 혹은 드로퍼로서 활동하고 있다. 특히 최근엔 이모텟(Emotet)과 류크(Ryuk) 랜섬웨어를 심는 것으로 유명하다.

[이미지 = utoimage]

올해 미국 사이버사령부와 마이크로소프트 등의 민간 업체들은 트릭봇을 완전 폐쇄시켰다. 하지만 수주가 지나자 새로운 버전이 보란 듯이 나타났다. 그리고 다시 진화를 이어갔다. 이번에 발견된 모듈도 그런 변화의 과정 중에 나타난 것으로, 보안 업체 에클립시움(Eclypsium)과 어드밴스드 인텔리전스(Advanced Intelligence)의 연구원들이 발견했다.

모듈이 발견된 건 올해 10월로, 트릭봇의 진화 과정 중에서도 특히 중요한 지점으로 손꼽힌다. 이번 모듈은 RWEverything이라는 도구의 드라이버를 사용해 SPI 컨트롤러와 상호작용을 시작하고, 이를 통해 바이오스 제어 레지스터가 잠겨 있는지 혹은 열려 있는지, 바이오스 영역의 콘텐츠가 변경 가능한 상태인지를 확인한다. RWEverything은 read-write everything이라는 뜻으로, 뭐든지 읽고 쓴다는 뜻이다. 에클립시움의 전문가들은 RWEverything만 있으면 거의 모든 장비 요소의 펌웨어에 뭔가를 쓸 수 있게 된다고 한다. 펌웨어에 악성 코드를 남기는 데 성공하면 OS보다 먼저 실행시킬 수 있게 된다.

이 모듈에는 트릭붓(TrickBoot)이라는 이름이 붙었다. 에클립시움의 사이버 보안 전략가인 스콧 셰퍼만(Scott Scheferman)은 “트릭봇 운영자들이 OS 너머까지 공격의 영역을 확장한 것은 이번이 처음인 것으로 알고 있다”며 “보안 솔루션들은 거의 대부분 OS 내에서만 작동하기 때문에 펌웨어 단계에서의 악성 요소를 제대로 탐지하지 못한다”고 설명한다. “UEFI를 겨냥해 공격을 성공시키면 공격자들은 꽤나 강력한 공격 지속성을 갖추게 됩니다.”

펌웨어까지 장악한 공격자는 어떤 능력을 갖게 될까? 보고서를 통해 연구원들은 다음과 같이 썼다.

1) 어떤 장비라도 ‘벽돌’로 만들 수 있다. 즉 작동 불능 상태가 되게 할 수 있다는 것이다.

2) UEFI를 점령한 공격자라면 OS에서 작동하는 보안 장치들 거의 전부를 비활성화 시킬 수 있다.

3) 보안 장치들을 비활성화 시켰다가 엔드포인트 보안 기능 없이 활성화 시킬 수 있다.

공격자들 입장에서 이런 공격을 성립시켜 줄 정도로 취약한 장비를 찾는 건 꽤나 간단한 일이라고 셰퍼만은 경고했다.

트릭봇 운영자들이 OS 바깥으로까지 넘보기 시작한 것에는 몇 가지 이유가 있는 것으로 보인다. 어드밴스드 인텔리전스의 CEO인 비탈리 크레메즈(Vitali Kremez)는 “최근 보안 전문가들은 멀웨어 탐지를 중점적으로 활동한다”며 “멀웨어가 주 무기인 공격자들로서는 입지가 좁아질 수밖에 없는 시기”라고 설명했다. “결국 계속 수익을 올리기 위해서는 어느 순간 멀웨어 탐지기들을 피해가야만 합니다. 그러다 보니 자연스럽게 펌웨어까지 눈길이 닿는 것입니다.”

그러면서 크레메즈는 “이런 영역에서 점점 더 많은 전문가들이 범죄 시장에 나오고 있다”고 설명한다. “저희가 보안 전문가로 살아가듯, 보안 장비 회피 전문가들이 생겨나고 있는 겁니다. 그리고 저희가 보안 업체를 꾸려서 운영하듯, 그들 역시 회피 전문 업체를 다크웹에서 만들어 운영합니다. 저희가 이 만큼 하면, 그들도 이 만큼 따라옵니다. 결국 보안이라는 것이 기술력의 싸움이 아니라 ‘의지’의 싸움이라는 겁니다. 저는 이렇게까지 집요하게 기술력을 높여 누군가에게 피해를 주려는 그 범죄자적 의지가 더 흥미롭게 느껴집니다.”

펌웨어가 오염되면 일반적으로는 피해 규모가 더 커진다. “UEFI 펌웨어를 새로이 하려면 머더보드를 바꾸는 수준의 작업이 필요합니다. 하드드라이브를 바꿔 끼는 것과 머더보드를 손대는 것에는 커다란 차이가 있습니다. 가격에도, 전문성에도 말이죠. 기업 입장에서도 하드를 바꾸는 것과 머더보드를 바꾼다는 건 큰 차이가 있습니다. 머더보드를 바꾸는 건 부품 교체가 아니라, 랩톱을 새로 구매한다거나 서버를 교체하는 것과 비슷한 수준의 일이니까요.”

따라서 이번 모듈을 탑재한 트릭봇에 당했을 때 정말 큰 피해를 입을 수 있는 건 ‘항상 서비스가 가동되어야 하는 사업을 벌이는 조직들’이라고 한다. 셰퍼만은 “시스템과 서비스를 일시적으로라도 다운시키지 않는다면, 이번 공격으로부터 복구가 되지 않는다”고 설명한다. “최악의 경우라면 값비싼 서버 장비를 새로 마련해야 할 수도 있습니다. 그래서 이번 새 모듈은 특히 위험하고 악의적입니다.”

3줄 요약

1. 최근 트릭봇 멀웨어에 새로운 모듈이 추가됨.

2. 이 모듈은 OS 전단에 있는 펌웨어를 감염시키는 기능을 가지고 있음.

3. 펌웨어 공격의 장점은 탐지가 어렵다는 것. 또한 복구가 쉽지 않아 피해가 클 수 있음.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

TH.jpg)

문가용기자 기사보기

문가용기자 기사보기

[2025-04-07]

[2025-04-07]