2015년부터 메이지카트 내 하위 그룹이 사용하기 시작한 PoS 멀웨어

코로나로 온라인 매장 활기 띄자, 온라인 카드 결제 시스템 노리게끔 변경돼

[보안뉴스 문가용 기자] 쇼핑 시즌이 본격적으로 시작되자 PoS를 노리는 멀웨어들도 속속 등장하려는 모양이다. 최근에는 카드 스키밍 멀웨어인 그렐로스(Grelos)의 새로운 변종이 나타났다. 이 변종은 PoS 멀웨어를 바탕으로 하고 있지만 온라인 상거래 웹사이트에 숨어서 여러 가지 지불 정보를 훔쳐낸다고 한다. 코로나로 인해 소비자들이 온라인에 집중되자 PoS 멀웨어조차 변하는 것이다.

그렐로스는 2015년부터 여러 매장들을 괴롭혀 온 멀웨어다. 현재 메이지카트(Magecart)라는 범죄 연합의 1번과 2번 그룹과 관련이 있는 것으로 알려져 있다. 다만 오랜 시간이 지나면서 그렐로스의 여러 버전을 사용한 범죄 단체들이 늘어났기 때문에 지금 시점에서 그렐로스와 메이지카트 내 1, 2번 그룹을 곧바로 연관 짓기에는 무리가 있다.

하지만 이번 변종의 경우, 메이지카트가 보유한 공격 인프라와 어느 정도 겹치는 부분이 발견됐고, 따라서 연관성을 의심할 수 있다고 한다. 특히 둘의 후이즈(Whois) 요청 및 응답 프로토콜의 기록과 인프라가 동일한 것이 핵심이다. 이를 발견한 보안 업체 리스크아이큐(RiskIQ)는 “현재까지 수십 개의 사이트들이 이 멀웨어에 감염된 것으로 나타났다”고 설명했다.

“이 변종이 처음 발견된 건 2020년 7월로, 당시 애퍼블 크로트(Affable Kraut)라는 보안 전문가가 분석 보고서를 트위터에 업로드시켰습니다. 당시 보고서에 의하면 그렐로스는 로더와 스키머로 구성된 멀웨어였고, 로더와 스키머 둘 다 베이스64(base64)로 다섯 번씩 암호화 된 것으로 나타났습니다.”

이번 변종의 또 다른 특징은 웹소켓(WebSockets)이라는 기술을 활용해 스키밍을 진행한다는 것이다. 웹소켓 API는 웹 브라우저와 서버 간 양방향 인터랙티브 통신 세션을 구축하도록 해주는 기술이다. 이 기술을 통해 민감한 정보를 빼돌리는 건 그 동안 여러 해커들이 구현한 바 있다. 메이지카트의 경우 9번 그룹이 2019년 12월 이 전략을 선보였었다.

이후 리스크아이큐 보안 전문가들은 별개의 사건을 맡아 진행했다. 해킹 단체인 풀즈 하우스(Fullz House)가 붐모바일(Boom!Mobile)을 침해한 사건이었다(10월). 조사를 진행하면서 리스크아이큐는 고유의 쿠키를 하나 발견했는데, 세 개의 스키밍용 도메인과 몇 개의 피해자 도메인과 연결되어 있었다. 스키밍용 도메인은 facebookapimanager.com, googleapimanage.com 등이었다. 이 도메인들에는 그렐로스의 더 최신 버전이 호스팅되어 있었다.

이 네 개의 도메인은 여러 다른 IP 주소들에 호스팅 되어 있었는데, 대부분 ASN 45102가 소유한 인프라에 속해 있었다. ASN 45102는 중국의 호스팅 업체인데, 최근 메이지카트가 즐겨 활용하고 있다.

스키머 코드 자체에는 ‘번역’ 기능이 포함되어 있는 것으로 나타나기도 했다. 고급 번역 기능은 아니었고 공격자들이 미리 설정해 놓은 문장들을 피해자들에게 노출시키는 것이 거의 전부였다. ‘신용카드나 체크카드로 지불하십시오’나 ‘카드 소유자의 이름을 확인하십시오’, ‘지불 절차에서 오류가 발생했습니다’와 같은 문장들이었다고 한다. 피해자가 침해된 쇼핑 사이트에 접속해 거래를 시작하면 이런 문장들과 가짜 지불 페이지가 화면에 나타나게 되어 있었다.

최근 메이지카트는 공격의 수위를 높이는 중이다. 각종 온라인 상거래 사이트들에 대한 공격을 진행 중에 있는 것이다. 주로 웹 스키머를 활용해 카드 정보를 훔쳐가는 것이 이들의 전략인데, 아직 최초 침해 전략은 구체적으로 밝혀진 바가 없다. 다양한 범죄 단체들로 구성된 만큼 특별한 전략 한두 가지가 고정적으로 사용되는 건 아니기 때문이다.

지난 10월 메이지카트는 2천여 개의 전자상거래 사이트를 자동화 기술로 해킹해 스키머 코드를 심은 바 있다. 메이지카트 역사상 최대 규모의 공격이었다. 이 경우에도 역시 최초 침해 전략이 딱히 드러나지는 않았었다. 9월에는 암호화 된 메신저 서비스인 텔레그램(Telegram)을 사용해 데이터를 유출시키는 것도 발견됐다.

3줄 요약

1. PoS 멀웨어인 그렐로스의 새로운 변종이 발견됨.

2. 이번 변종은 오프라인 매장이 아니라 온라인 매장을 노리도록 바뀌었음.

3. 공격의 배후에는 메이지카트가 있는 것으로 보임.

[국제부 문가용 기자(globoan@boannews.com)]

코로나로 온라인 매장 활기 띄자, 온라인 카드 결제 시스템 노리게끔 변경돼

[보안뉴스 문가용 기자] 쇼핑 시즌이 본격적으로 시작되자 PoS를 노리는 멀웨어들도 속속 등장하려는 모양이다. 최근에는 카드 스키밍 멀웨어인 그렐로스(Grelos)의 새로운 변종이 나타났다. 이 변종은 PoS 멀웨어를 바탕으로 하고 있지만 온라인 상거래 웹사이트에 숨어서 여러 가지 지불 정보를 훔쳐낸다고 한다. 코로나로 인해 소비자들이 온라인에 집중되자 PoS 멀웨어조차 변하는 것이다.

[이미지 = utoimage]

그렐로스는 2015년부터 여러 매장들을 괴롭혀 온 멀웨어다. 현재 메이지카트(Magecart)라는 범죄 연합의 1번과 2번 그룹과 관련이 있는 것으로 알려져 있다. 다만 오랜 시간이 지나면서 그렐로스의 여러 버전을 사용한 범죄 단체들이 늘어났기 때문에 지금 시점에서 그렐로스와 메이지카트 내 1, 2번 그룹을 곧바로 연관 짓기에는 무리가 있다.

하지만 이번 변종의 경우, 메이지카트가 보유한 공격 인프라와 어느 정도 겹치는 부분이 발견됐고, 따라서 연관성을 의심할 수 있다고 한다. 특히 둘의 후이즈(Whois) 요청 및 응답 프로토콜의 기록과 인프라가 동일한 것이 핵심이다. 이를 발견한 보안 업체 리스크아이큐(RiskIQ)는 “현재까지 수십 개의 사이트들이 이 멀웨어에 감염된 것으로 나타났다”고 설명했다.

“이 변종이 처음 발견된 건 2020년 7월로, 당시 애퍼블 크로트(Affable Kraut)라는 보안 전문가가 분석 보고서를 트위터에 업로드시켰습니다. 당시 보고서에 의하면 그렐로스는 로더와 스키머로 구성된 멀웨어였고, 로더와 스키머 둘 다 베이스64(base64)로 다섯 번씩 암호화 된 것으로 나타났습니다.”

이번 변종의 또 다른 특징은 웹소켓(WebSockets)이라는 기술을 활용해 스키밍을 진행한다는 것이다. 웹소켓 API는 웹 브라우저와 서버 간 양방향 인터랙티브 통신 세션을 구축하도록 해주는 기술이다. 이 기술을 통해 민감한 정보를 빼돌리는 건 그 동안 여러 해커들이 구현한 바 있다. 메이지카트의 경우 9번 그룹이 2019년 12월 이 전략을 선보였었다.

이후 리스크아이큐 보안 전문가들은 별개의 사건을 맡아 진행했다. 해킹 단체인 풀즈 하우스(Fullz House)가 붐모바일(Boom!Mobile)을 침해한 사건이었다(10월). 조사를 진행하면서 리스크아이큐는 고유의 쿠키를 하나 발견했는데, 세 개의 스키밍용 도메인과 몇 개의 피해자 도메인과 연결되어 있었다. 스키밍용 도메인은 facebookapimanager.com, googleapimanage.com 등이었다. 이 도메인들에는 그렐로스의 더 최신 버전이 호스팅되어 있었다.

이 네 개의 도메인은 여러 다른 IP 주소들에 호스팅 되어 있었는데, 대부분 ASN 45102가 소유한 인프라에 속해 있었다. ASN 45102는 중국의 호스팅 업체인데, 최근 메이지카트가 즐겨 활용하고 있다.

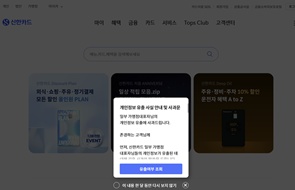

스키머 코드 자체에는 ‘번역’ 기능이 포함되어 있는 것으로 나타나기도 했다. 고급 번역 기능은 아니었고 공격자들이 미리 설정해 놓은 문장들을 피해자들에게 노출시키는 것이 거의 전부였다. ‘신용카드나 체크카드로 지불하십시오’나 ‘카드 소유자의 이름을 확인하십시오’, ‘지불 절차에서 오류가 발생했습니다’와 같은 문장들이었다고 한다. 피해자가 침해된 쇼핑 사이트에 접속해 거래를 시작하면 이런 문장들과 가짜 지불 페이지가 화면에 나타나게 되어 있었다.

최근 메이지카트는 공격의 수위를 높이는 중이다. 각종 온라인 상거래 사이트들에 대한 공격을 진행 중에 있는 것이다. 주로 웹 스키머를 활용해 카드 정보를 훔쳐가는 것이 이들의 전략인데, 아직 최초 침해 전략은 구체적으로 밝혀진 바가 없다. 다양한 범죄 단체들로 구성된 만큼 특별한 전략 한두 가지가 고정적으로 사용되는 건 아니기 때문이다.

지난 10월 메이지카트는 2천여 개의 전자상거래 사이트를 자동화 기술로 해킹해 스키머 코드를 심은 바 있다. 메이지카트 역사상 최대 규모의 공격이었다. 이 경우에도 역시 최초 침해 전략이 딱히 드러나지는 않았었다. 9월에는 암호화 된 메신저 서비스인 텔레그램(Telegram)을 사용해 데이터를 유출시키는 것도 발견됐다.

3줄 요약

1. PoS 멀웨어인 그렐로스의 새로운 변종이 발견됨.

2. 이번 변종은 오프라인 매장이 아니라 온라인 매장을 노리도록 바뀌었음.

3. 공격의 배후에는 메이지카트가 있는 것으로 보임.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)

.png)

.png)