CISA의 상세 보고서...“북한의 킴수키가 한국의 기자를 사칭하여 공격한다”

공격 대상은 한미일 외교 및 국방 관련 싱크탱크들...지난 여름부터 지속된 공격

[보안뉴스 문가용 기자] 북한의 APT 그룹인 킴수키(Kimsuky)가 최근 여러 기업과 기관들을 공격하고 있다고 미국의 CISA가 경고했다. 특히 대한민국의 기자인 것처럼 위장해 공격을 시도하고 있다는 게 이번 캠페인의 특징이라고 한다. 킴수키는 2012년부터 북한 정부의 지원을 받아 세계 여러 조직들을 공격해온 단체다.

CISA에 의하면 현재 킴수키가 노리는 단체들은 한국과 일본, 미국의 외교 및 국방 관련 싱크탱크들과 암호화폐 거래소들이라고 한다. 이 캠페인은 올 여름 동안 진행됐고 첨부파일을 이용한 스피어피싱 수법으로 피해자의 네트워크에 침투했다. 그러나 최초 침투 후 곧바로 악성 행위가 시작되지는 않았다고 한다.

“이 스피어피싱 메일들은 마치 한국의 기자들이 보낸 것처럼 꾸며져 있습니다. 그리고 본격적인 악성 행위를 실시하기 전에 인터뷰를 요청하는 내용으로 이메일을 몇 차례 주고받아 신뢰 관계를 형성합니다. 받는 사람들로서는 정말 한국의 매체와 인터뷰를 약속하는 것과 다름이 없습니다.” 이 이메일들의 제목은 ‘서울 TV 프로그램을 위한 스카이프 인터뷰 요청’이라고 한다. 한반도 사태에 대한 의견을 물을 예정이라고 본문에 안내되어 있다.

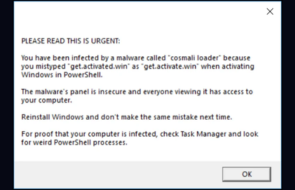

피해자가 인터뷰 요청에 응할 경우 킴수키는 본격적인 악성 메일을 보낸다. 여기에는 첨부파일이 포함되어 있다. 그리고 약속한 인터뷰 날짜가 다가오면 이 가짜 기자는 갑자기 인터뷰를 취소한다. 그러나 이미 악성 파일이 피해자의 컴퓨터에 다운로드 되어 있는 상태인데, 이 첨부파일을 통해 베이비샤크(BabyShark)라는 멀웨어와 파워셸 혹은 윈도 명령 셸을 추가로 침투시킨다.

CISA에 의하면 “공격자들은 먼저 침해된 호스트 시스템 내에서 기본 윈도 유틸리티 중 하나인 mshta.exe를 활용해 HTML 애플리케이션 파일(HTA)을 다운로드 받아 실행시킨다”고 한다. “이 HTA 파일은 암호화 된 베이비샤크 VBS 파일을 다운로드 받아 복호화시킵니다. 이 VBS는 레지스트리 키를 생성함으로써 공격 지속성을 확보합니다. 그런 후에는 시스템 정보를 수집해 킴수키의 C&C 서버로 전송하고 추가 명령을 기다립니다.”

킴수키는 파일레스 공격에 일가견이 있는 단체로 유명하다. 이번에도 역시 파워셸을 활용해 하드드라이브에 흔적을 남기지 않고 명령을 실행하는 모습이 눈에 띈다고 한다. 뿐만 아니라 각종 권한 상승 공격 기법을 활용해 네트워크 내에서 횡적으로 움직이기도 한다. 시스템 내에서 복호화 된 베이비샤크는 일종의 스파이 도구 라이브러리인데, 키로깅 수집, 원격 제어 접근, 원격 다운로드, 실행 등의 기능들로 구성되어 있다.

킴수키는 다른 피해자들로부터 웹 호스팅용 크리덴셜을 훔쳐내고, 이를 활용해 여러 가지 무기들과 수집한 크리덴셜을 호스팅하기도 한다. 공격 무기에는, 다크웹에서 상용화 되어 있는 일반적인 멀웨어나 해킹 도구들은 물론 킴수키가 스스로 제작한 것으로 보이는 것들도 포함되어 있다. 또한 잘 알려진 공격 도구인데 이번 캠페인에 맞게 킴수키가 조작한 것들도 존재한다. 한국에서만 사용되는 워드프로세서 파일인 HWP 문서에 악성 기능을 숨기는 수법도 이번에 같이 발견됐다.

이전에 킴수키는 팀뷰어(TeamViewer) 클라이언트를 악의적으로 조작해 C&C 통신을 하기도 했는데, 이는 킴수키가 선호하는 방법은 아니라고 한다. CISA에 따르면 킴수키는 이메일을 통해 훔친 정보를 빼돌리는 걸 좋아한다고 한다. 이 과정을 통해 일을 진행할 경우 킴수키는 파일을 외부로 전송하기 전에 암호화부터 실시하고, 피해자의 이메일 계정에서 ‘자동 전달 규칙’을 설정하기도 한다.

킴수키는 방어 체제를 우회하기 위해 여러 가지 방법들을 구사할 줄도 안다. 보안 도구들을 무력화시키거나 모의 해킹 도구를 활용해 특정 파일들을 삭제하는 등의 기법이 여기에 포함된다. 악성 DLL 파일을 ‘시작 프로그램’ 폴더에 넣어 윈도 시스템 방화벽을 비활성화시키기도 하며, 때로는 윈도 보안 센터 서비스를 아예 꺼버리기도 한다.

CISA는 “한국과 미국, 일본의 외교 문제를 다루는 기관들이나 조직이라면 킴수키의 잠재적 표적”이라며 “이러한 카테고리로 분류될 만한 단체라면 방어 수위를 높일 것”을 권고했다. 그러면서 “구성원들을 교육하여 스피어피싱에 대한 경계심을 높이고, 다중 인증 시스템을 적용하는 것이 중요”하다고 강조했다.

3줄 요약

1. 북한의 킴수키, 한국의 기자로 위장하여 여러 단체들 공격 중.

2. 베이비샤크라는 멀웨어를 최종적으로 설치하여 각종 정보 빼돌리는 것이 목적.

3. 한국, 일본, 미국의 외교 및 국방 관련 단체들이 주요 표적.

[국제부 문가용 기자(globoan@boannews.com)]

공격 대상은 한미일 외교 및 국방 관련 싱크탱크들...지난 여름부터 지속된 공격

[보안뉴스 문가용 기자] 북한의 APT 그룹인 킴수키(Kimsuky)가 최근 여러 기업과 기관들을 공격하고 있다고 미국의 CISA가 경고했다. 특히 대한민국의 기자인 것처럼 위장해 공격을 시도하고 있다는 게 이번 캠페인의 특징이라고 한다. 킴수키는 2012년부터 북한 정부의 지원을 받아 세계 여러 조직들을 공격해온 단체다.

[이미지 = utoimage]

CISA에 의하면 현재 킴수키가 노리는 단체들은 한국과 일본, 미국의 외교 및 국방 관련 싱크탱크들과 암호화폐 거래소들이라고 한다. 이 캠페인은 올 여름 동안 진행됐고 첨부파일을 이용한 스피어피싱 수법으로 피해자의 네트워크에 침투했다. 그러나 최초 침투 후 곧바로 악성 행위가 시작되지는 않았다고 한다.

“이 스피어피싱 메일들은 마치 한국의 기자들이 보낸 것처럼 꾸며져 있습니다. 그리고 본격적인 악성 행위를 실시하기 전에 인터뷰를 요청하는 내용으로 이메일을 몇 차례 주고받아 신뢰 관계를 형성합니다. 받는 사람들로서는 정말 한국의 매체와 인터뷰를 약속하는 것과 다름이 없습니다.” 이 이메일들의 제목은 ‘서울 TV 프로그램을 위한 스카이프 인터뷰 요청’이라고 한다. 한반도 사태에 대한 의견을 물을 예정이라고 본문에 안내되어 있다.

피해자가 인터뷰 요청에 응할 경우 킴수키는 본격적인 악성 메일을 보낸다. 여기에는 첨부파일이 포함되어 있다. 그리고 약속한 인터뷰 날짜가 다가오면 이 가짜 기자는 갑자기 인터뷰를 취소한다. 그러나 이미 악성 파일이 피해자의 컴퓨터에 다운로드 되어 있는 상태인데, 이 첨부파일을 통해 베이비샤크(BabyShark)라는 멀웨어와 파워셸 혹은 윈도 명령 셸을 추가로 침투시킨다.

CISA에 의하면 “공격자들은 먼저 침해된 호스트 시스템 내에서 기본 윈도 유틸리티 중 하나인 mshta.exe를 활용해 HTML 애플리케이션 파일(HTA)을 다운로드 받아 실행시킨다”고 한다. “이 HTA 파일은 암호화 된 베이비샤크 VBS 파일을 다운로드 받아 복호화시킵니다. 이 VBS는 레지스트리 키를 생성함으로써 공격 지속성을 확보합니다. 그런 후에는 시스템 정보를 수집해 킴수키의 C&C 서버로 전송하고 추가 명령을 기다립니다.”

킴수키는 파일레스 공격에 일가견이 있는 단체로 유명하다. 이번에도 역시 파워셸을 활용해 하드드라이브에 흔적을 남기지 않고 명령을 실행하는 모습이 눈에 띈다고 한다. 뿐만 아니라 각종 권한 상승 공격 기법을 활용해 네트워크 내에서 횡적으로 움직이기도 한다. 시스템 내에서 복호화 된 베이비샤크는 일종의 스파이 도구 라이브러리인데, 키로깅 수집, 원격 제어 접근, 원격 다운로드, 실행 등의 기능들로 구성되어 있다.

킴수키는 다른 피해자들로부터 웹 호스팅용 크리덴셜을 훔쳐내고, 이를 활용해 여러 가지 무기들과 수집한 크리덴셜을 호스팅하기도 한다. 공격 무기에는, 다크웹에서 상용화 되어 있는 일반적인 멀웨어나 해킹 도구들은 물론 킴수키가 스스로 제작한 것으로 보이는 것들도 포함되어 있다. 또한 잘 알려진 공격 도구인데 이번 캠페인에 맞게 킴수키가 조작한 것들도 존재한다. 한국에서만 사용되는 워드프로세서 파일인 HWP 문서에 악성 기능을 숨기는 수법도 이번에 같이 발견됐다.

이전에 킴수키는 팀뷰어(TeamViewer) 클라이언트를 악의적으로 조작해 C&C 통신을 하기도 했는데, 이는 킴수키가 선호하는 방법은 아니라고 한다. CISA에 따르면 킴수키는 이메일을 통해 훔친 정보를 빼돌리는 걸 좋아한다고 한다. 이 과정을 통해 일을 진행할 경우 킴수키는 파일을 외부로 전송하기 전에 암호화부터 실시하고, 피해자의 이메일 계정에서 ‘자동 전달 규칙’을 설정하기도 한다.

킴수키는 방어 체제를 우회하기 위해 여러 가지 방법들을 구사할 줄도 안다. 보안 도구들을 무력화시키거나 모의 해킹 도구를 활용해 특정 파일들을 삭제하는 등의 기법이 여기에 포함된다. 악성 DLL 파일을 ‘시작 프로그램’ 폴더에 넣어 윈도 시스템 방화벽을 비활성화시키기도 하며, 때로는 윈도 보안 센터 서비스를 아예 꺼버리기도 한다.

CISA는 “한국과 미국, 일본의 외교 문제를 다루는 기관들이나 조직이라면 킴수키의 잠재적 표적”이라며 “이러한 카테고리로 분류될 만한 단체라면 방어 수위를 높일 것”을 권고했다. 그러면서 “구성원들을 교육하여 스피어피싱에 대한 경계심을 높이고, 다중 인증 시스템을 적용하는 것이 중요”하다고 강조했다.

3줄 요약

1. 북한의 킴수키, 한국의 기자로 위장하여 여러 단체들 공격 중.

2. 베이비샤크라는 멀웨어를 최종적으로 설치하여 각종 정보 빼돌리는 것이 목적.

3. 한국, 일본, 미국의 외교 및 국방 관련 단체들이 주요 표적.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.gif)

.png)

.jpg)

.png)