취약점, 현대 사회에서 일어나는 사이버 공격 대부분의 시작이자 통로

취약점 공개되는 것 꺼려하는 기업들, 정보 공개의 공익성 생각 못해

[보안뉴스 문가용 기자] 영국의 정보 기관인 NCSC가 취약점 공개 절차를 몰라 어려움을 겪는 기업들을 돕기 위해 공식 가이드라인을 발표했다. 이 가이드라인의 이름은 ‘취약점 공개 툴킷(Vulnerability Disclosure Toolkit)’으로 기업 규모에 상관없이 올바른 취약점 공개 및 발굴 문화를 정착시키기 위해 마련됐다고 한다.

취약점을 발견해 공개한다는 건 대단히 중요하면서도 복잡한 일이다. 현대 사이버 공격은 대부분 취약점을 통해 발생하며, 따라서 이 취약점 정보를 함부로 공개하는 건 해커들에게 공격 방법을 제시하는 것과 같기 때문이다. 그럼에도 취약점을 발견했을 때 누구한테 어떻게 알려야 하는지 잘 몰라서 이 정보가 잘못된 방법으로 공개되는 경우가 많다. 발견하는 법은 보안 전문가들 사이에서 알려져 있는 편인데, 발견 후 조치 사항은 덜 알려져 있다는 게 문제라는 것이다.

NCSC는 가이드라인을 발표하면서 “취약점은 항상 발견되는데, 그걸 공개할 창구를 찾는 게 더 어려운 실정”이라고 설명했다. “취약점 정보만 잘 전파되어도 위험 수위를 크게 낮출 수 있습니다. 하지만 기업들은 자신의 서비스나 소프트웨어서 취약점이 발견되는 것을 꺼려하지 취약점 정보 전파로 더 큰 사고를 막는 것을 중요하게 생각하지 않습니다. 그래서 취약점 보고 창구를 제대로 마련하지 않고, 취약점 관련 메일에 답장도 보내지 않습니다. 심지어 고소하겠다고 협박하는 경우도 적잖고요. 이는 반드시 바뀌어야 할 부분입니다.”

그러면서 NCSC는 “취약점 창구를 공식적으로 마련하고 투명하게 운영하는 기업이야 말로 ‘우리는 고객의 안전과 보안을 중요하게 여긴다’고 말할 수 있다”고 강조했다. “외부 보안 전문가가 곧바로 취약점 정보를 알릴 수 있는 방법을 마련했다면, 그것을 실제로 빠른 시간 안에 고쳐서 침해의 확률을 낮추도록 하는 시스템을 마련해야 합니다. 그런 일들이 쌓이고 쌓였을 때 시장의 신뢰가 높아지고 ‘보안에 신경 쓰고 있다’는 주장을 믿을 수 있게 됩니다.”

그러나 NCSC의 문서가 규정집은 아니다. 취약점 정보 공개 프로세스가 아직 법적 기반을 가질 정도로 확립된 것은 아니기 때문이다. 오히려 규정의 수준으로 나아가기 위한 첫 걸음이라고 볼 수 있다. 그렇기 때문에 ‘가이드라인’으로 묘사되고 있으며, 현재로서는 세 가지 항목으로 나눠져 있다. 1) 취약점 발견 후 올바른 담당자를 찾는 법, 2) 올바른 보고서 작성 법, 3) 공개/비공개에 대한 상호 협의점에 도달하는 방법이 바로 그것이다.

NCSC는 기업들에 취약점 보고 전용 창구를 마련할 것을 권장하고 있다. 또한 이 창구 및 담당자의 연락처를 찾기 쉬운 곳에 공개하는 것도 언급됐다. “전화번호나 이메일 주소만 적고 끝낼 게 아니라 취약점을 어떤 식으로 다루는지, 어떤 취약점들을 다뤄 왔는지, 어떤 정책을 가지고 운영하고 있는지, 취약점 공개 등과 관련된 준수 사항이 무엇인지까지도 설명해 놓으면 보안 전문가들이 접근하기 훨씬 좋습니다.”

취약점 정보 메일을 가장한 피싱 공격을 파악 및 무력화시키는 절차를 마련하는 것도 중요하다고 강조됐다. 취약점 보고서만 받는 이메일 계정에, 가짜 보고서를 보내는 사람이 분명히 존재한다는 게 NCSC의 경고 내용이다. “어떤 기준으로 이메일을 거를 것인지, 거른 후에는 어떤 기준으로 보고서를 분류하고 대응할 것인지, 제보자에게 어떤 방식으로 감사를 표할 것인지도 미리 정해두면 편리합니다.”

보통 기업들은 취약점 제보자가 나타나면 비공개 동의서에 서명부터 받기에 급급하다고 NCSC는 지적했다. “이런 분위기가 취약점 연구를 위축되게 하거나, 엉뚱한 곳에 공개하게 만듭니다. 보통 취약점 제보자의 관심사는 문제가 얼마 만에 해결되는가 입니다. 그런 부분에서 투명성을 보장한다면 보안 연구자들에게는 큰 힘이 됩니다.”

취약점 제보를 받고 성의 있게 답을 해주고, 실제 패치 개발을 서둘러 주는 것만큼 ‘보안 전문가인 당신을 존중한다’는 메시지를 설득력 있게 전달할 수 있는 방법은 없다는 게 NCSC의 설명이다. “그런 경우 보안 전문가는 패치도 자발적으로 점검하여 취약점이 완전히 해결됐는지도 확인해 주기도 합니다. 기업으로서는 큰 힘이 되는 부분이죠.”

보안 외신들은 영국 NCSC의 가이드라인을 보고 “영국 정부가 취약점 공개 절차에 관한 법적 기틀을 마련하려는 것으로 보인다”고 분석하고 있다.해당 문건은 여기(https://www.ncsc.gov.uk/files/NCSC_Vulnerability_Toolkit.pdf)서 열람 및 다운로드가 가능하다.

3줄 요약

1. 영국의 정보 기관, 취약점 공개에 대한 가이드라인 발표.

2. 취약점 찾는 것보다 취약점 보고 대상 찾는 게 더 힘든 게 현실.

3. 취약점 공개 절차, 앞으로 법적으로 규정할 것으로 보임.

[국제부 문가용 기자(globoan@boannews.com)]

취약점 공개되는 것 꺼려하는 기업들, 정보 공개의 공익성 생각 못해

[보안뉴스 문가용 기자] 영국의 정보 기관인 NCSC가 취약점 공개 절차를 몰라 어려움을 겪는 기업들을 돕기 위해 공식 가이드라인을 발표했다. 이 가이드라인의 이름은 ‘취약점 공개 툴킷(Vulnerability Disclosure Toolkit)’으로 기업 규모에 상관없이 올바른 취약점 공개 및 발굴 문화를 정착시키기 위해 마련됐다고 한다.

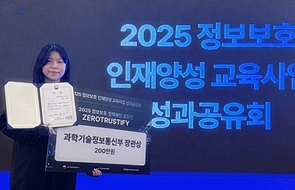

[이미지 = utoimage]

취약점을 발견해 공개한다는 건 대단히 중요하면서도 복잡한 일이다. 현대 사이버 공격은 대부분 취약점을 통해 발생하며, 따라서 이 취약점 정보를 함부로 공개하는 건 해커들에게 공격 방법을 제시하는 것과 같기 때문이다. 그럼에도 취약점을 발견했을 때 누구한테 어떻게 알려야 하는지 잘 몰라서 이 정보가 잘못된 방법으로 공개되는 경우가 많다. 발견하는 법은 보안 전문가들 사이에서 알려져 있는 편인데, 발견 후 조치 사항은 덜 알려져 있다는 게 문제라는 것이다.

NCSC는 가이드라인을 발표하면서 “취약점은 항상 발견되는데, 그걸 공개할 창구를 찾는 게 더 어려운 실정”이라고 설명했다. “취약점 정보만 잘 전파되어도 위험 수위를 크게 낮출 수 있습니다. 하지만 기업들은 자신의 서비스나 소프트웨어서 취약점이 발견되는 것을 꺼려하지 취약점 정보 전파로 더 큰 사고를 막는 것을 중요하게 생각하지 않습니다. 그래서 취약점 보고 창구를 제대로 마련하지 않고, 취약점 관련 메일에 답장도 보내지 않습니다. 심지어 고소하겠다고 협박하는 경우도 적잖고요. 이는 반드시 바뀌어야 할 부분입니다.”

그러면서 NCSC는 “취약점 창구를 공식적으로 마련하고 투명하게 운영하는 기업이야 말로 ‘우리는 고객의 안전과 보안을 중요하게 여긴다’고 말할 수 있다”고 강조했다. “외부 보안 전문가가 곧바로 취약점 정보를 알릴 수 있는 방법을 마련했다면, 그것을 실제로 빠른 시간 안에 고쳐서 침해의 확률을 낮추도록 하는 시스템을 마련해야 합니다. 그런 일들이 쌓이고 쌓였을 때 시장의 신뢰가 높아지고 ‘보안에 신경 쓰고 있다’는 주장을 믿을 수 있게 됩니다.”

그러나 NCSC의 문서가 규정집은 아니다. 취약점 정보 공개 프로세스가 아직 법적 기반을 가질 정도로 확립된 것은 아니기 때문이다. 오히려 규정의 수준으로 나아가기 위한 첫 걸음이라고 볼 수 있다. 그렇기 때문에 ‘가이드라인’으로 묘사되고 있으며, 현재로서는 세 가지 항목으로 나눠져 있다. 1) 취약점 발견 후 올바른 담당자를 찾는 법, 2) 올바른 보고서 작성 법, 3) 공개/비공개에 대한 상호 협의점에 도달하는 방법이 바로 그것이다.

NCSC는 기업들에 취약점 보고 전용 창구를 마련할 것을 권장하고 있다. 또한 이 창구 및 담당자의 연락처를 찾기 쉬운 곳에 공개하는 것도 언급됐다. “전화번호나 이메일 주소만 적고 끝낼 게 아니라 취약점을 어떤 식으로 다루는지, 어떤 취약점들을 다뤄 왔는지, 어떤 정책을 가지고 운영하고 있는지, 취약점 공개 등과 관련된 준수 사항이 무엇인지까지도 설명해 놓으면 보안 전문가들이 접근하기 훨씬 좋습니다.”

취약점 정보 메일을 가장한 피싱 공격을 파악 및 무력화시키는 절차를 마련하는 것도 중요하다고 강조됐다. 취약점 보고서만 받는 이메일 계정에, 가짜 보고서를 보내는 사람이 분명히 존재한다는 게 NCSC의 경고 내용이다. “어떤 기준으로 이메일을 거를 것인지, 거른 후에는 어떤 기준으로 보고서를 분류하고 대응할 것인지, 제보자에게 어떤 방식으로 감사를 표할 것인지도 미리 정해두면 편리합니다.”

보통 기업들은 취약점 제보자가 나타나면 비공개 동의서에 서명부터 받기에 급급하다고 NCSC는 지적했다. “이런 분위기가 취약점 연구를 위축되게 하거나, 엉뚱한 곳에 공개하게 만듭니다. 보통 취약점 제보자의 관심사는 문제가 얼마 만에 해결되는가 입니다. 그런 부분에서 투명성을 보장한다면 보안 연구자들에게는 큰 힘이 됩니다.”

취약점 제보를 받고 성의 있게 답을 해주고, 실제 패치 개발을 서둘러 주는 것만큼 ‘보안 전문가인 당신을 존중한다’는 메시지를 설득력 있게 전달할 수 있는 방법은 없다는 게 NCSC의 설명이다. “그런 경우 보안 전문가는 패치도 자발적으로 점검하여 취약점이 완전히 해결됐는지도 확인해 주기도 합니다. 기업으로서는 큰 힘이 되는 부분이죠.”

보안 외신들은 영국 NCSC의 가이드라인을 보고 “영국 정부가 취약점 공개 절차에 관한 법적 기틀을 마련하려는 것으로 보인다”고 분석하고 있다.해당 문건은 여기(https://www.ncsc.gov.uk/files/NCSC_Vulnerability_Toolkit.pdf)서 열람 및 다운로드가 가능하다.

3줄 요약

1. 영국의 정보 기관, 취약점 공개에 대한 가이드라인 발표.

2. 취약점 찾는 것보다 취약점 보고 대상 찾는 게 더 힘든 게 현실.

3. 취약점 공개 절차, 앞으로 법적으로 규정할 것으로 보임.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.gif)

.png)

.png)

.png)