이스트시큐리티, ‘국내 암호 화폐 거래소의 계정 운영 정책 변경 안내’ 문서로 위장한 공격 발견

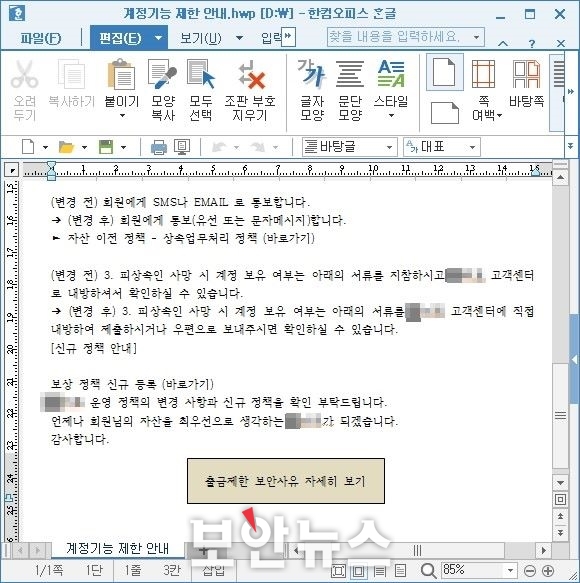

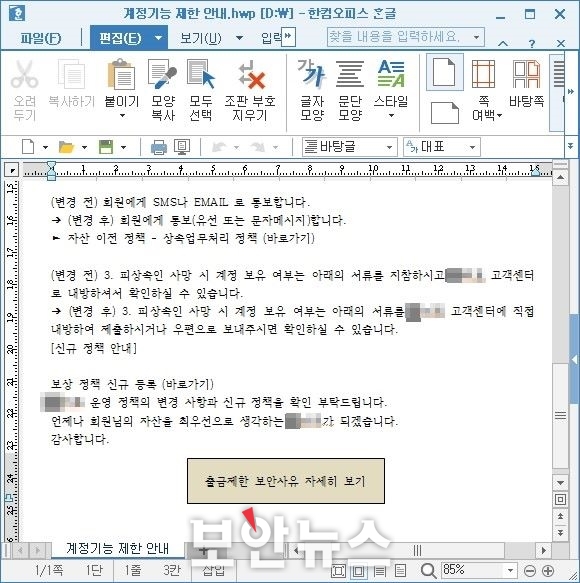

[보안뉴스 권 준 기자] ‘국내 암호 화폐 거래소의 계정 운영 정책 변경 안내’ 문서로 위장한 공격이 등장한 것으로 드러났다. 보안 전문 기업 이스트시큐리티(대표 정상원)에 따르면 이번 공격에는 ‘계정기능 제한 안내.hwp’라는 파일명을 가진 악성 hwp 문서가 활용됐으며, 문서의 마지막 수정 날짜는 지난 7월 6일인 것으로 확인됐다.

악성 파일은 마치 국내 유명 암호화폐 거래소의 계정 운영 정책 변경 관련 내용인 것처럼 위장해 암호화폐 거래소 계정을 가진 사용자를 공격 타깃으로 설정한 것으로 추정된다.

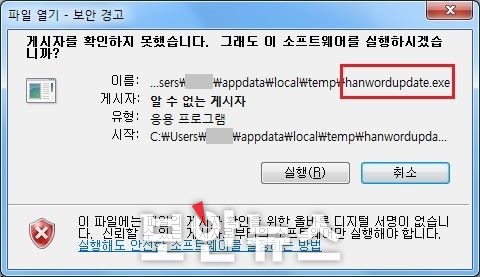

이스트시큐리티 시큐리티대응센터(이하 ESRC)는 해당 공격이 기존 hwp의 포스트 스크립트 취약점을 사용한 형태가 아닌, OLE(Object Linking & Embedding) 개체 기능을 악용하여 문서를 클릭할 경우 내부에 숨겨진 32비트 악성 실행 파일(.exe)을 설치한다고 밝혔다.

OLE 개체 기능은 윈도의 여러 응용 프로그램에서 각각의 독립적인 자료들을 다양하게 사용할 수 있는 기능으로, 데이터를 공유할 수 있는 기능을 말한다. 따라서 그동안 알려진 취약점들이 제거된 최신 버전의 hwp 문서 작성 프로그램을 사용해도 이용자 클릭에 따라 위협에 노출될 가능성이 존재한다.

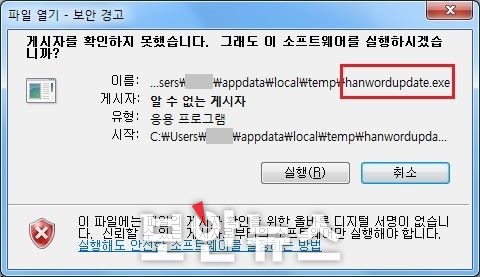

특히, 문서 소프트웨어 업데이트로 위장하고 있는 악성 실행 파일은 내부에 base64 코드로 인코딩된 추가 명령이 파워쉘 기반으로 동작하도록 설정되어 있고, 파워쉘 명령이 작동하면 공격자의 명령제어(C&C) 서버 주소로 감염시스템에서 수집한 정보를 전달한다.

이때 수집하는 정보는 추가 명령제어를 위해 필요한 바이오스에 저장된 △시리얼 넘버 △제조사 △제품 이름 등이다. 주목할만한 점은 감염 시스템의 정보를 수집하고 추가 명령을 내릴 수 있는 명령제어 주소가 국내 부동산 기획 홍보 관련 회사 사이트로 설정되어 있다는 것이다.

이스트시큐리티ESRC 센터장 문종현 이사는 “공격자는 국내 유명 암호화폐 거래소의 문서인 것처럼 위장하여 거래소 계정을 보유한 사용자들을 타깃으로, 악성코드를 유포하고 수집한 정보를 통해 암호 화폐 채굴, 추가정보 수집 등의 2차 공격을 수행할 수 있으므로 주의가 필요하다”고 밝혔다.

이어 문 이사는 “hwp 보안 취약점이 아닌 정상적인 OLE 개체 삽입 기능을 악용했기에 최신 버전을 사용 중인 이용자들도 감염될 우려가 존재한다”고 덧붙였다.

현재 알약에서는 해당 악성 문서 및 추가 악성 파일에 대해 ‘Exploit.HWP.Agent / Trojan.Agent.44544R’로 탐지 중이며, ESRC에서는 유사 악성 문서에 대한 모니터링을 진행 중이다.

[권 준 기자(editor@boannews.com)]

[보안뉴스 권 준 기자] ‘국내 암호 화폐 거래소의 계정 운영 정책 변경 안내’ 문서로 위장한 공격이 등장한 것으로 드러났다. 보안 전문 기업 이스트시큐리티(대표 정상원)에 따르면 이번 공격에는 ‘계정기능 제한 안내.hwp’라는 파일명을 가진 악성 hwp 문서가 활용됐으며, 문서의 마지막 수정 날짜는 지난 7월 6일인 것으로 확인됐다.

▲ ‘국내 암호 화폐 거래소의 계정 운영 정책 변경 안내’ 문서로 위장한 악성문서[자료=이스트시큐리티] 메

악성 파일은 마치 국내 유명 암호화폐 거래소의 계정 운영 정책 변경 관련 내용인 것처럼 위장해 암호화폐 거래소 계정을 가진 사용자를 공격 타깃으로 설정한 것으로 추정된다.

이스트시큐리티 시큐리티대응센터(이하 ESRC)는 해당 공격이 기존 hwp의 포스트 스크립트 취약점을 사용한 형태가 아닌, OLE(Object Linking & Embedding) 개체 기능을 악용하여 문서를 클릭할 경우 내부에 숨겨진 32비트 악성 실행 파일(.exe)을 설치한다고 밝혔다.

OLE 개체 기능은 윈도의 여러 응용 프로그램에서 각각의 독립적인 자료들을 다양하게 사용할 수 있는 기능으로, 데이터를 공유할 수 있는 기능을 말한다. 따라서 그동안 알려진 취약점들이 제거된 최신 버전의 hwp 문서 작성 프로그램을 사용해도 이용자 클릭에 따라 위협에 노출될 가능성이 존재한다.

▲문서 프로그램 업데이트 파일로 위장한 악성코드[자료=이스트시큐리티]

특히, 문서 소프트웨어 업데이트로 위장하고 있는 악성 실행 파일은 내부에 base64 코드로 인코딩된 추가 명령이 파워쉘 기반으로 동작하도록 설정되어 있고, 파워쉘 명령이 작동하면 공격자의 명령제어(C&C) 서버 주소로 감염시스템에서 수집한 정보를 전달한다.

이때 수집하는 정보는 추가 명령제어를 위해 필요한 바이오스에 저장된 △시리얼 넘버 △제조사 △제품 이름 등이다. 주목할만한 점은 감염 시스템의 정보를 수집하고 추가 명령을 내릴 수 있는 명령제어 주소가 국내 부동산 기획 홍보 관련 회사 사이트로 설정되어 있다는 것이다.

이스트시큐리티ESRC 센터장 문종현 이사는 “공격자는 국내 유명 암호화폐 거래소의 문서인 것처럼 위장하여 거래소 계정을 보유한 사용자들을 타깃으로, 악성코드를 유포하고 수집한 정보를 통해 암호 화폐 채굴, 추가정보 수집 등의 2차 공격을 수행할 수 있으므로 주의가 필요하다”고 밝혔다.

이어 문 이사는 “hwp 보안 취약점이 아닌 정상적인 OLE 개체 삽입 기능을 악용했기에 최신 버전을 사용 중인 이용자들도 감염될 우려가 존재한다”고 덧붙였다.

현재 알약에서는 해당 악성 문서 및 추가 악성 파일에 대해 ‘Exploit.HWP.Agent / Trojan.Agent.44544R’로 탐지 중이며, ESRC에서는 유사 악성 문서에 대한 모니터링을 진행 중이다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

권준기자 기사보기

권준기자 기사보기

.gif)

.png)