작년 후반부에 발견된 멀웨어...당시에는 어즈니프와 아이스드아이디를 로딩해

6개월 동안 20개 넘는 버전이 나올 정도로 공격적인 계발 이어져...모듈화 거쳐

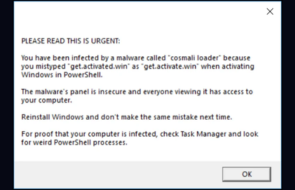

[보안뉴스 문가용 기자] 지난 6개월 동안 발락(Valak)이라고 하는 악성 프로그램 개발 행위가 눈에 띄게 늘어났다. 원래 발락은 시스템을 먼저 침해한 뒤 추가 멀웨어를 심는 일종의 로더였는데, 최근에는 거듭된 수정과 계발로 크리덴셜과 민감한 정보를 훔치는 정찰용 도구가 되었다고 보안 업체 사이버리즌(Cybereason)이 발표했다.

발락의 개발자들은 6개월 정도 되는 기간 안에 20개의 버전을 발표했다. 그러면서 점점 발락은 모듈화 프레임워크로 변모해 갔다. 이제는 각종 플러그인으로 다양화 및 업그레이드가 가능한 구조가 되었다는 뜻이다. 사이버리즌의 위협 연구 책임자인 아사프 다한(Assaf Dahan)은 “발락은 2019년 후반부에 처음 발견된 것으로 주로 마이크로소프트 익스체인지 서버의 관리자 계정을 노리고 있다”고 설명한다.

“발락이 모듈 구성으로 체질 개선을 했습니다. 6개월 동안 20개의 버전이 나왔습니다. 그리고 기업 네트워크를 주로 노립니다. 이게 무슨 뜻일까요? 사이버 범죄자들의 세계가 거대한 산업이 되는 바람에 개인을 노리는 건 큰 의미가 없다는 겁니다. 자연인으로서 우리 한 사람 한 사람은 이제 어지간해서는 표적이 되지 않습니다. 대신 우리가 다니는 회사들이 더 위험해졌죠.”

지금 당장 발락이 광범위한 공격에 활용되고 있는 건 아니다. 하지만 지금의 계발 과정과 성장세를 통해 짐작하건데, “조만간 사이버 범죄자들 사이에서 꽤나 유행할 것”이 거의 분명해 보인다고 한다. 다한은 “발락은 원래 어즈니프(Ursnif)나 아이스드아이디(IcedID)라는 멀웨어를 설치하는 로더였는데, 가끔 반대로 어즈니프나 아이스드아이디 운영자들이 발락을 심는 경우도 생기고 있다”며 “이 세 단체의 관계가 꽤나 깊은 것으로 보아 발락 개발자들도 러시아 지하시장에서 활동하는 것 같다”고 설명한다.

사이버리즌은 이 세 단체의 관계를 면밀히 조사했다. 하지만 세부적인 내용을 깊숙이 파악하지는 못했다고 한다. “아직 관계성을 전부 다 파악한 건 아닙니다만, 개인적인 친분이 있는 사람들인 것으로 보입니다. 서로에 대한 신뢰도 꽤나 깊어 보였습니다. 어즈니프와 아이스드아이디는 예전부터 러시아에서 개발된 것이라고 알려져 있죠. 이들과 친한 발락 운영자들 역시 러시아인일 가능성이 높습니다.”

현재 발락의 운영자들은 표적을 독일과 미국의 기업들로 잡고 있다. 보안 업체 노비포(KnowBe4)의 제임스 맥퀴간(James McQuiggan)은 “멀웨어의 업그레이드 속도를 보건데, 표적도 빠르게 늘어날 것으로 예상된다”고 말한다. “모듈 구성이이라는 건, 공격 대상을 유연하게 늘리겠다는 개발자들의 의지입니다. 독일과 미국만으로 만족할 자들이었다면 이렇게 공격적으로 업그레이드 하지 않았을 겁니다.”

그 말 그대로 현재 발락에는 엄청난 기능들이 탑재되어 있다. 특히 크리덴셜을 수집하고 마이크로소프트 익스체인지 서버를 침해하는 기능은 매우 강력하다고 한다. “공격자들은 민감한 정보를 획득하고, 이를 활용해 도메인 사용자 권한에 접근할 수 있게 됩니다. 특히 내부 메일 서비스와 기업의 도메인 인증서에 대한 권한을 노립니다. 이는 어마어마한 규모의 사이버 스파이 공격으로 발전할 수 있다는 뜻이 됩니다. 메일과 서버에 저장된 각종 기밀을 노리겠다는 게 발락 개발자들의 첫 번째 목표인 것으로 보입니다.”

다한은 “엄청난 속도의 업그레이드 과정을 지난 발락은, 이제 더 엄청난 속도로 업그레이드 될 가능성을 품은 모듈 멀웨어가 되었다”며 “모든 기업들에 발락 주의보가 내린 것이나 다름 없다”고 주장했다. “보통의 백신으로는 탐지가 어려울 겁니다. 앞으로 발락이 유행할 것이 거의 틀림이 없고, 그렇다면 좀 더 적극적인 방어 태세를 갖춰야 할 것입니다.”

다한은 “보통 마이크로소프트 오피스 문서로 보이도록 꾸며져 있다”며 “이를 열면 악성 매크로가 발동되고 추가 멀웨어나 모듈이 심기게 된다”고 경고했다. “기업들은 무엇보다 이메일 필터링 및 첨부파일 분석 기술을 도입하고, 담당 인력을 배치해야 할 것입니다. 전 직원을 대상으로 한 이메일 보안 교육도 필수적이고요.”

3줄 요약

1. 2019년 후반기에 발견된 멀웨어 발락, 원래는 어즈니프와 아이스드아이디 설치하는 로더.

2. 최근 6개월 동안 공격적인 계발 행위 거친 발락, 이제는 모듈 구성의 정보 탈취기가 됨.

3. 다크웹에서 유행할 것으로 보임. 오피스 문서로 위장된 메일 첨부파일부터 주의해야 함.

[국제부 문가용 기자(globoan@boannews.com)]

6개월 동안 20개 넘는 버전이 나올 정도로 공격적인 계발 이어져...모듈화 거쳐

[보안뉴스 문가용 기자] 지난 6개월 동안 발락(Valak)이라고 하는 악성 프로그램 개발 행위가 눈에 띄게 늘어났다. 원래 발락은 시스템을 먼저 침해한 뒤 추가 멀웨어를 심는 일종의 로더였는데, 최근에는 거듭된 수정과 계발로 크리덴셜과 민감한 정보를 훔치는 정찰용 도구가 되었다고 보안 업체 사이버리즌(Cybereason)이 발표했다.

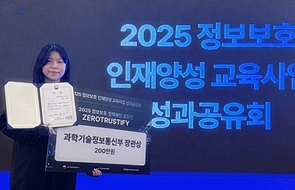

[이미지 = utoimage]

발락의 개발자들은 6개월 정도 되는 기간 안에 20개의 버전을 발표했다. 그러면서 점점 발락은 모듈화 프레임워크로 변모해 갔다. 이제는 각종 플러그인으로 다양화 및 업그레이드가 가능한 구조가 되었다는 뜻이다. 사이버리즌의 위협 연구 책임자인 아사프 다한(Assaf Dahan)은 “발락은 2019년 후반부에 처음 발견된 것으로 주로 마이크로소프트 익스체인지 서버의 관리자 계정을 노리고 있다”고 설명한다.

“발락이 모듈 구성으로 체질 개선을 했습니다. 6개월 동안 20개의 버전이 나왔습니다. 그리고 기업 네트워크를 주로 노립니다. 이게 무슨 뜻일까요? 사이버 범죄자들의 세계가 거대한 산업이 되는 바람에 개인을 노리는 건 큰 의미가 없다는 겁니다. 자연인으로서 우리 한 사람 한 사람은 이제 어지간해서는 표적이 되지 않습니다. 대신 우리가 다니는 회사들이 더 위험해졌죠.”

지금 당장 발락이 광범위한 공격에 활용되고 있는 건 아니다. 하지만 지금의 계발 과정과 성장세를 통해 짐작하건데, “조만간 사이버 범죄자들 사이에서 꽤나 유행할 것”이 거의 분명해 보인다고 한다. 다한은 “발락은 원래 어즈니프(Ursnif)나 아이스드아이디(IcedID)라는 멀웨어를 설치하는 로더였는데, 가끔 반대로 어즈니프나 아이스드아이디 운영자들이 발락을 심는 경우도 생기고 있다”며 “이 세 단체의 관계가 꽤나 깊은 것으로 보아 발락 개발자들도 러시아 지하시장에서 활동하는 것 같다”고 설명한다.

사이버리즌은 이 세 단체의 관계를 면밀히 조사했다. 하지만 세부적인 내용을 깊숙이 파악하지는 못했다고 한다. “아직 관계성을 전부 다 파악한 건 아닙니다만, 개인적인 친분이 있는 사람들인 것으로 보입니다. 서로에 대한 신뢰도 꽤나 깊어 보였습니다. 어즈니프와 아이스드아이디는 예전부터 러시아에서 개발된 것이라고 알려져 있죠. 이들과 친한 발락 운영자들 역시 러시아인일 가능성이 높습니다.”

현재 발락의 운영자들은 표적을 독일과 미국의 기업들로 잡고 있다. 보안 업체 노비포(KnowBe4)의 제임스 맥퀴간(James McQuiggan)은 “멀웨어의 업그레이드 속도를 보건데, 표적도 빠르게 늘어날 것으로 예상된다”고 말한다. “모듈 구성이이라는 건, 공격 대상을 유연하게 늘리겠다는 개발자들의 의지입니다. 독일과 미국만으로 만족할 자들이었다면 이렇게 공격적으로 업그레이드 하지 않았을 겁니다.”

그 말 그대로 현재 발락에는 엄청난 기능들이 탑재되어 있다. 특히 크리덴셜을 수집하고 마이크로소프트 익스체인지 서버를 침해하는 기능은 매우 강력하다고 한다. “공격자들은 민감한 정보를 획득하고, 이를 활용해 도메인 사용자 권한에 접근할 수 있게 됩니다. 특히 내부 메일 서비스와 기업의 도메인 인증서에 대한 권한을 노립니다. 이는 어마어마한 규모의 사이버 스파이 공격으로 발전할 수 있다는 뜻이 됩니다. 메일과 서버에 저장된 각종 기밀을 노리겠다는 게 발락 개발자들의 첫 번째 목표인 것으로 보입니다.”

다한은 “엄청난 속도의 업그레이드 과정을 지난 발락은, 이제 더 엄청난 속도로 업그레이드 될 가능성을 품은 모듈 멀웨어가 되었다”며 “모든 기업들에 발락 주의보가 내린 것이나 다름 없다”고 주장했다. “보통의 백신으로는 탐지가 어려울 겁니다. 앞으로 발락이 유행할 것이 거의 틀림이 없고, 그렇다면 좀 더 적극적인 방어 태세를 갖춰야 할 것입니다.”

다한은 “보통 마이크로소프트 오피스 문서로 보이도록 꾸며져 있다”며 “이를 열면 악성 매크로가 발동되고 추가 멀웨어나 모듈이 심기게 된다”고 경고했다. “기업들은 무엇보다 이메일 필터링 및 첨부파일 분석 기술을 도입하고, 담당 인력을 배치해야 할 것입니다. 전 직원을 대상으로 한 이메일 보안 교육도 필수적이고요.”

3줄 요약

1. 2019년 후반기에 발견된 멀웨어 발락, 원래는 어즈니프와 아이스드아이디 설치하는 로더.

2. 최근 6개월 동안 공격적인 계발 행위 거친 발락, 이제는 모듈 구성의 정보 탈취기가 됨.

3. 다크웹에서 유행할 것으로 보임. 오피스 문서로 위장된 메일 첨부파일부터 주의해야 함.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.gif)

.png)

.jpg)

.png)