윈도우 XP 이미지를 오라클 버추얼박스로 구현...가상기계로 독립 공간 확보

그런 후에는 가상기계 내부에서부터 랜섬웨어 실시...호스트에서 탐지 못해

[보안뉴스 문가용 기자] 라그나로커(Ragnar Locker)라는 랜섬웨어가 새로운 기능을 탑재해서 나타났다고 보안 업체 소포스(Sophos)가 발표했다. 그건 바로 가상 기계를 활용하는 것으로, 탐지를 피하는 데 효과적이라고 한다.

라그나로커를 개발한 사이버 범죄자들은 다양한 취약점을 익스플로잇 하거나, 원격 데스크톱 프로토콜(RDP) 연결을 겨냥해 네트워크를 침해하는 방법을 선호하는 것으로 알려져 있었다. 또한 랜섬웨어 바이너리를 본격적으로 가동시키기 전에 데이터부터 훔쳐낸다. 요즘 랜섬웨어 공격자들 사이에서 유행하는 ‘이중 협박 전략’을 가하기 위함이다.

그런데 최근 소포스가 공개한 바에 의하면 라그나로커가 오라클 버추얼박스(Oracle VirtualBox)로 만든 윈도우 XP 가상기계 내에서 실행되는 것으로 밝혀졌다. 공격자들은 윈도우 그룹 정책 객체(Windows Group Policy Object, GPO)를 사용해 msiexec.exe를 실행함으로써 사용자 몰래 MSI 패키지를 다운로드한 후 설치한다고 한다. 이 패키지는 122MB에 달한다.

소포스의 분석 결과 패키지에는 오라클 버추얼박스의 하이퍼바이저와 가상디스크 이미지 파일이 저장되어 있었다. 가상디스크는 윈도우 XP SP3 버전의 이미지를 담고 있었다. 이 윈도우 XP 이미지에는 라그나로커 랜섬웨어를 설치하는 실행파일도 있었다.

이 패키지 파일은 실행이 됨과 동시에 실행파일 하나, 배치 파일 하나, 몇 가지 지원 파일들을 설치한다. 배치 파일은 버추얼박스 애플리케이션 확장 프로그램인 VBoxC.dll과 VBoxRT.dll을 실행시킨다. 이 때 버추얼박스 드라이버인 VboxDrv.sys도 같이 실행된다.

이렇게 버추얼박스 가상기계가 실행될 준비가 끝나면 윈도우 셸 하드웨어 탐지(Windows Shell Hardware Detection) 서비스를 중단시킨다. 오토플레이(AutoPlay)라는 알림 기능을 제거하기 위해서다. 그런 후에는 컴퓨터 볼륨 셰도우 복사본들을 지운다. 다음으로는 로컬 디스크들과 휴대용 저장소를 목록화하고 네트워크 드라이브들을 매핑한다.

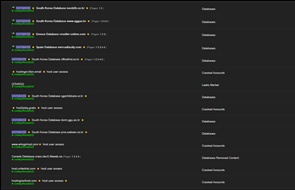

배치 파일은 50개의 프로세스들을 검토하는데, 주로 사업 운영 및 업무에 필요한 애플리케이션, 데이터베이스, 원격 관리, 백업 관련 애플리케이션들이다. 왜? 종료시키기 위해서다. 그래야 더 중요한 파일을 제대로 암호화시킬 수 있기 때문이다. 프로세스에 사용 중이라면 파일들을 암호화시키는 데 방해가 된다. 이 50개의 프로세스는 텍스트 파일 안에 저장되어 있다.

가상기계를 실행시키고 파일을 암호화 할 준비가 끝났다. 가상기계가 실제로 시작되며, 이 가상기계(윈도우 XP) 안에서 vrun.exe가 실행된다. vrun.exe는 라그나로커 랜섬웨어의 실행파일이다. 가상기계의 사양은 265MB의 RAM, CPU 한 개, 299MB 하드드라이브 파일(micro.vdi), 인텔 프로/1000 네트워크 어댑터다.

왜 굳이 가상기계를 설치하고 실행시킨 후에 그 안에서 랜섬웨어를 실행하는 것일까? 가상기계 바깥에 설치된 보안 장치들이 이 랜섬웨어에 닿을 수 없기 때문이다. 물리적 기계에 있는 데이터와 디스크들은 가상기계의 요소(VboxHeadless.exe)로부터 공격을 받을 수 있는데 말이다.

소포스는 “라그나로커 공격자들은 랜섬웨어를 한 차원 높은 수준으로 이끌었다”고 설명한다. “가상기계를 설치하고, 그 안에서 랜섬웨어를 실행시킴으로서 탐지를 비껴간다는 건, 상상하기 힘든 것입니다. 이건 실제 물리 세계를 공격할 수 있지만, 우리는 볼 수 없는, 희한한 능력의 유령을 창조한 것과 다름이 없습니다. 이것 또한 랜섬웨어 공격자들 사이에서 유행할 가능성이 없지 않습니다.”

3줄 요약

1. 라그나로커라는 랜섬웨어, 탐지 피하기 위해 피해 시스템에 가상기계부터 설치.

2. 랜섬웨어를 가상기계에서부터 실행하기 시작. 이로써 탐지 피해갈 수 있음.

3. “마치 현실 세계를 직접 공격할 수 있으면서도 보이지는 않는 유령을 만든 것과 같음.”

[국제부 문가용 기자(globoan@boannews.com)]

그런 후에는 가상기계 내부에서부터 랜섬웨어 실시...호스트에서 탐지 못해

[보안뉴스 문가용 기자] 라그나로커(Ragnar Locker)라는 랜섬웨어가 새로운 기능을 탑재해서 나타났다고 보안 업체 소포스(Sophos)가 발표했다. 그건 바로 가상 기계를 활용하는 것으로, 탐지를 피하는 데 효과적이라고 한다.

[이미지 = utoimage]

라그나로커를 개발한 사이버 범죄자들은 다양한 취약점을 익스플로잇 하거나, 원격 데스크톱 프로토콜(RDP) 연결을 겨냥해 네트워크를 침해하는 방법을 선호하는 것으로 알려져 있었다. 또한 랜섬웨어 바이너리를 본격적으로 가동시키기 전에 데이터부터 훔쳐낸다. 요즘 랜섬웨어 공격자들 사이에서 유행하는 ‘이중 협박 전략’을 가하기 위함이다.

그런데 최근 소포스가 공개한 바에 의하면 라그나로커가 오라클 버추얼박스(Oracle VirtualBox)로 만든 윈도우 XP 가상기계 내에서 실행되는 것으로 밝혀졌다. 공격자들은 윈도우 그룹 정책 객체(Windows Group Policy Object, GPO)를 사용해 msiexec.exe를 실행함으로써 사용자 몰래 MSI 패키지를 다운로드한 후 설치한다고 한다. 이 패키지는 122MB에 달한다.

소포스의 분석 결과 패키지에는 오라클 버추얼박스의 하이퍼바이저와 가상디스크 이미지 파일이 저장되어 있었다. 가상디스크는 윈도우 XP SP3 버전의 이미지를 담고 있었다. 이 윈도우 XP 이미지에는 라그나로커 랜섬웨어를 설치하는 실행파일도 있었다.

이 패키지 파일은 실행이 됨과 동시에 실행파일 하나, 배치 파일 하나, 몇 가지 지원 파일들을 설치한다. 배치 파일은 버추얼박스 애플리케이션 확장 프로그램인 VBoxC.dll과 VBoxRT.dll을 실행시킨다. 이 때 버추얼박스 드라이버인 VboxDrv.sys도 같이 실행된다.

이렇게 버추얼박스 가상기계가 실행될 준비가 끝나면 윈도우 셸 하드웨어 탐지(Windows Shell Hardware Detection) 서비스를 중단시킨다. 오토플레이(AutoPlay)라는 알림 기능을 제거하기 위해서다. 그런 후에는 컴퓨터 볼륨 셰도우 복사본들을 지운다. 다음으로는 로컬 디스크들과 휴대용 저장소를 목록화하고 네트워크 드라이브들을 매핑한다.

배치 파일은 50개의 프로세스들을 검토하는데, 주로 사업 운영 및 업무에 필요한 애플리케이션, 데이터베이스, 원격 관리, 백업 관련 애플리케이션들이다. 왜? 종료시키기 위해서다. 그래야 더 중요한 파일을 제대로 암호화시킬 수 있기 때문이다. 프로세스에 사용 중이라면 파일들을 암호화시키는 데 방해가 된다. 이 50개의 프로세스는 텍스트 파일 안에 저장되어 있다.

가상기계를 실행시키고 파일을 암호화 할 준비가 끝났다. 가상기계가 실제로 시작되며, 이 가상기계(윈도우 XP) 안에서 vrun.exe가 실행된다. vrun.exe는 라그나로커 랜섬웨어의 실행파일이다. 가상기계의 사양은 265MB의 RAM, CPU 한 개, 299MB 하드드라이브 파일(micro.vdi), 인텔 프로/1000 네트워크 어댑터다.

왜 굳이 가상기계를 설치하고 실행시킨 후에 그 안에서 랜섬웨어를 실행하는 것일까? 가상기계 바깥에 설치된 보안 장치들이 이 랜섬웨어에 닿을 수 없기 때문이다. 물리적 기계에 있는 데이터와 디스크들은 가상기계의 요소(VboxHeadless.exe)로부터 공격을 받을 수 있는데 말이다.

소포스는 “라그나로커 공격자들은 랜섬웨어를 한 차원 높은 수준으로 이끌었다”고 설명한다. “가상기계를 설치하고, 그 안에서 랜섬웨어를 실행시킴으로서 탐지를 비껴간다는 건, 상상하기 힘든 것입니다. 이건 실제 물리 세계를 공격할 수 있지만, 우리는 볼 수 없는, 희한한 능력의 유령을 창조한 것과 다름이 없습니다. 이것 또한 랜섬웨어 공격자들 사이에서 유행할 가능성이 없지 않습니다.”

3줄 요약

1. 라그나로커라는 랜섬웨어, 탐지 피하기 위해 피해 시스템에 가상기계부터 설치.

2. 랜섬웨어를 가상기계에서부터 실행하기 시작. 이로써 탐지 피해갈 수 있음.

3. “마치 현실 세계를 직접 공격할 수 있으면서도 보이지는 않는 유령을 만든 것과 같음.”

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.png)

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)

.png)