지난 3월 30일 이어 4월 4일에도 스마트폰 원격 제어 가능한 스미싱 대량 유포

자동화된 악성 앱 제작관리 도구 ‘드로이드잭’에 의한 공격...개인정보 유출 위험

[보안뉴스 권 준 기자] 아동성착취물을 공유하고 판매한 텔레그램 n번방·박사방 사건과 관련해 ‘박사’ 조주빈에 이어 공범들이 속속 검거되고 있는 가운데 4일에도 n번방 회원 신상공개를 미끼로 클릭을 유도하는 스미싱이 또 다시 대량 유포되고 있다.

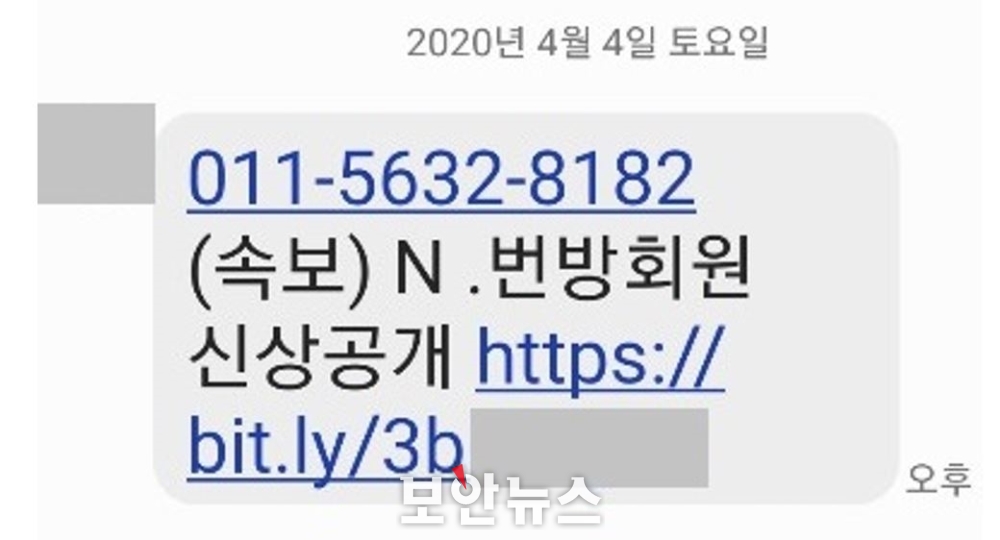

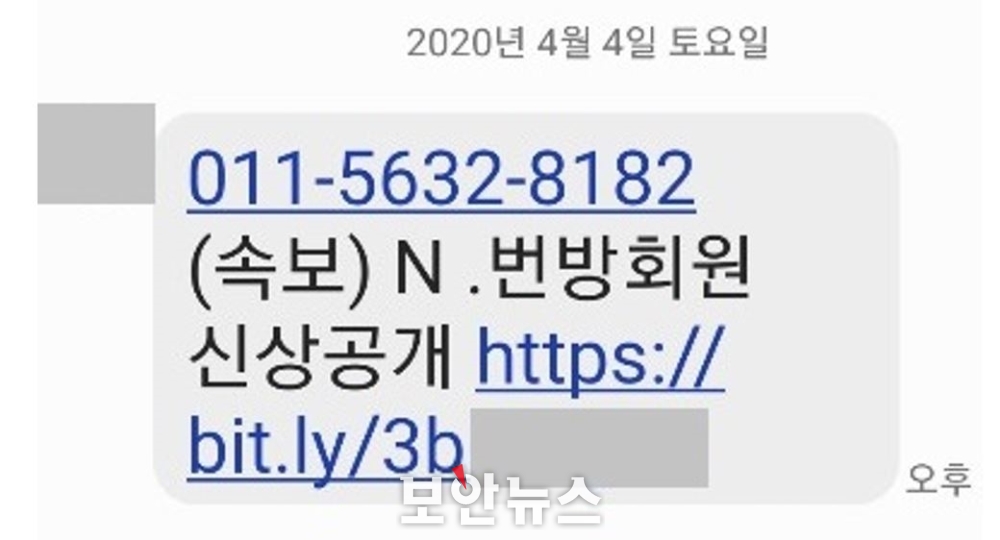

보안전문 업체 이스트시큐리티의 시큐리티대응센터(ESRC)에 따르면 지난 3월 30일에 이어 또 다시 대량 유포되고 있는 스미싱 문자는 단축 URL 주소와 함께 ‘(속보) N.번방 회원 신상공개’라는 문제메시지로 이용자들을 현혹하고 있다.

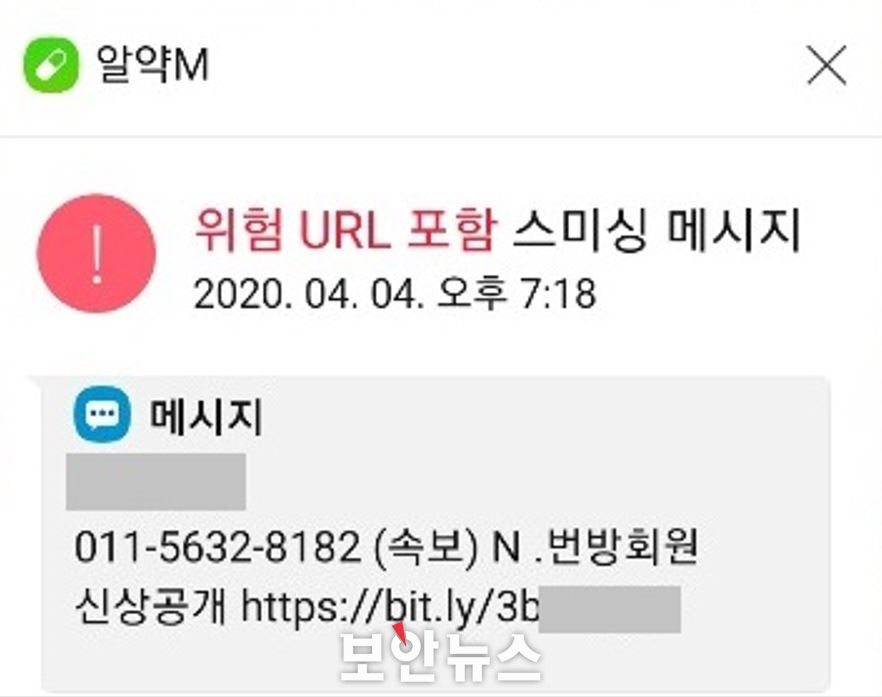

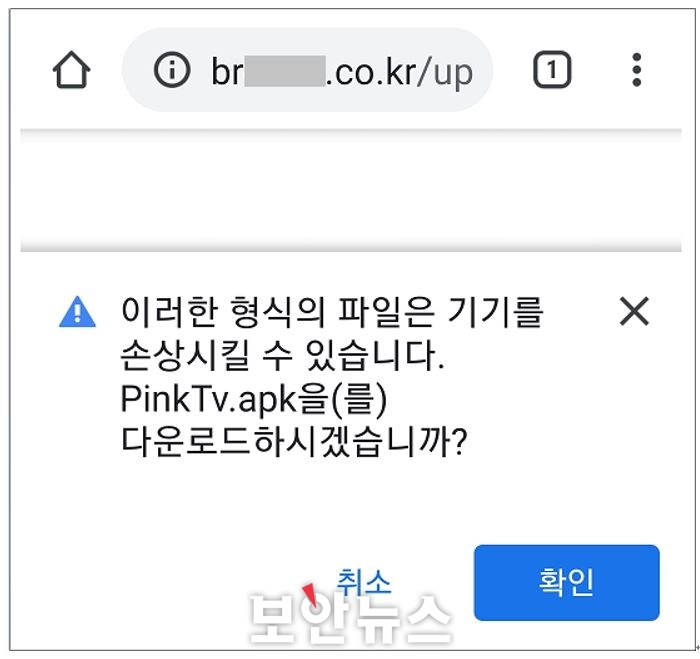

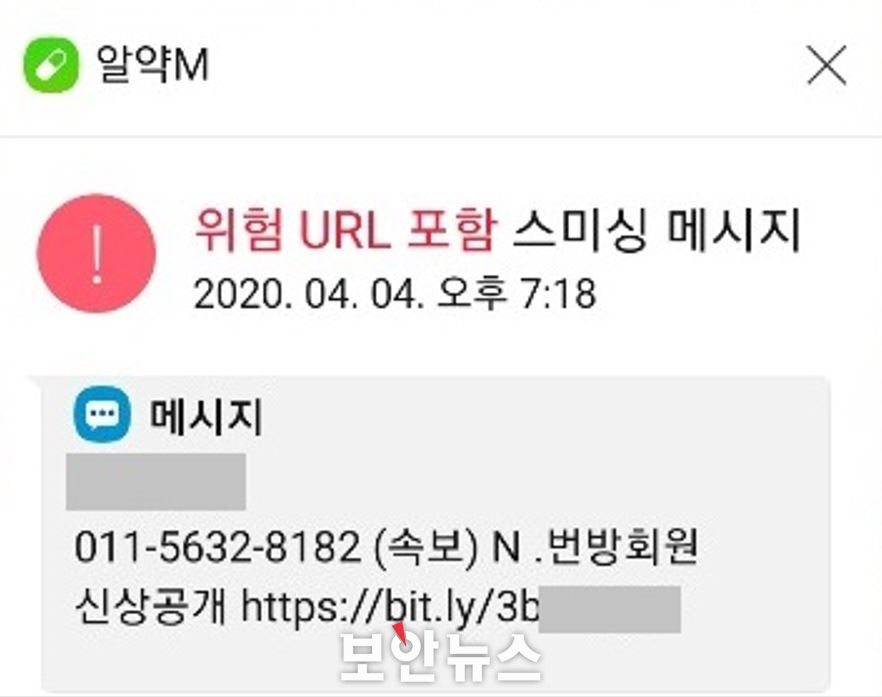

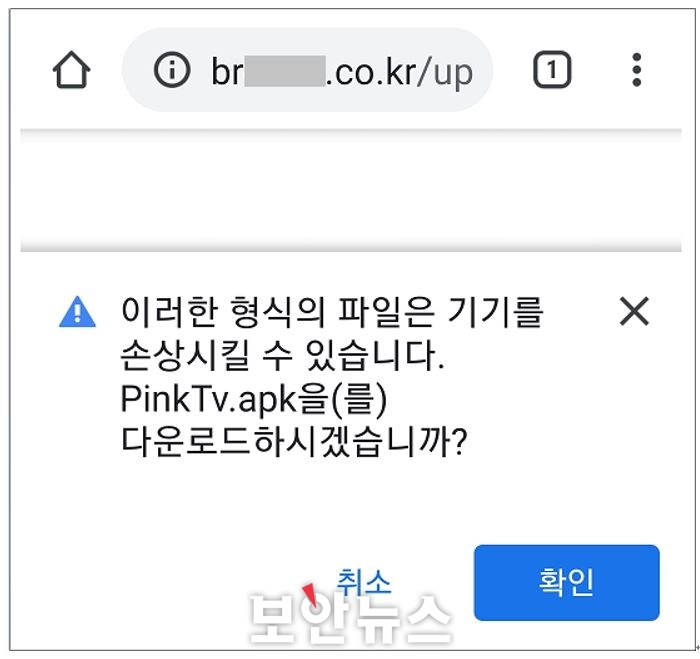

이스트시큐리티의 모바일 백신인 알약M 이용자들의 신고 접수가 크게 증가하면서 확인된 이번 스미싱 문자는 해당 링크 클릭시 한국의 특정 서버에서 PinkTv.apk 안드로이드 기반 악성 앱을 다운로드 하도록 유도한다.

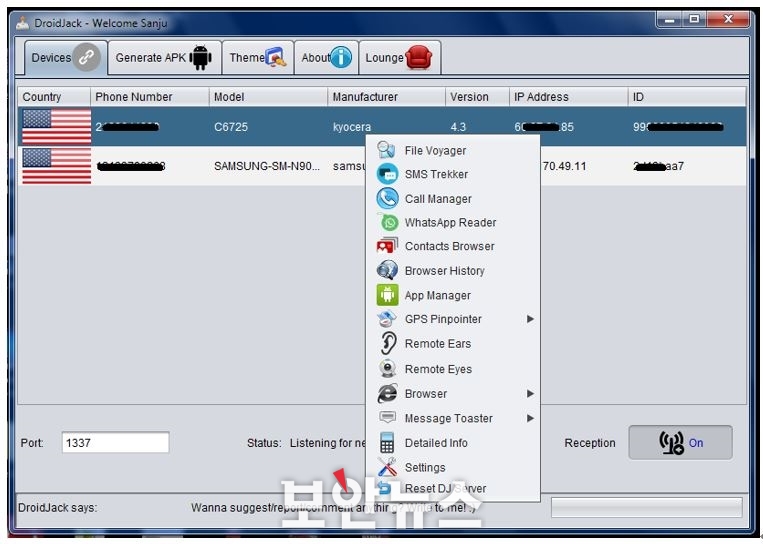

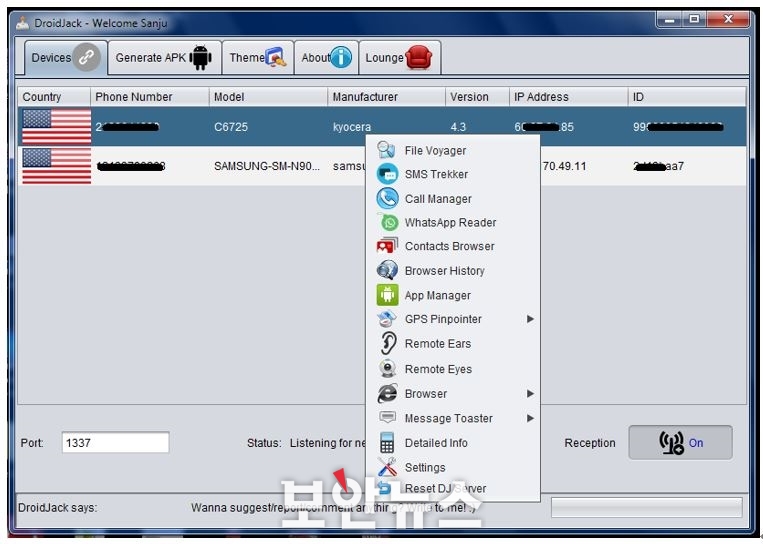

악성 앱 설치 시 다양한 개인정보 접근권한 및 기기 정보 탈취 권한을 요구하는데, 해당 악성 앱은 ‘드로이드잭(Droidjack)’이라는 악성 앱 만드는 서비스를 통해 제작된 것으로, 드로이드잭 서버와의 통신도 시도하는 것으로 분석됐다. ‘드로이드잭’은 악성 앱에 감염된 안드로이드 스마트폰을 원격으로 제어해 개인 사생활 정보를 탈취하는 자동화된 스마트폰 해킹 도구의 일종이다.

이와 관련 이스트시큐리티 ESRC 문종현 센터장은 “n번방 신상정보에 현혹되어 단축 URL를 클릭할 경우 자신의 개인정보가 모두 유출되는 상황에 직면할 수 있다”며, “안드로이드 RAT 기반의 자동화된 악성 앱 제작관리 도구에 의한 공격이 특징으로 현재 알약M에 악성 앱 탐지 및 치료기능이 추가됐다”고 설명했다.

이렇듯 지난 3월 30일에 이어 4월 4일에도 n번방 이슈를 악용한 스미싱이 대량 유포되고 있는 만큼 이용자들은 스미싱 공격 예방을 위한 보안수칙을 철저히 준수하는 것이 무엇보다 중요하다.

[스미싱 공격 예방을 위한 3대 보안수칙]

1. 신뢰할 수 있는 알약M과 같은 모바일 백신 프로그램을 설치하고, 정기적으로 검사 수행하기

2. 출처가 불분명한 경로를 통한 APK 앱 설치 금지

3. 의심스러운 내용의 문자 메시지에 포함된 URL은 절대로 클릭하지 않기

[권 준 기자(editor@boannews.com)]

자동화된 악성 앱 제작관리 도구 ‘드로이드잭’에 의한 공격...개인정보 유출 위험

[보안뉴스 권 준 기자] 아동성착취물을 공유하고 판매한 텔레그램 n번방·박사방 사건과 관련해 ‘박사’ 조주빈에 이어 공범들이 속속 검거되고 있는 가운데 4일에도 n번방 회원 신상공개를 미끼로 클릭을 유도하는 스미싱이 또 다시 대량 유포되고 있다.

▲4월 4일 유포된 ‘n번방 회원 신상공개’ 관련 스미싱 문자[자료=이스트시큐리티 ESRC]

보안전문 업체 이스트시큐리티의 시큐리티대응센터(ESRC)에 따르면 지난 3월 30일에 이어 또 다시 대량 유포되고 있는 스미싱 문자는 단축 URL 주소와 함께 ‘(속보) N.번방 회원 신상공개’라는 문제메시지로 이용자들을 현혹하고 있다.

이스트시큐리티의 모바일 백신인 알약M 이용자들의 신고 접수가 크게 증가하면서 확인된 이번 스미싱 문자는 해당 링크 클릭시 한국의 특정 서버에서 PinkTv.apk 안드로이드 기반 악성 앱을 다운로드 하도록 유도한다.

▲해당 악성 앱 다운로드 시 나타나는 화면[자료=이스트시큐리티 ESRC]

악성 앱 설치 시 다양한 개인정보 접근권한 및 기기 정보 탈취 권한을 요구하는데, 해당 악성 앱은 ‘드로이드잭(Droidjack)’이라는 악성 앱 만드는 서비스를 통해 제작된 것으로, 드로이드잭 서버와의 통신도 시도하는 것으로 분석됐다. ‘드로이드잭’은 악성 앱에 감염된 안드로이드 스마트폰을 원격으로 제어해 개인 사생활 정보를 탈취하는 자동화된 스마트폰 해킹 도구의 일종이다.

▲안드로이드 스마트폰을 원격으로 제어해 개인 사생활 정보를 탈취하는 자동화된 스마트폰 해킹 도구 드로이드잭 화면 모습[자료=이스트시큐리티 ESRC]

이와 관련 이스트시큐리티 ESRC 문종현 센터장은 “n번방 신상정보에 현혹되어 단축 URL를 클릭할 경우 자신의 개인정보가 모두 유출되는 상황에 직면할 수 있다”며, “안드로이드 RAT 기반의 자동화된 악성 앱 제작관리 도구에 의한 공격이 특징으로 현재 알약M에 악성 앱 탐지 및 치료기능이 추가됐다”고 설명했다.

이렇듯 지난 3월 30일에 이어 4월 4일에도 n번방 이슈를 악용한 스미싱이 대량 유포되고 있는 만큼 이용자들은 스미싱 공격 예방을 위한 보안수칙을 철저히 준수하는 것이 무엇보다 중요하다.

[스미싱 공격 예방을 위한 3대 보안수칙]

1. 신뢰할 수 있는 알약M과 같은 모바일 백신 프로그램을 설치하고, 정기적으로 검사 수행하기

2. 출처가 불분명한 경로를 통한 APK 앱 설치 금지

3. 의심스러운 내용의 문자 메시지에 포함된 URL은 절대로 클릭하지 않기

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.png)

권준기자 기사보기

권준기자 기사보기

.gif)

.jpg)

.png)