링크시스에서 만든 가정용 라우터의 취약한 비밀번호 뚫기 시작해

궁극적으로 오스키라는 정보 탈취형 멀웨어 심기 위한 노력...이미 경고됐던 사안

[보안뉴스 문가용 기자] 한 사이버 범죄 그룹이 링크시스(Linksys) 라우터들에서 발견된 취약점을 광범위하게 스캔하기 시작했다. 최종적으로는 사용자들이 멀웨어를 다운로드 받아 설치하도록 하기 위한 범죄 행위를 저지르기 위한 것이라고 보안 업체 비트디펜더(Bitdefender)가 분석해 발표했다.

공격자들은 취약한 링크시스 라우터들을 발견한 이후에는 약한 암호나 디폴트 암호를 대입함으로써 로그인을 시도한다. 로그인에 성공하면 DNS 기능을 가로채 사용자들을 다른 페이지로 이동시킨다. 이 페이지에는 악성 파일이 호스팅되어 있고, 피해자들이 이를 다운로드 받도록 유혹하는 내용이 게시되어 있다. 문제의 멀웨어는 오스키(Oski)라고 알려진 정보 탈취형 프로그램이며, 공격자들은 사용자들을 속이기 위해 코로나 바이러스에 대한 공포심을 부추기는 전략을 주로 구사한다.

비트디펜더 고객들 중 일부가 정상 사이트를 방문하려다가 차단당하고 엉뚱한 곳으로 안내되는 현상을 통해 이 공격의 전모가 드러났다고 한다. 비트디펜더의 리비우 아르센(Liviu Arsene)은 “정교하거나 고급스러운 공격은 아니”라고 설명하며 “피싱 페이지가 크게 교묘하게 꾸며지지도 않았고, 일반 가정용 라우터들을 노린다는 것만 봐도 알 수 있는 부분”이라고 말한다. “다만 보안 전문가 입장에서는 너무나 당연해 보이는 거라도, 일반인 눈에는 아닐 수 있다는 걸 기억해야 합니다.”

이 공격이 발생한 배경은 그리 단순하지 않다. 많은 근무자들이 재택 근무를 시작했다는 것을 파악하고, 코로나 바이러스 때문에 원격 근무를 한 사람들이 코로나 바이러스의 현황에 대해 궁금할 것을 추측해 이 같은 공격을 기획한 것이 분명해 보이기 때문이다. 실제로 이 단순하고 투박한 공격에 당한 사람이 3월 18일과 23일 사이에 1200명이 넘는다고 한다. 코로나 바이러스를 미끼로 사용한 피싱 공격이 그 동안 수없이 나타났음에도 말이다.

“사이버 범죄자들이 전 세계적인 이슈를 공격 테마로 사용하는 것은 어제 오늘 일이 아닙니다. 코로나는 더없이 좋은 공격용 미끼죠. 실제로 그런 일이 빈번하게 벌어지고 있기도 하고요. 하지만 반대로 보면 공격자들의 패턴이 우리가 생각하는 것만큼 창의적이거나 혁신적이지 않다는 뜻도 됩니다. 늘 예전 공격법을 그대로 우려먹는다는 것이죠. 우려먹는 것에 자꾸만 당하는 우리도 문제이지만요.”

현재 공격자들은 미국과 유럽 국가들을 주로 노리고 있다고 비트디펜더는 설명한다. 미국, 독일, 프랑스가 전체 공격의 73%를 차지하고 있다. 또한 이들이 가로채고 있는 정상적인 도메인은 다음과 같다.

1) aws.amazon.com

2) goo.gl

3) bit.ly

4) washington.edu

5) imageshack.us

6) ufl.edu

7) disney.com

8) cox.net

9) xhamster.com

10) pubads.g.doubleclick.net

11) tidd.ly

12) redditblog.com

13) iddler2.com

14) winimage.com

피해자들이 이 14개 도메인 중 하나에 접속하려고 할 경우, 침해된 라우터들은 엉뚱한 사이트를 피해자들에게 노출시키기 시작한다. 세계보건기구로부터 나온 COVID-19와 관련된 정보를 긴급히 제공한다는 주장이 담겨져 있다. 사용자가 여기에 속아 링크를 클릭하면 프로그램이 네 개의 버킷 중 하나로부터 다운로드 되기 시작한다. 문제의 멀웨어는 위에서 밝혔다시피 옥시라는 2019년형 트로이목마다.

재미있는 건 멀웨어가 다운로드 되는 곳 중 하나가 비트버킷(Bitbucket)이라는 정상 리포지터리 서비스라는 것이다. 비트디펜더는 “깃허브(GitHub)나 각종 유명 SNS가 멀웨어 배포에 사용되는 것이 요즘 추세”라며 “정상적인 도구들과 서비스를 악용하는 사례가 점점 늘어나고 있다”고 경고했다. “공공 클라우드마저 이런 식으로 악용되는 게 현실입니다.”

비트디펜더의 연구원들은 최초 라우터 침해가 브루트포스 공격을 통해 이뤄졌을 가능성을 높게 보고 있다. 라우터에 곧장 입력되는 크리덴셜이 침해되었을 수도 있고, 링크시스 클라우드(Linksys Cloud) 계정이 뚫린 것일 수도 있는데, 둘 다 원격 접속이 되기 때문에 어느 곳이 뚫렸더라도 이상할 것이 없다고 한다. 아르센은 “취약점을 익스플로잇 했을 가능성도 없지 않지만 모든 흔적이나 증거를 봤을 때 브루트포스 공격이 주력이었을 것으로 보인다”고 설명한다.

아르센은 “재택 근무자들이 기하급수적으로 늘어나면서 취약한 라우터 비밀번호의 문제가 가시적으로 문제가 되기 시작했다”며 “그 동안 경고해왔던 것이 드디어 그 실체를 드러냈다는 것에 의의를 두고 싶다”고 말한다. “가정용 라우터를 뚫고 들어온다고 해서 무슨 큰 문제가 일어나겠느냐는 게 일반적인 반응이었죠. 지금 그 작은 간과 때문에 기업들이 하나 둘 뚫리고 있습니다. 코로나 바이러스 사태 때문에 누적된 위험들이 하나 둘 모습을 드러내고 있습니다.”

3줄 요약

1. 재택 근무자들 늘어나자 가정용 라우터 공격하는 사례도 늘어나고 있음.

2. 특히 링크시스의 취약한 비밀번호를 노리는 브루트포스 공격이 눈에 띔.

3. 라우터 크리덴셜을 어렵게 바꾸고, 관련 클라우드 계정도 손봐주는 것이 안전.

Copyrighted 2015. UBM-Tech. 117153:0515BC

[국제부 문가용 기자(globoan@boannews.com)]

궁극적으로 오스키라는 정보 탈취형 멀웨어 심기 위한 노력...이미 경고됐던 사안

[보안뉴스 문가용 기자] 한 사이버 범죄 그룹이 링크시스(Linksys) 라우터들에서 발견된 취약점을 광범위하게 스캔하기 시작했다. 최종적으로는 사용자들이 멀웨어를 다운로드 받아 설치하도록 하기 위한 범죄 행위를 저지르기 위한 것이라고 보안 업체 비트디펜더(Bitdefender)가 분석해 발표했다.

[이미지 = iclickart]

공격자들은 취약한 링크시스 라우터들을 발견한 이후에는 약한 암호나 디폴트 암호를 대입함으로써 로그인을 시도한다. 로그인에 성공하면 DNS 기능을 가로채 사용자들을 다른 페이지로 이동시킨다. 이 페이지에는 악성 파일이 호스팅되어 있고, 피해자들이 이를 다운로드 받도록 유혹하는 내용이 게시되어 있다. 문제의 멀웨어는 오스키(Oski)라고 알려진 정보 탈취형 프로그램이며, 공격자들은 사용자들을 속이기 위해 코로나 바이러스에 대한 공포심을 부추기는 전략을 주로 구사한다.

비트디펜더 고객들 중 일부가 정상 사이트를 방문하려다가 차단당하고 엉뚱한 곳으로 안내되는 현상을 통해 이 공격의 전모가 드러났다고 한다. 비트디펜더의 리비우 아르센(Liviu Arsene)은 “정교하거나 고급스러운 공격은 아니”라고 설명하며 “피싱 페이지가 크게 교묘하게 꾸며지지도 않았고, 일반 가정용 라우터들을 노린다는 것만 봐도 알 수 있는 부분”이라고 말한다. “다만 보안 전문가 입장에서는 너무나 당연해 보이는 거라도, 일반인 눈에는 아닐 수 있다는 걸 기억해야 합니다.”

이 공격이 발생한 배경은 그리 단순하지 않다. 많은 근무자들이 재택 근무를 시작했다는 것을 파악하고, 코로나 바이러스 때문에 원격 근무를 한 사람들이 코로나 바이러스의 현황에 대해 궁금할 것을 추측해 이 같은 공격을 기획한 것이 분명해 보이기 때문이다. 실제로 이 단순하고 투박한 공격에 당한 사람이 3월 18일과 23일 사이에 1200명이 넘는다고 한다. 코로나 바이러스를 미끼로 사용한 피싱 공격이 그 동안 수없이 나타났음에도 말이다.

“사이버 범죄자들이 전 세계적인 이슈를 공격 테마로 사용하는 것은 어제 오늘 일이 아닙니다. 코로나는 더없이 좋은 공격용 미끼죠. 실제로 그런 일이 빈번하게 벌어지고 있기도 하고요. 하지만 반대로 보면 공격자들의 패턴이 우리가 생각하는 것만큼 창의적이거나 혁신적이지 않다는 뜻도 됩니다. 늘 예전 공격법을 그대로 우려먹는다는 것이죠. 우려먹는 것에 자꾸만 당하는 우리도 문제이지만요.”

현재 공격자들은 미국과 유럽 국가들을 주로 노리고 있다고 비트디펜더는 설명한다. 미국, 독일, 프랑스가 전체 공격의 73%를 차지하고 있다. 또한 이들이 가로채고 있는 정상적인 도메인은 다음과 같다.

1) aws.amazon.com

2) goo.gl

3) bit.ly

4) washington.edu

5) imageshack.us

6) ufl.edu

7) disney.com

8) cox.net

9) xhamster.com

10) pubads.g.doubleclick.net

11) tidd.ly

12) redditblog.com

13) iddler2.com

14) winimage.com

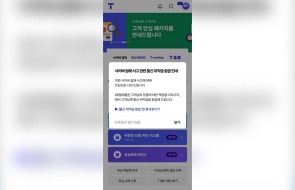

피해자들이 이 14개 도메인 중 하나에 접속하려고 할 경우, 침해된 라우터들은 엉뚱한 사이트를 피해자들에게 노출시키기 시작한다. 세계보건기구로부터 나온 COVID-19와 관련된 정보를 긴급히 제공한다는 주장이 담겨져 있다. 사용자가 여기에 속아 링크를 클릭하면 프로그램이 네 개의 버킷 중 하나로부터 다운로드 되기 시작한다. 문제의 멀웨어는 위에서 밝혔다시피 옥시라는 2019년형 트로이목마다.

재미있는 건 멀웨어가 다운로드 되는 곳 중 하나가 비트버킷(Bitbucket)이라는 정상 리포지터리 서비스라는 것이다. 비트디펜더는 “깃허브(GitHub)나 각종 유명 SNS가 멀웨어 배포에 사용되는 것이 요즘 추세”라며 “정상적인 도구들과 서비스를 악용하는 사례가 점점 늘어나고 있다”고 경고했다. “공공 클라우드마저 이런 식으로 악용되는 게 현실입니다.”

비트디펜더의 연구원들은 최초 라우터 침해가 브루트포스 공격을 통해 이뤄졌을 가능성을 높게 보고 있다. 라우터에 곧장 입력되는 크리덴셜이 침해되었을 수도 있고, 링크시스 클라우드(Linksys Cloud) 계정이 뚫린 것일 수도 있는데, 둘 다 원격 접속이 되기 때문에 어느 곳이 뚫렸더라도 이상할 것이 없다고 한다. 아르센은 “취약점을 익스플로잇 했을 가능성도 없지 않지만 모든 흔적이나 증거를 봤을 때 브루트포스 공격이 주력이었을 것으로 보인다”고 설명한다.

아르센은 “재택 근무자들이 기하급수적으로 늘어나면서 취약한 라우터 비밀번호의 문제가 가시적으로 문제가 되기 시작했다”며 “그 동안 경고해왔던 것이 드디어 그 실체를 드러냈다는 것에 의의를 두고 싶다”고 말한다. “가정용 라우터를 뚫고 들어온다고 해서 무슨 큰 문제가 일어나겠느냐는 게 일반적인 반응이었죠. 지금 그 작은 간과 때문에 기업들이 하나 둘 뚫리고 있습니다. 코로나 바이러스 사태 때문에 누적된 위험들이 하나 둘 모습을 드러내고 있습니다.”

3줄 요약

1. 재택 근무자들 늘어나자 가정용 라우터 공격하는 사례도 늘어나고 있음.

2. 특히 링크시스의 취약한 비밀번호를 노리는 브루트포스 공격이 눈에 띔.

3. 라우터 크리덴셜을 어렵게 바꾸고, 관련 클라우드 계정도 손봐주는 것이 안전.

Copyrighted 2015. UBM-Tech. 117153:0515BC

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

TH.jpg)

문가용기자 기사보기

문가용기자 기사보기

[2025-04-07]

[2025-04-07]