업무 지원요청, 청구서, 견적서 등 다양한 형태의 피싱 메일로 유포

기업 메일 타깃...자가복제, 사용자 정보탈취, 다운로더 등 다양한 악성행위 수행

[보안뉴스 권 준 기자] 최근 피싱 메일을 통해 금융정보 탈취를 시도하는 ‘이모텟(Emotet)’ 악성코드가 대량으로 유포되고 있는 것으로 드러났다.

2014년 처음 발견된 이모텟 악성코드는 금융정보를 탈취하기 위한 악성코드로 주로 이메일을 통해 유포되며 자가복제, 사용자 정보탈취, 다운로더 등 다양한 악성 행위를 수행한다.

이스트시큐리티 시큐리티대응센터(ESRC)에 따르면 이번에 유포된 이모텟 악성코드는 업무 지원요청, 청구서, 견적서 등 다양한 형태의 피싱 메일로 유포됐으며, 이는 기존에 유포 방식과 매우 유사한 것으로 분석됐다.

이모텟 악성코드는 올해 초 이메일을 통해 유포됐다가 잠시 휴식기를 가졌으며, 지난 9월부터 12월 현재까지 꾸준히 유포되고 있는 것으로 조사됐다. 특히, 11월부터는 유입이 큰 폭으로 증가해 10월 대비 300% 이상 증가했다는 게 ESRC 측의 설명이다.

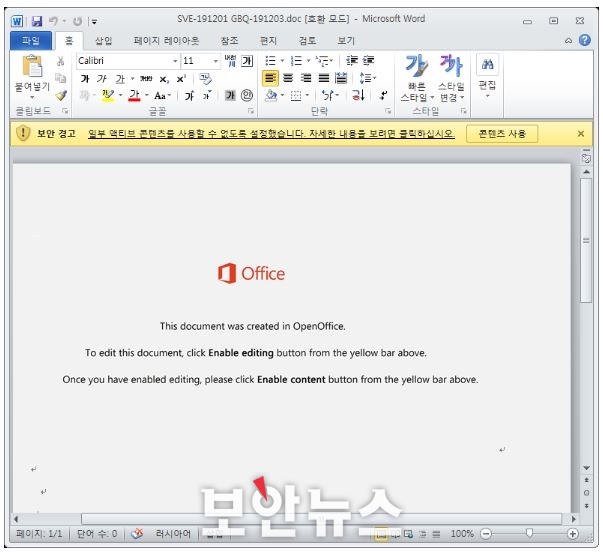

이모텟 악성코드를 유포하는 조직은 매우 유창한 한글 구사능력으로 사용자들을 현혹하며, 주로 기업의 그룹메일을 공격 타깃으로 하고 있다. 이모텟을 유포한 피싱 메일에는 워드 파일이 첨부되어 있으며, 이 워드파일 내에는 분석을 어렵게 하려는 쓰레기 코드와 함께 파워쉘을 실행하는 코드가 포함되어 있다.

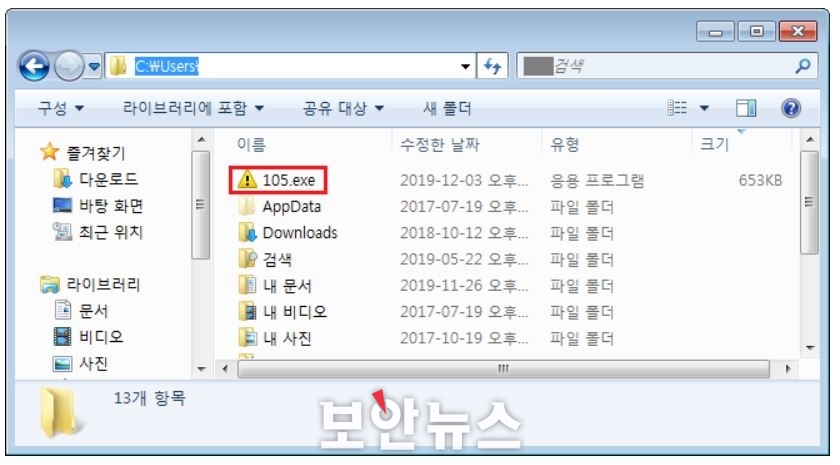

만약 사용자가 피싱 메일에 포함되어 있던 첨부파일을 열어 매크로 기능을 활성화하면, 악성 파일에 포함되어 있던 파워쉘 코드가 실행되며, 그 다음 명령제어(C&C) 서버에 접속해 이모텟(Emotet) 악성코드를 내려받게 된다. 이모텟 악성코드는 ‘C:\Users\사용자이름’ 경로에 105.exe이라는 이름으로 생성되며, 자동으로 실행되는 것으로 알려졌다.

ESRC 측은 “이렇게 실행된 이모텟(Emotet) 악성코드는 사용자 PC에 자가복제 및 자동실행 등록을 하며, 로컬 PC정보탈취, 추가악성코드 다운로드 등의 악성행위를 수행한다”며, “현재 알약에서는 해당 악성코드에 대해 Trojan.Downloader.DOC.Gen, Trojan.Agent.Emotet으로 탐지 중에 있다. 최근 이모텟 악성코드를 유포하는 피싱 메일이 급격히 증가하고 있는 만큼 기업 보안담당자들의 각별한 주의가 필요하다”고 당부했다.

[권 준 기자(editor@boannews.com)]

기업 메일 타깃...자가복제, 사용자 정보탈취, 다운로더 등 다양한 악성행위 수행

[보안뉴스 권 준 기자] 최근 피싱 메일을 통해 금융정보 탈취를 시도하는 ‘이모텟(Emotet)’ 악성코드가 대량으로 유포되고 있는 것으로 드러났다.

2014년 처음 발견된 이모텟 악성코드는 금융정보를 탈취하기 위한 악성코드로 주로 이메일을 통해 유포되며 자가복제, 사용자 정보탈취, 다운로더 등 다양한 악성 행위를 수행한다.

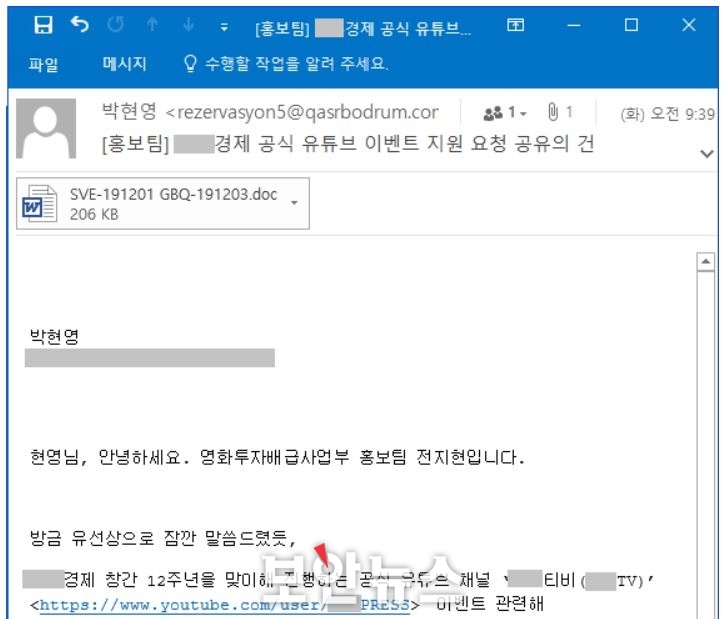

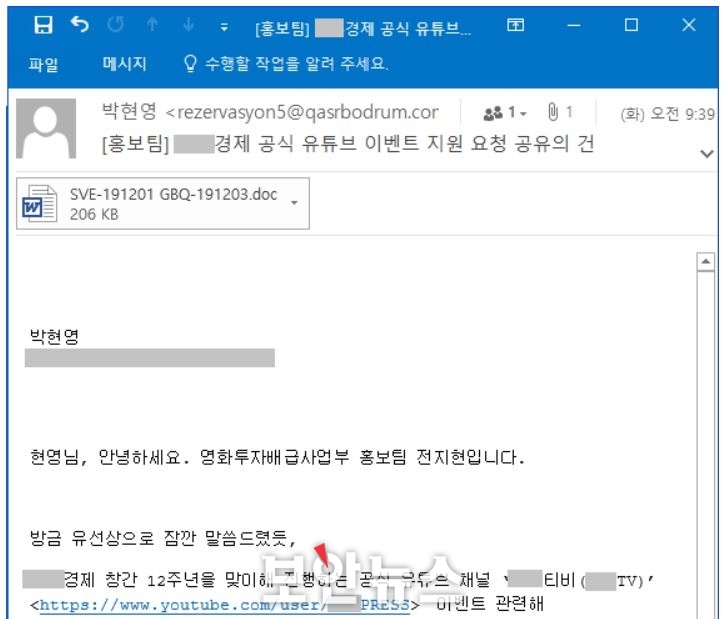

▲이모텟 악성코드 다운로드를 유도하는 피싱 메일[이미지=ESRC]

이스트시큐리티 시큐리티대응센터(ESRC)에 따르면 이번에 유포된 이모텟 악성코드는 업무 지원요청, 청구서, 견적서 등 다양한 형태의 피싱 메일로 유포됐으며, 이는 기존에 유포 방식과 매우 유사한 것으로 분석됐다.

이모텟 악성코드는 올해 초 이메일을 통해 유포됐다가 잠시 휴식기를 가졌으며, 지난 9월부터 12월 현재까지 꾸준히 유포되고 있는 것으로 조사됐다. 특히, 11월부터는 유입이 큰 폭으로 증가해 10월 대비 300% 이상 증가했다는 게 ESRC 측의 설명이다.

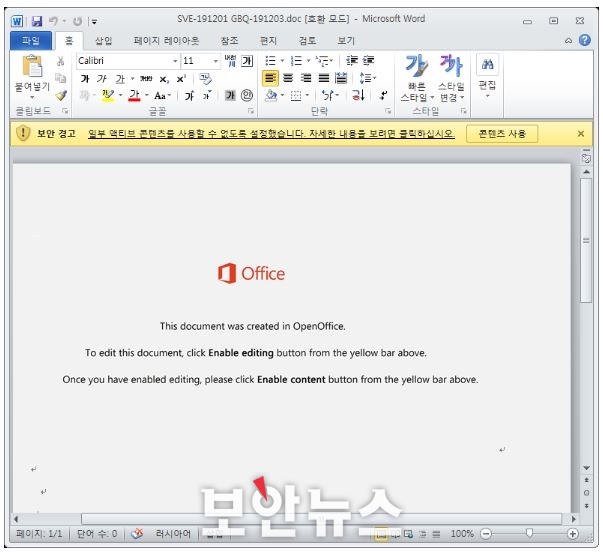

이모텟 악성코드를 유포하는 조직은 매우 유창한 한글 구사능력으로 사용자들을 현혹하며, 주로 기업의 그룹메일을 공격 타깃으로 하고 있다. 이모텟을 유포한 피싱 메일에는 워드 파일이 첨부되어 있으며, 이 워드파일 내에는 분석을 어렵게 하려는 쓰레기 코드와 함께 파워쉘을 실행하는 코드가 포함되어 있다.

▲악성 매크로가 포함된 워드 파일[이미지=ESRC]

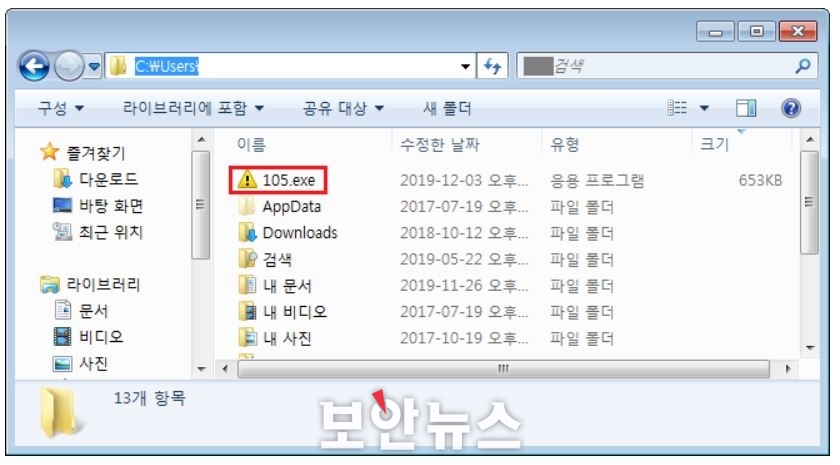

▲매크로가 실행되어 자동으로 내려받아진 이모텟 악성코드[이미지=ESRC]

만약 사용자가 피싱 메일에 포함되어 있던 첨부파일을 열어 매크로 기능을 활성화하면, 악성 파일에 포함되어 있던 파워쉘 코드가 실행되며, 그 다음 명령제어(C&C) 서버에 접속해 이모텟(Emotet) 악성코드를 내려받게 된다. 이모텟 악성코드는 ‘C:\Users\사용자이름’ 경로에 105.exe이라는 이름으로 생성되며, 자동으로 실행되는 것으로 알려졌다.

ESRC 측은 “이렇게 실행된 이모텟(Emotet) 악성코드는 사용자 PC에 자가복제 및 자동실행 등록을 하며, 로컬 PC정보탈취, 추가악성코드 다운로드 등의 악성행위를 수행한다”며, “현재 알약에서는 해당 악성코드에 대해 Trojan.Downloader.DOC.Gen, Trojan.Agent.Emotet으로 탐지 중에 있다. 최근 이모텟 악성코드를 유포하는 피싱 메일이 급격히 증가하고 있는 만큼 기업 보안담당자들의 각별한 주의가 필요하다”고 당부했다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.jpg)

권준기자 기사보기

권준기자 기사보기

.gif)

.jpg)