NSHC, 홍콩 시위 참가자 대상 스피어 피싱 공격 분석 보고서 발표

[보안뉴스 원병철 기자] 전 세계를 뜨겁게 달아오르게 하고 있는 홍콩의 반정부 시위가 격화되고 있는 상황에서 시위 참가자를 대상으로 한 스피어 피싱 이메일(Spear phishing email)이 발견돼 충격을 주고 있다. NSHC는 3일 ‘홍콩 반정부 시위대를 대상으로 하는 위협 활동’이라는 제목의 보고서를 통해 이와 같이 밝혔다.

보고서에 따르면 2019년 10월 말, 홍콩 시위에 참여했던 참가자를 대상으로 발송된 스피어 피싱 이메일이 발견됐다. 스피어 피싱 이메일은 외국의 유명 법학 대학생이라고 자신을 밝힌 발신자로부터 “홍콩의 현 상황을 종식시킬 수 있는 방향”과 관련해 작성한 자신의 논문에 대해 피드백을 요청하는 내용을 포함하고 있었다. 해당 스피어 피싱 이메일 본문에는 구글 드라이브에 업로드 되어 있는 압축 파일을 다운로드 할 수 있는 링크를 포함하고 있었다.

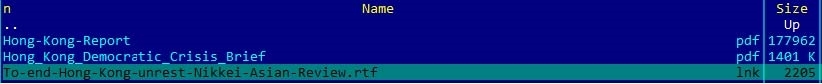

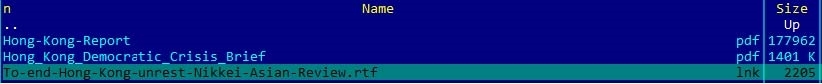

ZIP 형식의 압축 파일은 다음과 같이 3개의 파일로 구성되어 있었다.

·Freedom House에서 2019년 8월 발간한 홍콩 민주주의 위기 관련 정책 요약집

·Human Rights First에서 2019년 9월 발간한 홍콩 관련 보고서

·일본 니혼케이자이(Nihon Keizai) 신문사의 닛케이 아시안 리뷰(Nikkei Asian Review)에서 발간한 것처럼 보이는 파일명을 갖는 RTF 파일

닛케이 아시안 리뷰(Nikkei Asian Review)에서 발간한 것으로 보이는 RTF 파일은 실제로 이중 확장자를 갖는 바로 가기 파일(LNK)이다. 아카이빙(Archiving) 소프트웨어를 사용하여 LNK 파일을 확인하면 이중 확장자 “****.rtf.lnk”를 확인할 수 있지만, 단순히 압축을 해제하고 윈도우 탐색기로 파일을 확인할 경우 운영체제는 LNK 확장자를 표시하지 않는다.

LNK 파일은 윈도우 기본 유틸리티인 msiexec.exe에 대한 바로 가기 파일이며, 원격지로부터 PNG 확장자로 위장한 MSI 파일을 다운로드하고 실행한다. MSI 파일은 2019년 10월 10일에 생성된 깃허브(Github) 계정의 리포지토리(Repository)로부터 다운로드 된다.

siHost64 파일 분석

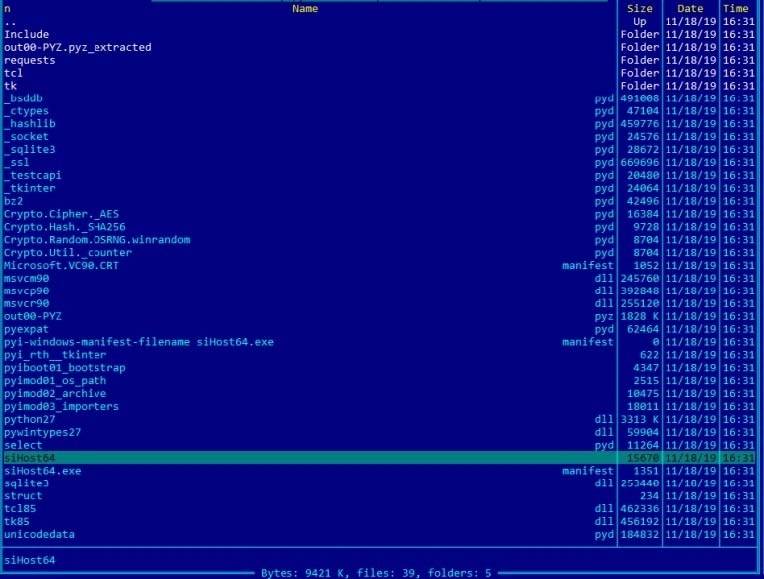

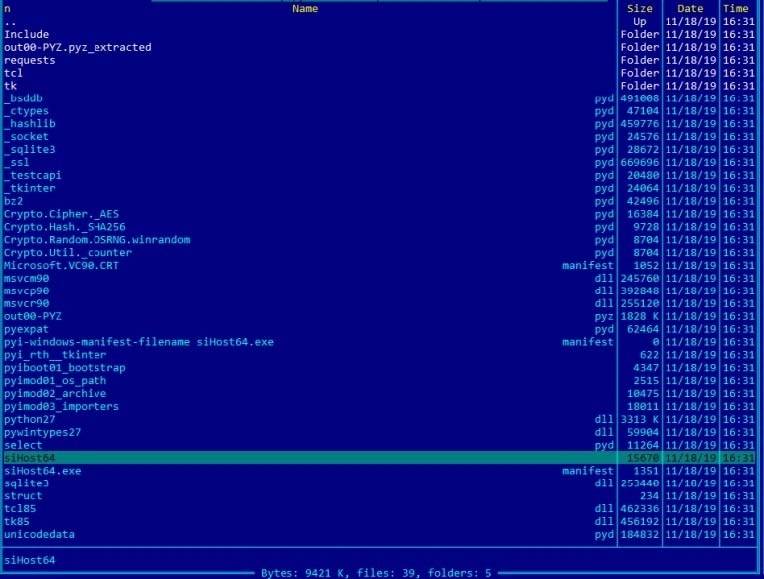

깃허브 리포지토리에서 다운로드 된 ‘siHost64.png’는 MSI 파일이며, EXEMSI 프로그램을 사용해 제작됐다. 해당 파일은 실행 시 %APPDATA% 폴더에 ‘siHost64.exe’를 드롭(Drop)하고 실행하며 파이썬(Python)으로 작성한 프로그램을 실행 파일로 만들어주는 파이인스톨러(PyInstaller)로 제작한 실행 파일이다. 해당 파일을 언패킹(Unpacking)하면 내부에 다수의 파일을 확인할 수 있으며, 이 중 핵심이 되는 스크립트는 ‘siHost64’다.

핵심적인 악성 기능을 수행하는 ‘siHost64’를 디컴파일(Decompile)하기 위해 첫 8Byte를 복원하면, 이 파일의 핵심 기능을 다음과 같이 확인할 수 있다.

△파이썬 Request 라이브러리를 사용하여 드롭박스(Dropbox) API 호출, 이후 드롭박스를 HTTPS C2 서버로 사용

△통신을 위해 프록시 사용

△등록 명 ‘siHost64’로 “HKCU\Software\Microsoft\Windows\CurrentVersion\Run” 레지스트리에 자동실행 등록. 2019년 10월 31일에는 “Dropbox Update Setup” 값으로 악성코드가 변경

△“ApmcJue1570368JnxBdGetr*^#ajLsOw” 키와 랜덤 솔트(salt) 값을 조합하여 AES CBC 모드로 C2에 업로드 되는 파일 암호화

△운영 체제 버전 및 아키텍처, 컴퓨터 이름, 로그인 한 사용자, 날짜 정보를 포함하는 암호화된 파일을 생성하고 C2 서버로 전송

감염된 컴퓨터를 확인한 결과 도입부에서 설명한 피해자 외에 동일한 해킹 그룹에 의해 피해를 입은 사용자가 홍콩 내에서 추가적으로 발견될 것으로 판단된다. 이 피해자로부터 유출된 파일은 여행과 관련된 문서, 기독교 찬송가, 비즈니스 문서 등의 개인 문서인 것으로 보인다.

C2 서버는 수집된 문서를 업로드 하는 것뿐만 아니라, ‘GetCurrentRollback.exe’와 ‘GetCurrentDeploy.dll’ 파일명을 갖는 2개의 추가 악성코드를 다운로드하는 것으로 확인되었다. 추가적으로 다운로드하는 파일 2개 중 ‘GetCurrentRollback.exe’는 전자 서명이 존재하는 윈도우 실행 파일로 윈도우 10 이전의 운영체제를 업그레이드하기 위해 사용되는 정상 파일이다. 그리고 나머지 ‘GetCurrentDeploy.dll’은 ‘GetCurrentRollback.exe’에 사이드 로딩(Side Loading) 하기 위한 DLL 파일로 판단된다. ‘GetCurrentRollback.exe’는 2016년부터 사용되었으며, 가장 마지막 버전은 2019년 11월에 공개되었다. 이는 ‘GetCurrentRollback.exe’의 모든 버전이 DLL 사이드 로딩(DLL Side Loading)에 의해 악용될 수 있음을 의미한다.

보고서는 피해자 정보와 유출된 파일을 토대로 해당 스피어 피싱 이메일을 발송한 해킹 그룹은 홍콩 시위와 관련된 사람 또는 주변인을 모니터링 하기 위한 목적으로 해킹 활동을 수행하는 것으로 판단된다고 밝혔다. 아울러 이러한 활동은 민주주의 운동의 목적을 이해하고 이들을 지지하기 위해, 또는 이들의 움직임을 저지하기 위해서 등의 여러 가능성을 지닐 수 있어, ThreatRecon Team에서는 이들의 해킹 활동과 관련된 움직임을 지속적으로 관찰 및 추적 중에 있다고 덧붙였다.

특히 보고서는 해킹 그룹들이 드롭박스와 구글 드라이브 또는 깃허브와 같은 합법적인 서비스를 해킹 과정에서 사용하는 것은 새로운 방식은 아니지만, 네트워크 탐지를 쉽게 우회할 수 있는 방법 중 하나라고 설명했다. 이러한 위협에 대응하기 위해 기업팀은 공식적으로 빈번하게 사용하지 않는 윈도우 10 업데이트 도움 프로그램 등의 쉐도우(Shadow) IT 서비스를 차단하거나 탐지할 수 있지만, 이번 사례와 같이 일반 개인 또는 상대적으로 보안이 취약한 비영리 단체 및 교육 기관 등은 특정 해킹 그룹의 공격 대상이 되는 경우 여러 보안 조치를 취하기 어려운 실정이라고 강조했다.

[원병철 기자(boanone@boannews.com)]

[보안뉴스 원병철 기자] 전 세계를 뜨겁게 달아오르게 하고 있는 홍콩의 반정부 시위가 격화되고 있는 상황에서 시위 참가자를 대상으로 한 스피어 피싱 이메일(Spear phishing email)이 발견돼 충격을 주고 있다. NSHC는 3일 ‘홍콩 반정부 시위대를 대상으로 하는 위협 활동’이라는 제목의 보고서를 통해 이와 같이 밝혔다.

[이미지=iclickart]

보고서에 따르면 2019년 10월 말, 홍콩 시위에 참여했던 참가자를 대상으로 발송된 스피어 피싱 이메일이 발견됐다. 스피어 피싱 이메일은 외국의 유명 법학 대학생이라고 자신을 밝힌 발신자로부터 “홍콩의 현 상황을 종식시킬 수 있는 방향”과 관련해 작성한 자신의 논문에 대해 피드백을 요청하는 내용을 포함하고 있었다. 해당 스피어 피싱 이메일 본문에는 구글 드라이브에 업로드 되어 있는 압축 파일을 다운로드 할 수 있는 링크를 포함하고 있었다.

▲구글 드라이브 링크로부터 다운된 FYI.zip 파일의 내부 구성[자료=NSHC]

ZIP 형식의 압축 파일은 다음과 같이 3개의 파일로 구성되어 있었다.

·Freedom House에서 2019년 8월 발간한 홍콩 민주주의 위기 관련 정책 요약집

·Human Rights First에서 2019년 9월 발간한 홍콩 관련 보고서

·일본 니혼케이자이(Nihon Keizai) 신문사의 닛케이 아시안 리뷰(Nikkei Asian Review)에서 발간한 것처럼 보이는 파일명을 갖는 RTF 파일

닛케이 아시안 리뷰(Nikkei Asian Review)에서 발간한 것으로 보이는 RTF 파일은 실제로 이중 확장자를 갖는 바로 가기 파일(LNK)이다. 아카이빙(Archiving) 소프트웨어를 사용하여 LNK 파일을 확인하면 이중 확장자 “****.rtf.lnk”를 확인할 수 있지만, 단순히 압축을 해제하고 윈도우 탐색기로 파일을 확인할 경우 운영체제는 LNK 확장자를 표시하지 않는다.

LNK 파일은 윈도우 기본 유틸리티인 msiexec.exe에 대한 바로 가기 파일이며, 원격지로부터 PNG 확장자로 위장한 MSI 파일을 다운로드하고 실행한다. MSI 파일은 2019년 10월 10일에 생성된 깃허브(Github) 계정의 리포지토리(Repository)로부터 다운로드 된다.

siHost64 파일 분석

깃허브 리포지토리에서 다운로드 된 ‘siHost64.png’는 MSI 파일이며, EXEMSI 프로그램을 사용해 제작됐다. 해당 파일은 실행 시 %APPDATA% 폴더에 ‘siHost64.exe’를 드롭(Drop)하고 실행하며 파이썬(Python)으로 작성한 프로그램을 실행 파일로 만들어주는 파이인스톨러(PyInstaller)로 제작한 실행 파일이다. 해당 파일을 언패킹(Unpacking)하면 내부에 다수의 파일을 확인할 수 있으며, 이 중 핵심이 되는 스크립트는 ‘siHost64’다.

▲언패킹 된 실행 파일의 구성 요소[자료=NSHC]

핵심적인 악성 기능을 수행하는 ‘siHost64’를 디컴파일(Decompile)하기 위해 첫 8Byte를 복원하면, 이 파일의 핵심 기능을 다음과 같이 확인할 수 있다.

△파이썬 Request 라이브러리를 사용하여 드롭박스(Dropbox) API 호출, 이후 드롭박스를 HTTPS C2 서버로 사용

△통신을 위해 프록시 사용

△등록 명 ‘siHost64’로 “HKCU\Software\Microsoft\Windows\CurrentVersion\Run” 레지스트리에 자동실행 등록. 2019년 10월 31일에는 “Dropbox Update Setup” 값으로 악성코드가 변경

△“ApmcJue1570368JnxBdGetr*^#ajLsOw” 키와 랜덤 솔트(salt) 값을 조합하여 AES CBC 모드로 C2에 업로드 되는 파일 암호화

△운영 체제 버전 및 아키텍처, 컴퓨터 이름, 로그인 한 사용자, 날짜 정보를 포함하는 암호화된 파일을 생성하고 C2 서버로 전송

감염된 컴퓨터를 확인한 결과 도입부에서 설명한 피해자 외에 동일한 해킹 그룹에 의해 피해를 입은 사용자가 홍콩 내에서 추가적으로 발견될 것으로 판단된다. 이 피해자로부터 유출된 파일은 여행과 관련된 문서, 기독교 찬송가, 비즈니스 문서 등의 개인 문서인 것으로 보인다.

C2 서버는 수집된 문서를 업로드 하는 것뿐만 아니라, ‘GetCurrentRollback.exe’와 ‘GetCurrentDeploy.dll’ 파일명을 갖는 2개의 추가 악성코드를 다운로드하는 것으로 확인되었다. 추가적으로 다운로드하는 파일 2개 중 ‘GetCurrentRollback.exe’는 전자 서명이 존재하는 윈도우 실행 파일로 윈도우 10 이전의 운영체제를 업그레이드하기 위해 사용되는 정상 파일이다. 그리고 나머지 ‘GetCurrentDeploy.dll’은 ‘GetCurrentRollback.exe’에 사이드 로딩(Side Loading) 하기 위한 DLL 파일로 판단된다. ‘GetCurrentRollback.exe’는 2016년부터 사용되었으며, 가장 마지막 버전은 2019년 11월에 공개되었다. 이는 ‘GetCurrentRollback.exe’의 모든 버전이 DLL 사이드 로딩(DLL Side Loading)에 의해 악용될 수 있음을 의미한다.

보고서는 피해자 정보와 유출된 파일을 토대로 해당 스피어 피싱 이메일을 발송한 해킹 그룹은 홍콩 시위와 관련된 사람 또는 주변인을 모니터링 하기 위한 목적으로 해킹 활동을 수행하는 것으로 판단된다고 밝혔다. 아울러 이러한 활동은 민주주의 운동의 목적을 이해하고 이들을 지지하기 위해, 또는 이들의 움직임을 저지하기 위해서 등의 여러 가능성을 지닐 수 있어, ThreatRecon Team에서는 이들의 해킹 활동과 관련된 움직임을 지속적으로 관찰 및 추적 중에 있다고 덧붙였다.

특히 보고서는 해킹 그룹들이 드롭박스와 구글 드라이브 또는 깃허브와 같은 합법적인 서비스를 해킹 과정에서 사용하는 것은 새로운 방식은 아니지만, 네트워크 탐지를 쉽게 우회할 수 있는 방법 중 하나라고 설명했다. 이러한 위협에 대응하기 위해 기업팀은 공식적으로 빈번하게 사용하지 않는 윈도우 10 업데이트 도움 프로그램 등의 쉐도우(Shadow) IT 서비스를 차단하거나 탐지할 수 있지만, 이번 사례와 같이 일반 개인 또는 상대적으로 보안이 취약한 비영리 단체 및 교육 기관 등은 특정 해킹 그룹의 공격 대상이 되는 경우 여러 보안 조치를 취하기 어려운 실정이라고 강조했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.png)

원병철기자 기사보기

원병철기자 기사보기

.gif)

.jpg)

.png)

.jpg)