인젝터 트로이목마 계열의 악성코드 첨부...현재 상당수 백신에서 탐지 못해

출처가 의심되는 메일의 모든 첨부파일은 삭제하거나 회사 보안부서에 즉시 알려야

[보안뉴스 권 준 기자] 여름휴가가 절정인 30일 ‘MT#0783’라는 이상한 제목의 악성 이메일이 유포되고 있는 것으로 드러났다.

30일 대규모로 유포된 이메일은 포털사이트 다음(한메일) 계정을 통해 ‘MT#0783’이라는 제목으로 유포됐으며, ‘첨부 파일 확인하시어 업무에 참고하시기 바랍니다. 확인부탁드립니다’라는 내용과 함께 MT844383CN50303.ace, MT844383CN50303.rar, MT844383CN50303.zip 등 파일이름은 같지만 확장자명이 다른 대용량 파일 3개가 첨부돼 있다.

해당 메일은 실제 존재하는 회사인 ‘대XXX’를 사칭했으며, 회사 전화번호와 팩스번호도 실제 맞는 것으로 확인됐다. 해당 회사를 실제로 해킹해 정보를 탈취한 후 계정을 악용했을 가능성과 단순 사칭했을 가능성이 모두 존재한다.

본지가 해당 첨부파일을 바이러스토탈 사이트에 올려 악성 여부를 확인해본 결과, 인젝터 트로이목마 계열의 악성코드일 가능성이 높은 것으로 분석됐다. 인젝터 트로이목마는 컴퓨터에서 실행되는 프로세스에 악성코드를 삽입하여 악성코드를 추가로 다운로드하거나 웹 탐색 활동을 방해하거나 사용자 작업을 모니터링 하는 등의 다양한 작업을 수행하는 트로이목마의 한 종류다.

그럼에도 아직까지 많은 백신업체에서 해당 악성코드를 탐지하지 못하고 있는 것으로 드러나 이용자들의 감염 피해가 우려된다. 이에 보낸 사람이나 출처가 의심스러운 계정에서 온 메일의 첨부파일이나 하이퍼링크는 절대 클릭하지 말고 바로 삭제하거나 회사에서 해당 메일을 받았을 경우 보안부서에 즉시 알릴 필요가 있다.

[권 준 기자(editor@boannews.com)]

출처가 의심되는 메일의 모든 첨부파일은 삭제하거나 회사 보안부서에 즉시 알려야

[보안뉴스 권 준 기자] 여름휴가가 절정인 30일 ‘MT#0783’라는 이상한 제목의 악성 이메일이 유포되고 있는 것으로 드러났다.

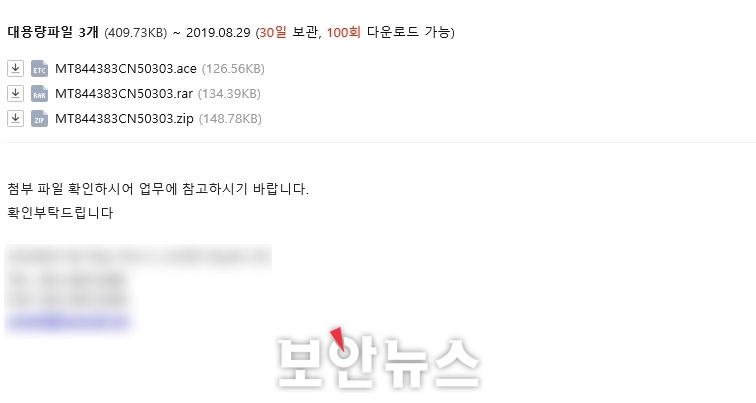

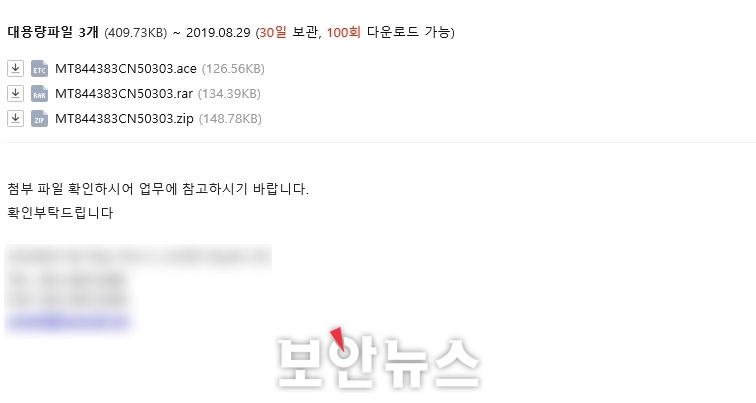

▲30일 대규모로 유포된 ‘MT#0783’ 라는 제목의 이메일 화면[이미지=보안뉴스]

30일 대규모로 유포된 이메일은 포털사이트 다음(한메일) 계정을 통해 ‘MT#0783’이라는 제목으로 유포됐으며, ‘첨부 파일 확인하시어 업무에 참고하시기 바랍니다. 확인부탁드립니다’라는 내용과 함께 MT844383CN50303.ace, MT844383CN50303.rar, MT844383CN50303.zip 등 파일이름은 같지만 확장자명이 다른 대용량 파일 3개가 첨부돼 있다.

해당 메일은 실제 존재하는 회사인 ‘대XXX’를 사칭했으며, 회사 전화번호와 팩스번호도 실제 맞는 것으로 확인됐다. 해당 회사를 실제로 해킹해 정보를 탈취한 후 계정을 악용했을 가능성과 단순 사칭했을 가능성이 모두 존재한다.

본지가 해당 첨부파일을 바이러스토탈 사이트에 올려 악성 여부를 확인해본 결과, 인젝터 트로이목마 계열의 악성코드일 가능성이 높은 것으로 분석됐다. 인젝터 트로이목마는 컴퓨터에서 실행되는 프로세스에 악성코드를 삽입하여 악성코드를 추가로 다운로드하거나 웹 탐색 활동을 방해하거나 사용자 작업을 모니터링 하는 등의 다양한 작업을 수행하는 트로이목마의 한 종류다.

그럼에도 아직까지 많은 백신업체에서 해당 악성코드를 탐지하지 못하고 있는 것으로 드러나 이용자들의 감염 피해가 우려된다. 이에 보낸 사람이나 출처가 의심스러운 계정에서 온 메일의 첨부파일이나 하이퍼링크는 절대 클릭하지 말고 바로 삭제하거나 회사에서 해당 메일을 받았을 경우 보안부서에 즉시 알릴 필요가 있다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

TH.jpg)

권준기자 기사보기

권준기자 기사보기

[2025-04-07]

[2025-04-07]