업데이트 서버에 침투한 공격자들, 정상 업데이트 파일에 악성 코드 심어

실제 공격 표적은 600여 대...배후 세력은 중국의 바륨이라는 단체가 유력

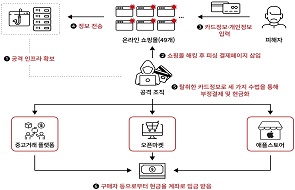

[보안뉴스 문가용 기자] 대만의 컴퓨터 제조사인 아수스(ASUS)가 1백만 명이 넘는 고객들에게 멀웨어를 전파했다. 업데이트 서버가 해킹 공격에 당했기 때문이다. 이른 바 ‘공급망 공격’이 발생한 것이다. 이에 대해 보안 업체 카스퍼스키 랩(Kaspersky Lab)이 발표했다.

현재까지 수집된 정보에 의하면 공격자들은 아수스가 소프트웨어 및 펌웨어 업데이트를 사용자의 시스템으로 자동 배포할 때 사용하는 서버들에 침투해 멀웨어를 심고, 이를 진짜 소프트웨어인 것처럼 퍼트린 것으로 보인다. “이렇게 공격자들이 오염시킨 업데이트 파일은 악성으로 탐지되지 않습니다. 정상적인 아수스 인증서로 서명이 되어 있기 때문이죠.” 카스퍼스키 측의 설명이다.

공격은 2018년 6월부터 11월 사이에 발생한 것으로 보인다. 아수스의 라이브 업데이트(Live Update) 유틸리티를 활성화시킨 고객들 전부가 이 공격의 영향을 받았다. 라이브 업데이트 유틸리티는 대부분 아수스 컴퓨터들에 미리 설치되어 있으며, 애플리케이션, 소프트웨어 드라이브, 펌웨어 등을 업데이트 하는 데 사용된다.

공급망 공격에 성공한 공격자들은 수백만 개의 컴퓨터에 멀웨어를 설치하는 데 성공했지만, 아직까지 이들이 관심을 보이고 있는 건 몇몇에 불과하다. 이는 카스퍼스키가 멀웨어 안에서 발견한 고유 맥 주소 목록을 통해 내린 결론이다. “현재까지는 이 공격의 실질적인 표적들은 600여 대의 컴퓨터 정도로 보입니다. 그러나 이들이 어떤 공통점을 가지고 있는지는 아직 밝혀지지 않았습니다.” 카스퍼스키의 분석 팀 수장인 코스틴 라이우(Costin Raiu)가 설명한다.

카스퍼스키는 이 공격에 ‘셰도우해머 작전(Operation ShadowHammer)’이라는 이름을 붙였다.

사이버 공격자들이 업데이트 채널을 오염시킴으로서 멀웨어를 퍼트리는 전략을 사용한 건 이번이 처음이 아니다. 2017년 한 해킹 단체는 보안 업체 어베스트(Avast)가 만든 씨클리너(CCleaner) 소프트웨어의 공식 서버에 침투하여 데이터 침투 멀웨어를 심기도 했다. 어베스트로부터 씨클리너를 다운로드 받은 수십~수백만 명의 사람들이 이 때문에 피해를 입었다. 이 때도 수많은 사람들이 한꺼번에 공격당했지만, 공격자들이 실제로 노린 건 시스코, 마이크로소프트, 구글, 소니, HTC와 같은 일부 기술 기업들뿐이었다.

중국의 해킹 그룹도 넷사랑 컴퓨터(NetSarang Computer)가 만든 서버 관리용 소프트웨어에 셰도우패드(ShadowPad)라는 백도어를 심은 바 있다. 이 제품은 대형 조직들에서 주로 사용하는 것으로, 당시도 많은 조직들이 백도어 공격을 받았었다.

공급망 공격

라이우는 “공급망 공격을 탐지하고 잡아낸다는 건 매우 어려운 일”이라고 말한다. “아마도 현 시점에서 IT 업계와 보안 업계에 있어 가장 큰 문제일 수도 있습니다. 그래서 카스퍼스키는 현재 코드 변칙, 코드 유사성, 트래픽 검사 등을 바탕으로 공급망 공격을 탐지해내는 방법을 연구 중에 있습니다. 그런 연구를 바탕으로 이번 셰도우해머 공격을 탐지해낸 것이기도 합니다.”

카스퍼스키는 이번 셰도우해머 작전 배후에 있는 단체를 바륨(Barium)으로 보고 있다. 바륨은 최근 MS가 공개한 공격 단체로, 넷사랑의 소프트웨어에 셰도우패드를 심은 자들이다. 보안 업체 이셋(ESET)이 발표한 바에 의하면 바륨은 여러 게임 애플리케이션 개발사들을 대상으로도 여러 차례 공격을 실시한 것으로 알려져 있다. 바륨은 현재까지 중국 정부와 연관된 것으로 보인다.

이번 셰도우해머 공격에서 아직 확실히 밝혀지지 않은 것 중 하나는, 공격자들이 피해자들의 고유 맥 주소를 어떤 방식으로 얻어냈느냐 하는 것이다. “아직 이 부분에 대해서는 확실하게 밝혀진 바가 없습니다. 어쩌면 또 다른 공급망 공격을 통해 얻어낸 것일 수 있지 않을까 의심하고 있습니다. 이전에도 셰도우패드라는 백도어를 공급망 공격을 통해 퍼트린 바 있고요.”

보안 업체 레이시온(Raytheon)의 CTO인 마크 올란도(Mark Orlando)는 “멀웨어 내부에 맥 주소가 있었다는 건, 공격 목표가 매우 구체적이었다는 걸 뜻하고, 애초에 셰도우해머 캠페인 자체가 광범위한 공격을 목표로 하고 있지 않았다는 걸 나타낸다”고 설명한다.

그러면서 올란도는 “셰도우해머와 같은 공격을 기업 입장에서 탐지하는 건 정말 힘든 일”이라고 말한다. “공식 업데이트 파일과 실제 내보내는 업데이트 파일의 해시 값까지 비교해가며 조심하는 기업들도 있습니다만, 아수스가 그렇게까지 했더라도 이번 공격은 발견하지 못했을 겁니다. 공격자들이 정상 업데이트 파일을 자신들의 것으로 바꿔치기 했기 때문입니다.”

또한 이번 공격에서 사용된 멀웨어는 맥 주소가 올바르지 않았을 경우 아무런 작동을 하지 않는다는 특징도 있는데, 이 역시 조기 탐지를 상당히 어렵게 만든다. 올란도는 “이런 식의 공격이 있을 거라는 걸 염두에 둔 방어 체제가 있어야만 겨우 막을 가능성이 조금 생긴다”고 설명한다. “즉 악성 파일의 기술 보고서를 빠르게 분석하고 이해하며, 이를 바탕으로 위협 요소를 능동적으로 사냥할 수 있는 정도의 실력자들이 막을 수 있는 위협이었습니다.”

결국 조직들 입장에서 위협 모델을 구성할 때 신뢰받는 출처에서 오는 서명된 업데이트 파일도 포함시켜야 한다는 게 올란도의 설명이다. “보안 모니터링 절차에 이렇게 완벽한 출처와 서명을 가진 파일들도 포함시켜야 합니다. 그리고 각종 검사를 실시해야 하죠. 그렇지 않는다면 공급망 공격을 원천봉쇄하는 건 어렵습니다.”

한편 카스퍼스키는 장비의 맥 주소만 알면 누구나 자신의 아수스 컴퓨터가 멀웨어에 감염되어 있는지 확인해볼 수 있는 사이트(https://shadowhammer.kaspersky.com/)를 개설했다. 맥 주소는 명령 프롬프트 창에서 ipconfig /all이라는 명령어를 입력한 후, 물리적 주소라는 항목에 나온 값을 통해 확인할 수 있다.

3줄 요약

1. 누군가 ASUS 업데이트 서버에 침투해 멀웨어 심음. ASUS는 오염된 업데이트를 백만 고객에게 전송.

2. 하지만 실제 공격의 표적이 된 건 약 600대의 컴퓨터 장비. 맥 주소까지 지정되어 있었음.

3. 공격의 배후에는 중국의 해킹 단체인 바륨이 있는 것으로 보임.

[국제부 문가용 기자(globoan@boannews.com)]

실제 공격 표적은 600여 대...배후 세력은 중국의 바륨이라는 단체가 유력

[보안뉴스 문가용 기자] 대만의 컴퓨터 제조사인 아수스(ASUS)가 1백만 명이 넘는 고객들에게 멀웨어를 전파했다. 업데이트 서버가 해킹 공격에 당했기 때문이다. 이른 바 ‘공급망 공격’이 발생한 것이다. 이에 대해 보안 업체 카스퍼스키 랩(Kaspersky Lab)이 발표했다.

[이미지 = iclickart]

현재까지 수집된 정보에 의하면 공격자들은 아수스가 소프트웨어 및 펌웨어 업데이트를 사용자의 시스템으로 자동 배포할 때 사용하는 서버들에 침투해 멀웨어를 심고, 이를 진짜 소프트웨어인 것처럼 퍼트린 것으로 보인다. “이렇게 공격자들이 오염시킨 업데이트 파일은 악성으로 탐지되지 않습니다. 정상적인 아수스 인증서로 서명이 되어 있기 때문이죠.” 카스퍼스키 측의 설명이다.

공격은 2018년 6월부터 11월 사이에 발생한 것으로 보인다. 아수스의 라이브 업데이트(Live Update) 유틸리티를 활성화시킨 고객들 전부가 이 공격의 영향을 받았다. 라이브 업데이트 유틸리티는 대부분 아수스 컴퓨터들에 미리 설치되어 있으며, 애플리케이션, 소프트웨어 드라이브, 펌웨어 등을 업데이트 하는 데 사용된다.

공급망 공격에 성공한 공격자들은 수백만 개의 컴퓨터에 멀웨어를 설치하는 데 성공했지만, 아직까지 이들이 관심을 보이고 있는 건 몇몇에 불과하다. 이는 카스퍼스키가 멀웨어 안에서 발견한 고유 맥 주소 목록을 통해 내린 결론이다. “현재까지는 이 공격의 실질적인 표적들은 600여 대의 컴퓨터 정도로 보입니다. 그러나 이들이 어떤 공통점을 가지고 있는지는 아직 밝혀지지 않았습니다.” 카스퍼스키의 분석 팀 수장인 코스틴 라이우(Costin Raiu)가 설명한다.

카스퍼스키는 이 공격에 ‘셰도우해머 작전(Operation ShadowHammer)’이라는 이름을 붙였다.

사이버 공격자들이 업데이트 채널을 오염시킴으로서 멀웨어를 퍼트리는 전략을 사용한 건 이번이 처음이 아니다. 2017년 한 해킹 단체는 보안 업체 어베스트(Avast)가 만든 씨클리너(CCleaner) 소프트웨어의 공식 서버에 침투하여 데이터 침투 멀웨어를 심기도 했다. 어베스트로부터 씨클리너를 다운로드 받은 수십~수백만 명의 사람들이 이 때문에 피해를 입었다. 이 때도 수많은 사람들이 한꺼번에 공격당했지만, 공격자들이 실제로 노린 건 시스코, 마이크로소프트, 구글, 소니, HTC와 같은 일부 기술 기업들뿐이었다.

중국의 해킹 그룹도 넷사랑 컴퓨터(NetSarang Computer)가 만든 서버 관리용 소프트웨어에 셰도우패드(ShadowPad)라는 백도어를 심은 바 있다. 이 제품은 대형 조직들에서 주로 사용하는 것으로, 당시도 많은 조직들이 백도어 공격을 받았었다.

공급망 공격

라이우는 “공급망 공격을 탐지하고 잡아낸다는 건 매우 어려운 일”이라고 말한다. “아마도 현 시점에서 IT 업계와 보안 업계에 있어 가장 큰 문제일 수도 있습니다. 그래서 카스퍼스키는 현재 코드 변칙, 코드 유사성, 트래픽 검사 등을 바탕으로 공급망 공격을 탐지해내는 방법을 연구 중에 있습니다. 그런 연구를 바탕으로 이번 셰도우해머 공격을 탐지해낸 것이기도 합니다.”

카스퍼스키는 이번 셰도우해머 작전 배후에 있는 단체를 바륨(Barium)으로 보고 있다. 바륨은 최근 MS가 공개한 공격 단체로, 넷사랑의 소프트웨어에 셰도우패드를 심은 자들이다. 보안 업체 이셋(ESET)이 발표한 바에 의하면 바륨은 여러 게임 애플리케이션 개발사들을 대상으로도 여러 차례 공격을 실시한 것으로 알려져 있다. 바륨은 현재까지 중국 정부와 연관된 것으로 보인다.

이번 셰도우해머 공격에서 아직 확실히 밝혀지지 않은 것 중 하나는, 공격자들이 피해자들의 고유 맥 주소를 어떤 방식으로 얻어냈느냐 하는 것이다. “아직 이 부분에 대해서는 확실하게 밝혀진 바가 없습니다. 어쩌면 또 다른 공급망 공격을 통해 얻어낸 것일 수 있지 않을까 의심하고 있습니다. 이전에도 셰도우패드라는 백도어를 공급망 공격을 통해 퍼트린 바 있고요.”

보안 업체 레이시온(Raytheon)의 CTO인 마크 올란도(Mark Orlando)는 “멀웨어 내부에 맥 주소가 있었다는 건, 공격 목표가 매우 구체적이었다는 걸 뜻하고, 애초에 셰도우해머 캠페인 자체가 광범위한 공격을 목표로 하고 있지 않았다는 걸 나타낸다”고 설명한다.

그러면서 올란도는 “셰도우해머와 같은 공격을 기업 입장에서 탐지하는 건 정말 힘든 일”이라고 말한다. “공식 업데이트 파일과 실제 내보내는 업데이트 파일의 해시 값까지 비교해가며 조심하는 기업들도 있습니다만, 아수스가 그렇게까지 했더라도 이번 공격은 발견하지 못했을 겁니다. 공격자들이 정상 업데이트 파일을 자신들의 것으로 바꿔치기 했기 때문입니다.”

또한 이번 공격에서 사용된 멀웨어는 맥 주소가 올바르지 않았을 경우 아무런 작동을 하지 않는다는 특징도 있는데, 이 역시 조기 탐지를 상당히 어렵게 만든다. 올란도는 “이런 식의 공격이 있을 거라는 걸 염두에 둔 방어 체제가 있어야만 겨우 막을 가능성이 조금 생긴다”고 설명한다. “즉 악성 파일의 기술 보고서를 빠르게 분석하고 이해하며, 이를 바탕으로 위협 요소를 능동적으로 사냥할 수 있는 정도의 실력자들이 막을 수 있는 위협이었습니다.”

결국 조직들 입장에서 위협 모델을 구성할 때 신뢰받는 출처에서 오는 서명된 업데이트 파일도 포함시켜야 한다는 게 올란도의 설명이다. “보안 모니터링 절차에 이렇게 완벽한 출처와 서명을 가진 파일들도 포함시켜야 합니다. 그리고 각종 검사를 실시해야 하죠. 그렇지 않는다면 공급망 공격을 원천봉쇄하는 건 어렵습니다.”

한편 카스퍼스키는 장비의 맥 주소만 알면 누구나 자신의 아수스 컴퓨터가 멀웨어에 감염되어 있는지 확인해볼 수 있는 사이트(https://shadowhammer.kaspersky.com/)를 개설했다. 맥 주소는 명령 프롬프트 창에서 ipconfig /all이라는 명령어를 입력한 후, 물리적 주소라는 항목에 나온 값을 통해 확인할 수 있다.

3줄 요약

1. 누군가 ASUS 업데이트 서버에 침투해 멀웨어 심음. ASUS는 오염된 업데이트를 백만 고객에게 전송.

2. 하지만 실제 공격의 표적이 된 건 약 600대의 컴퓨터 장비. 맥 주소까지 지정되어 있었음.

3. 공격의 배후에는 중국의 해킹 단체인 바륨이 있는 것으로 보임.

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

[2024-04-23]

[2024-04-23]

.jpg)

.jpg)