좀비 푸들과 골든두들...오래된 암호화 기술 그래도 유지하기 때문에 존재

TLS 1.3 사용하면 해결... 사업상 TLS 1.2 유지해야 하는 기업들, “나름 해결 중”

[보안뉴스 문가용 기자] SSL 3.0 암호화 프로토콜에서 5년 전에 발견되고 패치된 설계 오류인 푸들(POODLE)을 기억하는가? 그런데 이 푸들을 활용한 공격의 가능성은 아직 완전히 사라지지 않았다. SSL보다 나중에 등장한 TLS 1.2 프로토콜에서 푸들과 관계있는 취약점 두 개가 새롭게 발견된 것이다.

이 취약점들을 제일 먼저 찾아낸 건 보안 업체 트립와이어(Tripwire)의 취약점 연구 조사원인 크레이그 영(Craig Young)으로, “TLS 1.2에서 푸들과 비슷한 공격을 할 수 있게 해주는 취약점을 발견했고, 그 근원은 지나치게 오래된 암호화 기법인 CBC(cipher blocking chaining)를 TLS 1.2가 계속해서 지원한다는 것”이라고 발표했다. 이 취약점들을 남용할 경우 피해자의 암호화된 웹 및 VPN 세션에 중간자 공격을 감행할 수 있게 된다.

“또한 첫 번째 푸들 문제를 제대로 해결하지 않은 제품들도 많습니다.” 사실 그 자신도 원래의 푸들 공격에 대해 제대로 된 대비를 하지 않고 있는 면을 조사하다가 TLS에서 취약점을 발견한 것이라고 한다.

이 취약점 때문에 영향을 받는 기업 중 하나가 시트릭스(Citrix)다. 정확히 말하면 시트릭스가 판매하고 있는 애플리케이션 전송 제어기(Application Delivery Controller, ADC)에서 취약점이 발견되고 있다. 취약점은 CVE-2019-6485로, 시트릭스는 패치도 이미 개발해 배포하기 시작했다. 그 외 업체들에 대해서 영은 아직 공개하지 않고 있다. 다만 웹 앱 방화벽, 로드 밸런서, 원격 접근 SSL VPN 관련 제품의 제조사들이 포함되어 있다고 한다.

영은 이 취약점 두 개에 이름을 붙였다. 하나는 좀비 푸들(Zombie POODLE)이고 다른 하나는 골든두들(GOLDENDOODLE)이다. 좀비 푸들 취약점을 통해서는 시트릭스의 로드 밸런서를 통해 푸들 공격을 예전 그대로 실행할 수 있었다. 특히 푸들 공격에서 문제가 됐던 예전 암호화 프로토콜을 완전히 없애지 않은 시스템에서 공격 성공률이 높았다.

골든두들은 푸들 공격과 비슷하게 익스플로잇이 가능하지만, 더 강력하고 빠른 공격을 가능하게 한다. 좀비 푸들과 달리, 오리지널 푸들 취약점을 전부 제거해도(즉, 패치를 해도) 골든두들 공격이 가능하다고 영은 경고했다. “알렉사 기준 탑 100만 웹사이트 중 2000여 개가 좀비 푸들 공격에 취약합니다. 1000여 개는 골든두들에 취약하고요. 5년 전에 나온 오리지널 푸들 취약점을 가지고 있는 웹사이트도 수백 개나 되었습니다.”

결국 소규모 조직의 엉성한 웹사이트들만 취약한 게 아니라는 것이다. “오히려 웹사이트를 공들여 만들고 온라인 활동에 상당한 투자를 하는 회사들도 꽤나 취약한 듯 보였습니다. 정부 기관이나 민간 기업이나 구분이 없이 말이죠. 심지어 보안이 튼튼하다는 금융 기관들이라고 해서 다 안전한 건 아니더군요.”

영은 “이미 4~5년 전에 사라졌어야 할 문제”라고 강조한다. 골든두들은 그렇다 쳐도, 푸들과 좀비 푸들은 과거에 나온 패치만 제대로 적용하거나, 오래되고 불안한 암호화 알고리즘을 제거하기만 했어도 현존할 수 없다는 것이다. “시트릭스가 좋은 예입니다. 오리지널 푸들에 대한 조치를 전부 취하지 않았어요. 그래서 오리지널 푸들은 물론 좀비 푸들 등에도 취약한 채 여태까지 왔던 것입니다.”

이 취약점들의 핵심 문제는 HTTPS의 근간이 되는 프로토콜이다. 예전에는 SSL, 현재는 TLS를 말한다. 이 프로토콜에서 오래된 암호화 기술이 완전히 제거되어야 하는데 그렇지 않은 경우가 문제가 된다는 것이다. “오래된 브라우저나 클라이언트 기계들에 대한 호환 문제 때문에 이 기술을 유지하는 경우가 많습니다. 예전 것을 버리지 못하다가 스스로 구멍을 열어두는 격이죠.”

좀비 푸들이나 골든두들 공격 모두 그 결과는 오리지널 푸들과 비슷하다. 공격자가 암호화된 데이터 블록들을 재배열 하고, 부채널을 통해 정보를 들여다볼 수 있게 된다. 그것도 평문 상태로 말이다. 영은 공격 과정에 대해 다음과 같이 설명한다.

“공격자가 악성 자바스크립트를 피해자의 브라우저에 삽입합니다. 이 때 사용되는 것은 피해자가 방문하는 웹사이트로, 공격자가 미리 이 사이트에 코드를 심어둡니다. 그 외에도 감염시키는 방법은 여러 가지가 있습니다. 그 다음 공격자는 중간자 공격을 실시할 수 있게 되고, 이를 통해 피해자의 쿠키와 크리덴셜을 가져갈 수 있게 됩니다.”

하지만 좀비 푸들이나 골든두들, 오리지널 푸들 공격이 그리 쉬운 건 아니다. 성공하려면 공격자가 반드시 피해자의 네트워크에서 중간자 공격을 실행하거나 같은 와이파이 망에 접속해야 하기 때문이다. 즉 공격이 어느 정도는 ‘표적형’의 특성의 띄어야 한다는 소리다. “공격 대상에 대해 많은 조사를 해야만 합니다. 그 과정이 일반 해커들에게는 쉽지 않습니다.” 그러나 방어자들에게도 까다로운 공격이다. 탐지가 쉽지 않기 때문이다. “서버들은 이런 유형의 행동 패턴을 로깅하지 않는 게 보통입니다.”

그렇다면 해결책은 무엇일까? 가장 효과적이고 안정적인 건 TLS 1.3 체제로 변환하는 것이라고 영은 설명한다. “TLS 1.3은 오래된 암호화 기술들이 포함되어 있지 않습니다. 그러므로 푸들이나 좀비 푸들 공격은 TLS 1.3 체제 아래서 성공할 수 없게 됩니다.” 현재 많은 브라우저들이나 네트워크 장비들이 TLS 1.3을 지원하고 있지만, 그렇지 않은 것도 그 숫자가 제법 된다. 이상 현상이 발생할까봐 조금 더 기다려보는 것이다.

“실제로 TLS 1.2를 버리지 못하는 이유를 가진 조직들이 많이 존재합니다. 이들에게 TLS 1.3은 장기적 목표지, 곧바로 시행할 수 있는 해결책이 되지는 못합니다. 이번 연구를 통해 TLS 1.2를 유지하고 있는 업체들 몇 곳에 연락을 취해봤습니다. 그런데 몇몇 조직들은 ‘해당 문제를 이미 알고 있다’고 말하더군요. 그리고 ‘나름의 대책을 사용해 오래된 암호화 기술을 유지하면서도 푸들 공격을 막고 있다’고 주장했습니다. 하지만 이들이 사용하는 대책이라는 게 뭔지는 잘 모르겠습니다.”

크레이그 영은 얼마 후 열릴 ‘블랙햇 아시아’에서 좀비 푸들과 골든두들 공격에 대해 보다 상세한 연구 결과를 발표할 예정이다. 동시에 보안 전문가들과 사용자 조직들이 쓸 수 있는 스캐닝 툴도 배포할 것이라고 한다. 물론 좀지 푸들과 골든두들에 대한 취약점을 찾아주는 툴이다.

3줄 요약

1. 5년 전에 발견된 푸들 취약점, 여전히 존재한다. 오래된 문제, 해결하지 않기 때문.

2. 그런데 푸들과 비슷한 새로운 취약점이 두 개나 더 있다. 좀비 푸들과 골든두들.

3. 모두 오래된 암호화 기술에서 비롯된 것으로, TLS 1.3 사용하면 해결할 수 있다.

[국제부 문가용 기자(globoan@boannews.com)]

TLS 1.3 사용하면 해결... 사업상 TLS 1.2 유지해야 하는 기업들, “나름 해결 중”

[보안뉴스 문가용 기자] SSL 3.0 암호화 프로토콜에서 5년 전에 발견되고 패치된 설계 오류인 푸들(POODLE)을 기억하는가? 그런데 이 푸들을 활용한 공격의 가능성은 아직 완전히 사라지지 않았다. SSL보다 나중에 등장한 TLS 1.2 프로토콜에서 푸들과 관계있는 취약점 두 개가 새롭게 발견된 것이다.

[이미지 = iclickart]

이 취약점들을 제일 먼저 찾아낸 건 보안 업체 트립와이어(Tripwire)의 취약점 연구 조사원인 크레이그 영(Craig Young)으로, “TLS 1.2에서 푸들과 비슷한 공격을 할 수 있게 해주는 취약점을 발견했고, 그 근원은 지나치게 오래된 암호화 기법인 CBC(cipher blocking chaining)를 TLS 1.2가 계속해서 지원한다는 것”이라고 발표했다. 이 취약점들을 남용할 경우 피해자의 암호화된 웹 및 VPN 세션에 중간자 공격을 감행할 수 있게 된다.

“또한 첫 번째 푸들 문제를 제대로 해결하지 않은 제품들도 많습니다.” 사실 그 자신도 원래의 푸들 공격에 대해 제대로 된 대비를 하지 않고 있는 면을 조사하다가 TLS에서 취약점을 발견한 것이라고 한다.

이 취약점 때문에 영향을 받는 기업 중 하나가 시트릭스(Citrix)다. 정확히 말하면 시트릭스가 판매하고 있는 애플리케이션 전송 제어기(Application Delivery Controller, ADC)에서 취약점이 발견되고 있다. 취약점은 CVE-2019-6485로, 시트릭스는 패치도 이미 개발해 배포하기 시작했다. 그 외 업체들에 대해서 영은 아직 공개하지 않고 있다. 다만 웹 앱 방화벽, 로드 밸런서, 원격 접근 SSL VPN 관련 제품의 제조사들이 포함되어 있다고 한다.

영은 이 취약점 두 개에 이름을 붙였다. 하나는 좀비 푸들(Zombie POODLE)이고 다른 하나는 골든두들(GOLDENDOODLE)이다. 좀비 푸들 취약점을 통해서는 시트릭스의 로드 밸런서를 통해 푸들 공격을 예전 그대로 실행할 수 있었다. 특히 푸들 공격에서 문제가 됐던 예전 암호화 프로토콜을 완전히 없애지 않은 시스템에서 공격 성공률이 높았다.

골든두들은 푸들 공격과 비슷하게 익스플로잇이 가능하지만, 더 강력하고 빠른 공격을 가능하게 한다. 좀비 푸들과 달리, 오리지널 푸들 취약점을 전부 제거해도(즉, 패치를 해도) 골든두들 공격이 가능하다고 영은 경고했다. “알렉사 기준 탑 100만 웹사이트 중 2000여 개가 좀비 푸들 공격에 취약합니다. 1000여 개는 골든두들에 취약하고요. 5년 전에 나온 오리지널 푸들 취약점을 가지고 있는 웹사이트도 수백 개나 되었습니다.”

결국 소규모 조직의 엉성한 웹사이트들만 취약한 게 아니라는 것이다. “오히려 웹사이트를 공들여 만들고 온라인 활동에 상당한 투자를 하는 회사들도 꽤나 취약한 듯 보였습니다. 정부 기관이나 민간 기업이나 구분이 없이 말이죠. 심지어 보안이 튼튼하다는 금융 기관들이라고 해서 다 안전한 건 아니더군요.”

영은 “이미 4~5년 전에 사라졌어야 할 문제”라고 강조한다. 골든두들은 그렇다 쳐도, 푸들과 좀비 푸들은 과거에 나온 패치만 제대로 적용하거나, 오래되고 불안한 암호화 알고리즘을 제거하기만 했어도 현존할 수 없다는 것이다. “시트릭스가 좋은 예입니다. 오리지널 푸들에 대한 조치를 전부 취하지 않았어요. 그래서 오리지널 푸들은 물론 좀비 푸들 등에도 취약한 채 여태까지 왔던 것입니다.”

이 취약점들의 핵심 문제는 HTTPS의 근간이 되는 프로토콜이다. 예전에는 SSL, 현재는 TLS를 말한다. 이 프로토콜에서 오래된 암호화 기술이 완전히 제거되어야 하는데 그렇지 않은 경우가 문제가 된다는 것이다. “오래된 브라우저나 클라이언트 기계들에 대한 호환 문제 때문에 이 기술을 유지하는 경우가 많습니다. 예전 것을 버리지 못하다가 스스로 구멍을 열어두는 격이죠.”

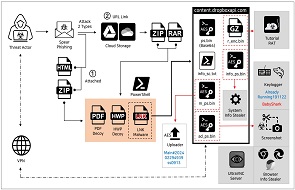

좀비 푸들이나 골든두들 공격 모두 그 결과는 오리지널 푸들과 비슷하다. 공격자가 암호화된 데이터 블록들을 재배열 하고, 부채널을 통해 정보를 들여다볼 수 있게 된다. 그것도 평문 상태로 말이다. 영은 공격 과정에 대해 다음과 같이 설명한다.

“공격자가 악성 자바스크립트를 피해자의 브라우저에 삽입합니다. 이 때 사용되는 것은 피해자가 방문하는 웹사이트로, 공격자가 미리 이 사이트에 코드를 심어둡니다. 그 외에도 감염시키는 방법은 여러 가지가 있습니다. 그 다음 공격자는 중간자 공격을 실시할 수 있게 되고, 이를 통해 피해자의 쿠키와 크리덴셜을 가져갈 수 있게 됩니다.”

하지만 좀비 푸들이나 골든두들, 오리지널 푸들 공격이 그리 쉬운 건 아니다. 성공하려면 공격자가 반드시 피해자의 네트워크에서 중간자 공격을 실행하거나 같은 와이파이 망에 접속해야 하기 때문이다. 즉 공격이 어느 정도는 ‘표적형’의 특성의 띄어야 한다는 소리다. “공격 대상에 대해 많은 조사를 해야만 합니다. 그 과정이 일반 해커들에게는 쉽지 않습니다.” 그러나 방어자들에게도 까다로운 공격이다. 탐지가 쉽지 않기 때문이다. “서버들은 이런 유형의 행동 패턴을 로깅하지 않는 게 보통입니다.”

그렇다면 해결책은 무엇일까? 가장 효과적이고 안정적인 건 TLS 1.3 체제로 변환하는 것이라고 영은 설명한다. “TLS 1.3은 오래된 암호화 기술들이 포함되어 있지 않습니다. 그러므로 푸들이나 좀비 푸들 공격은 TLS 1.3 체제 아래서 성공할 수 없게 됩니다.” 현재 많은 브라우저들이나 네트워크 장비들이 TLS 1.3을 지원하고 있지만, 그렇지 않은 것도 그 숫자가 제법 된다. 이상 현상이 발생할까봐 조금 더 기다려보는 것이다.

“실제로 TLS 1.2를 버리지 못하는 이유를 가진 조직들이 많이 존재합니다. 이들에게 TLS 1.3은 장기적 목표지, 곧바로 시행할 수 있는 해결책이 되지는 못합니다. 이번 연구를 통해 TLS 1.2를 유지하고 있는 업체들 몇 곳에 연락을 취해봤습니다. 그런데 몇몇 조직들은 ‘해당 문제를 이미 알고 있다’고 말하더군요. 그리고 ‘나름의 대책을 사용해 오래된 암호화 기술을 유지하면서도 푸들 공격을 막고 있다’고 주장했습니다. 하지만 이들이 사용하는 대책이라는 게 뭔지는 잘 모르겠습니다.”

크레이그 영은 얼마 후 열릴 ‘블랙햇 아시아’에서 좀비 푸들과 골든두들 공격에 대해 보다 상세한 연구 결과를 발표할 예정이다. 동시에 보안 전문가들과 사용자 조직들이 쓸 수 있는 스캐닝 툴도 배포할 것이라고 한다. 물론 좀지 푸들과 골든두들에 대한 취약점을 찾아주는 툴이다.

3줄 요약

1. 5년 전에 발견된 푸들 취약점, 여전히 존재한다. 오래된 문제, 해결하지 않기 때문.

2. 그런데 푸들과 비슷한 새로운 취약점이 두 개나 더 있다. 좀비 푸들과 골든두들.

3. 모두 오래된 암호화 기술에서 비롯된 것으로, TLS 1.3 사용하면 해결할 수 있다.

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

[2024-04-18]

[2024-04-18]

.jpg)

.jpg)