해외 보안전문가의 SNS나 포럼에서 자주 등장하는 책들

공격자의 머릿속을 탐험케 해주는 책부터 정식 암호학 안내서까지

[보안뉴스 문가용 기자] 연말연시, 공부와 책에 대한 결심이 샘솟는 시기다. 게다가 보안은 끊임없이 변화하는 분야라 해외 보안 전문가들의 트위터나 포럼 등을 방문해보면 ‘추천 도서’와 관련된 내용을 심심치 않게 발견할 수 있다. 그런 의미에서 요즘 많은 전문가들의 입에 오르내리는 책들을 모아보았다. 물론 한글로 번역되지 않은 책들이지만, 그렇기 때문에 오히려 남들과 다른 지식을 습득할 수 있는 기회가 될 수 있다.

1. 코드브레이커스

원제 : The Codebreakers: The Comprehensive History of Secret Communication from Ancient Times to the Internet

작가 : 데이비드 칸(David Kahn)

추천의 말 : 암호학과 비밀 통신에 대한 역사를 전반적으로 훑어 볼 수 있게 해주는 입문서. 읽기도 쉬운 편이며 역사적 사건들을 재해석하므로 흥미롭다는 게 가장 큰 장점.

2. 레드 팀 야전교범

원제 : Red Team Field Manual

작가 : 벤 클라크(Ben Clark)

추천의 말 : 모의 해킹 실험 때 공격을 맡는 팀이 읽어도 좋은 책이지만, 그들의 기술과 심리를 이해해 더 효과적인 방어를 도모하려는 블루 팀에게 더 좋은 책. 실전과 밀접해 있으며, 단순 툴 나열에 그치지 않은 획기적인 내용.

3. 블루 팀 야전 교범

원제 : Blue Team Field Manual

작가 : 알란 J 화이트(Alan J. White), 벤 클라크

추천의 말 : 위 2번과 같은 이유로 레드 팀이 읽으면 더 좋을 수 있는 책. 또한 여러 사정에 의해 급하게 보안을 담당하게 된 사람들이 급하게 참고할 수 있는 책.

4. 코드북 : 고대 이집트부터 양자 암호학까지

원제 : The Code Book: The Science of Secrecy from Ancient Egypt to Quantum Cryptography

작가 : 사이먼 싱(Simon Singh)

추천의 말 : 1번의 코드브레이커스와 비슷한 분야의 책이지만, 훨씬 가볍고 읽기 쉽다. 암호학은 물론 보안에 대한 기본적인 마인드를 갖추기 위해 읽어야 할 필독서.

5. 뻐꾸기의 알 : 컴퓨터 에스피오나지의 미로에서 스파이 추적하기

원제 : The Cuckoo's Egg: Tracking a Spy Through the Maze of Computer Espionage

작가 : 클리포드 스톨(Clifford Stoll)

추천의 말 : 조금 시간이 지난 책이긴 하지만 내용이 전혀 촌스럽지 않고 여전히 적용 가능. 특히, 해킹 사고가 피해 당사자만이 아니라 사회 전체의 피해가 된다는 관점을 거의 최초로 제안한 책이라 의미가 있음.

6. 테이크다운 : 케빈 미트닉의 추적과 체포

원제 : Takedown: The Pursuit and Capture of Kevin Mitnick by the Man Who Did It

작가 : 츠토모 시모무라(Tsutomo Shimomura)

추천의 말 : 90년대 가장 악명 높은 해커인 케빈 미트닉를 어떻게 추적해서 잡았을까? 그 모든 과정을 낱낱이 밝힌 책. 공격자의 머릿속을 들여다보게 해주는 책.

7. 응용 암호학 : 프로토콜, 알고리즘, 소스코드

원제 : Applied Cryptography: Protocols, Algorithms and Source Code in C

작가 : 브루스 슈나이어(Bruce Schneier)

추천의 말 : 암호학을 심층적으로 파헤치고 싶은 사람들의 필독서. 암호학 전공자와 전문가들도 인정한, 이 분야의 바이블. 참고로 브루스 슈나이어는 ‘보안 연극(security theater)’라는 용어의 창시자이기도 함.

8. 소셜 엔지니어링 : 인간 해킹의 과학

원제 : Social Engineering: The Science of Human Hacking

작가 : 크리스토퍼 해드나기(Christopher Hadnagy)

추천의 말 : 현대 정보 보안 분야에서 가장 약한 고리라고 알려진 인간과 그 인간을 공략하는 소셜 엔지니어링 공격을 파헤친다. 인간을 공략하는 자들의 입장을 더 이해할 수 있게 해주는 책.

9. 수학적 파괴를 일으키는 무기 : 빅데이터의 불평등과 민주주의에의 위협

원제 : Weapons of Math Destruction: How Big Data Increases Inequality and Threatens Democracy

작가 : 케이시 오네일(Cathy O'Neil)

추천의 말 : 보안과 프라이버시의 파괴를 알고리즘적 관점과 윤리적 관점에서 파헤친 책으로, 현대의 사업, 교육, 생활 방식에 알고리즘을 적용함으로써 편견과 오판을 제거할 수 있다는 주장을 담고 있다. 그림도 많다.

10. 사이버 보안 위험, 어떻게 측정하나

원제 : How To Measure Anything In Cybersecurity Risk

작가 : 더글라스 허바드(Douglas Hubbard), 리차드 세이어슨(Richard Seiersen)

추천의 말 : 보안도 ‘위기 관리’의 일부로 이해되어야 한다는 목소리가 나오고 있다. 그러려면 보안 위협을 측정하고 수치화할 수 있어야 한다. 이 책이 있으면 그러한 부분을 조직들이 쉽게 해결할 수 있을 것으로 보인다.

[국제부 문가용 기자(globoan@boannews.com)]

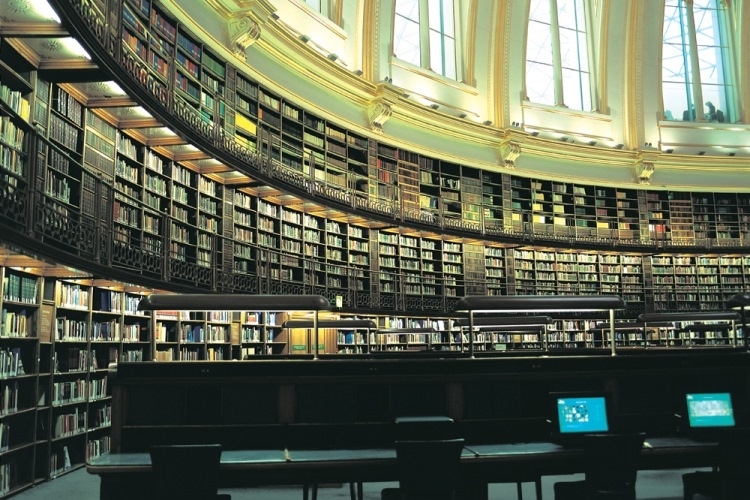

공격자의 머릿속을 탐험케 해주는 책부터 정식 암호학 안내서까지

[보안뉴스 문가용 기자] 연말연시, 공부와 책에 대한 결심이 샘솟는 시기다. 게다가 보안은 끊임없이 변화하는 분야라 해외 보안 전문가들의 트위터나 포럼 등을 방문해보면 ‘추천 도서’와 관련된 내용을 심심치 않게 발견할 수 있다. 그런 의미에서 요즘 많은 전문가들의 입에 오르내리는 책들을 모아보았다. 물론 한글로 번역되지 않은 책들이지만, 그렇기 때문에 오히려 남들과 다른 지식을 습득할 수 있는 기회가 될 수 있다.

[이미지 = iclickart]

1. 코드브레이커스

원제 : The Codebreakers: The Comprehensive History of Secret Communication from Ancient Times to the Internet

작가 : 데이비드 칸(David Kahn)

추천의 말 : 암호학과 비밀 통신에 대한 역사를 전반적으로 훑어 볼 수 있게 해주는 입문서. 읽기도 쉬운 편이며 역사적 사건들을 재해석하므로 흥미롭다는 게 가장 큰 장점.

2. 레드 팀 야전교범

원제 : Red Team Field Manual

작가 : 벤 클라크(Ben Clark)

추천의 말 : 모의 해킹 실험 때 공격을 맡는 팀이 읽어도 좋은 책이지만, 그들의 기술과 심리를 이해해 더 효과적인 방어를 도모하려는 블루 팀에게 더 좋은 책. 실전과 밀접해 있으며, 단순 툴 나열에 그치지 않은 획기적인 내용.

3. 블루 팀 야전 교범

원제 : Blue Team Field Manual

작가 : 알란 J 화이트(Alan J. White), 벤 클라크

추천의 말 : 위 2번과 같은 이유로 레드 팀이 읽으면 더 좋을 수 있는 책. 또한 여러 사정에 의해 급하게 보안을 담당하게 된 사람들이 급하게 참고할 수 있는 책.

4. 코드북 : 고대 이집트부터 양자 암호학까지

원제 : The Code Book: The Science of Secrecy from Ancient Egypt to Quantum Cryptography

작가 : 사이먼 싱(Simon Singh)

추천의 말 : 1번의 코드브레이커스와 비슷한 분야의 책이지만, 훨씬 가볍고 읽기 쉽다. 암호학은 물론 보안에 대한 기본적인 마인드를 갖추기 위해 읽어야 할 필독서.

5. 뻐꾸기의 알 : 컴퓨터 에스피오나지의 미로에서 스파이 추적하기

원제 : The Cuckoo's Egg: Tracking a Spy Through the Maze of Computer Espionage

작가 : 클리포드 스톨(Clifford Stoll)

추천의 말 : 조금 시간이 지난 책이긴 하지만 내용이 전혀 촌스럽지 않고 여전히 적용 가능. 특히, 해킹 사고가 피해 당사자만이 아니라 사회 전체의 피해가 된다는 관점을 거의 최초로 제안한 책이라 의미가 있음.

6. 테이크다운 : 케빈 미트닉의 추적과 체포

원제 : Takedown: The Pursuit and Capture of Kevin Mitnick by the Man Who Did It

작가 : 츠토모 시모무라(Tsutomo Shimomura)

추천의 말 : 90년대 가장 악명 높은 해커인 케빈 미트닉를 어떻게 추적해서 잡았을까? 그 모든 과정을 낱낱이 밝힌 책. 공격자의 머릿속을 들여다보게 해주는 책.

7. 응용 암호학 : 프로토콜, 알고리즘, 소스코드

원제 : Applied Cryptography: Protocols, Algorithms and Source Code in C

작가 : 브루스 슈나이어(Bruce Schneier)

추천의 말 : 암호학을 심층적으로 파헤치고 싶은 사람들의 필독서. 암호학 전공자와 전문가들도 인정한, 이 분야의 바이블. 참고로 브루스 슈나이어는 ‘보안 연극(security theater)’라는 용어의 창시자이기도 함.

8. 소셜 엔지니어링 : 인간 해킹의 과학

원제 : Social Engineering: The Science of Human Hacking

작가 : 크리스토퍼 해드나기(Christopher Hadnagy)

추천의 말 : 현대 정보 보안 분야에서 가장 약한 고리라고 알려진 인간과 그 인간을 공략하는 소셜 엔지니어링 공격을 파헤친다. 인간을 공략하는 자들의 입장을 더 이해할 수 있게 해주는 책.

9. 수학적 파괴를 일으키는 무기 : 빅데이터의 불평등과 민주주의에의 위협

원제 : Weapons of Math Destruction: How Big Data Increases Inequality and Threatens Democracy

작가 : 케이시 오네일(Cathy O'Neil)

추천의 말 : 보안과 프라이버시의 파괴를 알고리즘적 관점과 윤리적 관점에서 파헤친 책으로, 현대의 사업, 교육, 생활 방식에 알고리즘을 적용함으로써 편견과 오판을 제거할 수 있다는 주장을 담고 있다. 그림도 많다.

10. 사이버 보안 위험, 어떻게 측정하나

원제 : How To Measure Anything In Cybersecurity Risk

작가 : 더글라스 허바드(Douglas Hubbard), 리차드 세이어슨(Richard Seiersen)

추천의 말 : 보안도 ‘위기 관리’의 일부로 이해되어야 한다는 목소리가 나오고 있다. 그러려면 보안 위협을 측정하고 수치화할 수 있어야 한다. 이 책이 있으면 그러한 부분을 조직들이 쉽게 해결할 수 있을 것으로 보인다.

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

문가용기자 기사보기

문가용기자 기사보기

[2024-11-22]

[2024-11-22] .jpg)

.jpg)

.jpg)

.jpg)

.jpg)