텍스트 형식 XML을 워드 프로그램에 연결해 매크로 실행 유도...악성코드 감염

[보안뉴스 김경애 기자] 뱅킹용 악성코드 이모텟(Emotet)이 스팸메일을 통해 유포된 정황이 포착됐다. 해당 악성파일은 스팸메일에 첨부된 워드(Word) 프로그램을 통해 실행되고 있어 첨부된 파일 수신에 각별한 주의가 필요하다.

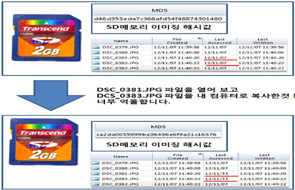

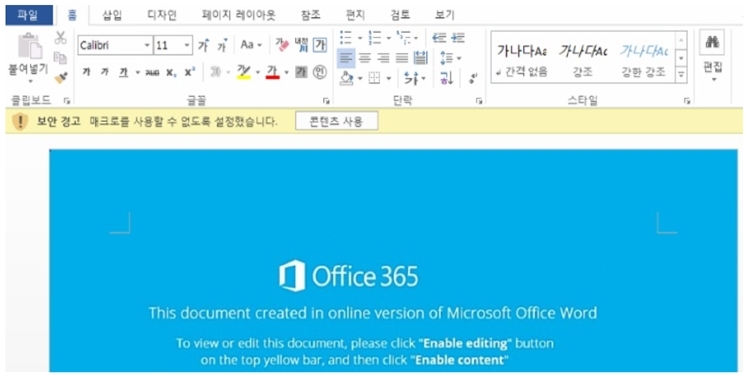

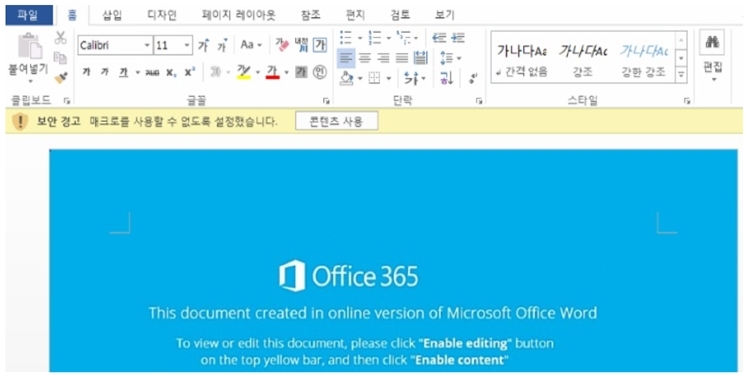

유포되는 악성파일은 웹상에서 구조화된 문서를 전송 가능하도록 설계된 XML(Extensible Markup Language) 파일을 이용하고 있다. XML 파일은 워드 프로그램과 연결되며, 워드프로그램은 VBA(Visual Basic for Applications, Microsoft Office 응용프로그램의 확장을 위한 프로그래밍 언어) 매크로 실행을 유도한다. 즉 수신자가 아무의심 하지 않도록 공격자가 ‘보안 경고 매크로를 사용할 수 없도록 설정했습니다’란 메시지를 띄워 수신자가 ‘콘텐츠 사용’을 클릭하도록 유도한다는 얘기다.

VBA 매크로는 문서파일이 열릴 때 동작하며, XML 파일에서 가장 아래에 존재하는 난독화된 데이터를 읽어와 실행한다. 난독화된 데이터는 파워쉘(powershell)을 실행해 뱅킹 악성코드인 이모텟을 다운로드 한다.

이와 관련 안랩 측은 “악성파일은 스팸메일을 통해 유포되고 있으며, 워드(Word) 문서 파일 내부의 이미지를 통해 사용자로 하여금 큰 의심 없이 매크로를 실행시키도록 유도하고 있다”며 “출처를 알 수 없는 메일의 첨부파일을 열지 말고, 확인되지 않은 문서 파일 내부의 매크로를 실행하는데 있어 주의가 필요하다”고 당부했다.

[김경애 기자(boan3@boannews.com)]

[보안뉴스 김경애 기자] 뱅킹용 악성코드 이모텟(Emotet)이 스팸메일을 통해 유포된 정황이 포착됐다. 해당 악성파일은 스팸메일에 첨부된 워드(Word) 프로그램을 통해 실행되고 있어 첨부된 파일 수신에 각별한 주의가 필요하다.

[이미지=iclickart]

유포되는 악성파일은 웹상에서 구조화된 문서를 전송 가능하도록 설계된 XML(Extensible Markup Language) 파일을 이용하고 있다. XML 파일은 워드 프로그램과 연결되며, 워드프로그램은 VBA(Visual Basic for Applications, Microsoft Office 응용프로그램의 확장을 위한 프로그래밍 언어) 매크로 실행을 유도한다. 즉 수신자가 아무의심 하지 않도록 공격자가 ‘보안 경고 매크로를 사용할 수 없도록 설정했습니다’란 메시지를 띄워 수신자가 ‘콘텐츠 사용’을 클릭하도록 유도한다는 얘기다.

▲보안경고 메시지를 띄워 매크로 실행을 유도하는 악성파일 화면[이미지=안랩]

VBA 매크로는 문서파일이 열릴 때 동작하며, XML 파일에서 가장 아래에 존재하는 난독화된 데이터를 읽어와 실행한다. 난독화된 데이터는 파워쉘(powershell)을 실행해 뱅킹 악성코드인 이모텟을 다운로드 한다.

▲powershell 을 통해 다운로드되는 Emotet 유형의 악성코드 진단화면[이미지=안랩]

이와 관련 안랩 측은 “악성파일은 스팸메일을 통해 유포되고 있으며, 워드(Word) 문서 파일 내부의 이미지를 통해 사용자로 하여금 큰 의심 없이 매크로를 실행시키도록 유도하고 있다”며 “출처를 알 수 없는 메일의 첨부파일을 열지 말고, 확인되지 않은 문서 파일 내부의 매크로를 실행하는데 있어 주의가 필요하다”고 당부했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

김경애기자 기사보기

김경애기자 기사보기

[2024-11-22]

[2024-11-22] .jpg)

.jpg)

.jpg)

.jpg)

.jpg)