작년에 발견된 밀키도어에 이어 또 다시 발견된 치명적 멀웨어

아직 개발이 진행 중인 것으로 보여...더 온전한 버전 조만간 나올 듯

[보안뉴스 문가용 기자] 안드로이드 기기를 프록시 서버로 변환시키는 멀웨어를 보안 업체 맥아피(McAfee)가 발견했다. 이 멀웨어의 이름은 팀프도어(TimpDoor)로, 가짜 보이스 앱을 설치하라는 내용의 피싱 문자 메시지를 통해 확산되고 있다.

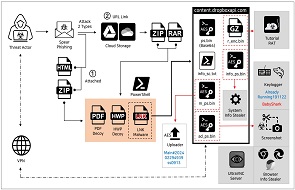

여기에 속아 앱을 설치하면 배경에서 속스 프록시(Socks proxy)가 실행된다. 서드파티 서버에서 오는 모든 네트워크 트래픽을 우회시키는 것이 목적이다.

공격자로서는 기기를 백도어로 사용할 수 있는 것만이 아니라, 해당 기기가 연결되어 있는 네트워크를 남용해 스팸과 피싱 이메일을 전송하거나, 광고 클릭 사기를 유발하고, 디도스 공격을 실시할 수도 있다고 맥아피는 설명한다.

팀프도어의 가장 초기 버전은 올해 3월에 등장했고 가장 최신 버전은 8월 말에 발견됐다. 현재까지 최소 5천여 대의 장비를 감염시킨 것으로 추정되며, 주로 미국 시민들을 노린 것으로 보인다고 한다.

피싱 문자는 “확인이 필요한 음성 메시지가 두 건 있다”는 내용이다. 그러면서 URL 링크를 하나 곁들인다. 음성 메시지를 확인하려고 무심코 URL을 클릭하면 가짜 웹 페이지가 하나 나타난다. 그러면서 “음성 확인을 하려면 앱을 설치해야 한다”는 안내가 나온다.

설치가 끝나도 이 앱은 홈 스크린에 아이콘을 남기지 않는다. 그러나 배경에서는 은밀한 일이 진행된다. 사용자 몰래 기기를 프록시 서버로 변환시키는 악성 프로세스를 시작하는 것이다.

또한 팀프도어는 여러 가지 정보를 수집하기 시작한다. 맥아피에 따르면, 1) 기기 ID, 2) 기기 브랜드, 3) 기기 모델, 4) OS 버전, 5) 모바일 통신사, 6) 연결 유형, 7) 공공 및 로컬 IP 주소 등이다. 그 다음으로는 C&C 서버와의 시큐어 셸(SSH) 연결을 시도하고, 배정된 원격 포트를 받기 위해 기기 ID를 전송한다. 이 원격 포트를 통해 나중에 포트 포워딩(port forwarding)이 실시된다.

맥아피의 연구원들은 가짜 음성 애플리케이션이 호스팅 된 IP 주소에서 더 많은 APK 파일들을 찾아냈다. 이 파일들을 분석한 결과 팀프도어의 초기 버전들이 HTTP 프록시 혹은 리틀프록시(LittleProxy)를 사용했으며, 보다 최신 버전들은 속스 프록시 혹은 마이크로속스(MicroSocks)를 사용하고 있음을 알아낼 수 있었다. 패키지 이름과 제어 서버의 URL 또한 변경됐다.

안드로이드 모바일 기기를 프록시 서버로 변환시킨 멀웨어는 팀프도어가 처음이 아니다. 작년에 발견된 밀키도어(MilkyDoor)라는 멀웨어도 비슷한 기능을 발휘했다. 밀키도어는 드레스코드(DressCode)라는 멀웨어에서 나온 것으로 보이는데, 드레스코드 역시 속스 프록시를 감염된 기기에 심는 특징을 가지고 있었다. 밀키도어는 SSH를 통한 포트 포워딩을 했는데, 이는 팀프도어와 동일하다.

팀프도어와 밀키도어 사이에는 여러 가지 차이점들이 존재한다. 팀프도어는 문자 메시지를 통해 퍼졌지만, 밀키도어는 구글 플레이 스토어를 통해 배포됐다. 그 외 SSH 연결과 프록시 기능의 세부적인 면에서도 차이점이 나타난다. 밀키도어는 SDK에 가깝고, 팀프도어는 기초적인 프록시 기능만을 가지고 있는 것으로 보인다.

“팀프도어는 모바일 기기 자체를 백도어로 만드는 안드로이드 멀웨어의 최신 사례입니다. 사이버 범죄자들이 내부 네트워크로 접근할 수 있게 해주므로 결코 작은 위협으로 볼 수 없습니다. 배포 서버에서 발견된 팀프도어의 여러 버전들과 간단한 프록시 기능성을 통해 볼 수 있는 건, 아직 이 멀웨어가 개발 중에 있을 가능성이 높다는 겁니다. 앞으로 더 완전한 버전의 팀프도어가 나올 것으로 보입니다.”

3줄 요약

1. 팀프도어, 안드로이드 장비를 프록시 서버로 전환시키는 멀웨어.

2. 장비 자체는 공격자의 백도어가 되고, 장비와 연결된 네트워크는 공격자의 공격 인프라가 되고.

3. 아직 개발 중에 있는 것으로 보여, 앞으로 완전체 나올 것 예상됨.

[국제부 문가용 기자(globoan@boannews.com)]

아직 개발이 진행 중인 것으로 보여...더 온전한 버전 조만간 나올 듯

[보안뉴스 문가용 기자] 안드로이드 기기를 프록시 서버로 변환시키는 멀웨어를 보안 업체 맥아피(McAfee)가 발견했다. 이 멀웨어의 이름은 팀프도어(TimpDoor)로, 가짜 보이스 앱을 설치하라는 내용의 피싱 문자 메시지를 통해 확산되고 있다.

[이미지 = iclickart]

여기에 속아 앱을 설치하면 배경에서 속스 프록시(Socks proxy)가 실행된다. 서드파티 서버에서 오는 모든 네트워크 트래픽을 우회시키는 것이 목적이다.

공격자로서는 기기를 백도어로 사용할 수 있는 것만이 아니라, 해당 기기가 연결되어 있는 네트워크를 남용해 스팸과 피싱 이메일을 전송하거나, 광고 클릭 사기를 유발하고, 디도스 공격을 실시할 수도 있다고 맥아피는 설명한다.

팀프도어의 가장 초기 버전은 올해 3월에 등장했고 가장 최신 버전은 8월 말에 발견됐다. 현재까지 최소 5천여 대의 장비를 감염시킨 것으로 추정되며, 주로 미국 시민들을 노린 것으로 보인다고 한다.

피싱 문자는 “확인이 필요한 음성 메시지가 두 건 있다”는 내용이다. 그러면서 URL 링크를 하나 곁들인다. 음성 메시지를 확인하려고 무심코 URL을 클릭하면 가짜 웹 페이지가 하나 나타난다. 그러면서 “음성 확인을 하려면 앱을 설치해야 한다”는 안내가 나온다.

설치가 끝나도 이 앱은 홈 스크린에 아이콘을 남기지 않는다. 그러나 배경에서는 은밀한 일이 진행된다. 사용자 몰래 기기를 프록시 서버로 변환시키는 악성 프로세스를 시작하는 것이다.

또한 팀프도어는 여러 가지 정보를 수집하기 시작한다. 맥아피에 따르면, 1) 기기 ID, 2) 기기 브랜드, 3) 기기 모델, 4) OS 버전, 5) 모바일 통신사, 6) 연결 유형, 7) 공공 및 로컬 IP 주소 등이다. 그 다음으로는 C&C 서버와의 시큐어 셸(SSH) 연결을 시도하고, 배정된 원격 포트를 받기 위해 기기 ID를 전송한다. 이 원격 포트를 통해 나중에 포트 포워딩(port forwarding)이 실시된다.

맥아피의 연구원들은 가짜 음성 애플리케이션이 호스팅 된 IP 주소에서 더 많은 APK 파일들을 찾아냈다. 이 파일들을 분석한 결과 팀프도어의 초기 버전들이 HTTP 프록시 혹은 리틀프록시(LittleProxy)를 사용했으며, 보다 최신 버전들은 속스 프록시 혹은 마이크로속스(MicroSocks)를 사용하고 있음을 알아낼 수 있었다. 패키지 이름과 제어 서버의 URL 또한 변경됐다.

안드로이드 모바일 기기를 프록시 서버로 변환시킨 멀웨어는 팀프도어가 처음이 아니다. 작년에 발견된 밀키도어(MilkyDoor)라는 멀웨어도 비슷한 기능을 발휘했다. 밀키도어는 드레스코드(DressCode)라는 멀웨어에서 나온 것으로 보이는데, 드레스코드 역시 속스 프록시를 감염된 기기에 심는 특징을 가지고 있었다. 밀키도어는 SSH를 통한 포트 포워딩을 했는데, 이는 팀프도어와 동일하다.

팀프도어와 밀키도어 사이에는 여러 가지 차이점들이 존재한다. 팀프도어는 문자 메시지를 통해 퍼졌지만, 밀키도어는 구글 플레이 스토어를 통해 배포됐다. 그 외 SSH 연결과 프록시 기능의 세부적인 면에서도 차이점이 나타난다. 밀키도어는 SDK에 가깝고, 팀프도어는 기초적인 프록시 기능만을 가지고 있는 것으로 보인다.

“팀프도어는 모바일 기기 자체를 백도어로 만드는 안드로이드 멀웨어의 최신 사례입니다. 사이버 범죄자들이 내부 네트워크로 접근할 수 있게 해주므로 결코 작은 위협으로 볼 수 없습니다. 배포 서버에서 발견된 팀프도어의 여러 버전들과 간단한 프록시 기능성을 통해 볼 수 있는 건, 아직 이 멀웨어가 개발 중에 있을 가능성이 높다는 겁니다. 앞으로 더 완전한 버전의 팀프도어가 나올 것으로 보입니다.”

3줄 요약

1. 팀프도어, 안드로이드 장비를 프록시 서버로 전환시키는 멀웨어.

2. 장비 자체는 공격자의 백도어가 되고, 장비와 연결된 네트워크는 공격자의 공격 인프라가 되고.

3. 아직 개발 중에 있는 것으로 보여, 앞으로 완전체 나올 것 예상됨.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

[2024-04-18]

[2024-04-18]

.jpg)