다운로드 링크 클릭시 백신 제거 기능 작동하고 갠드크랩 랜섬웨어 실행

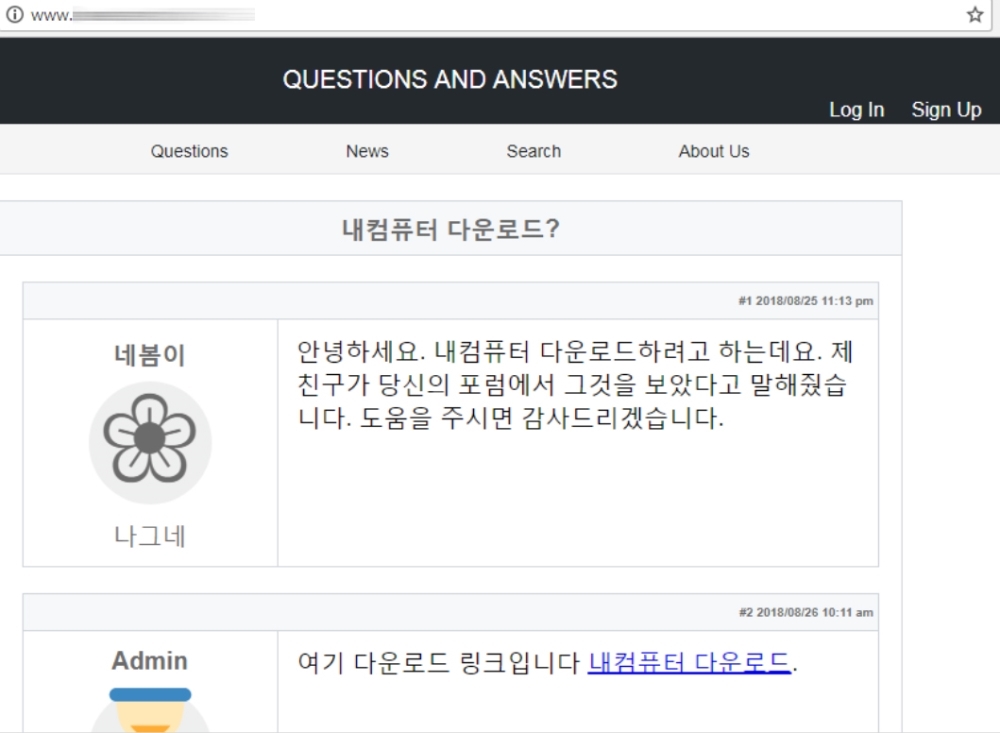

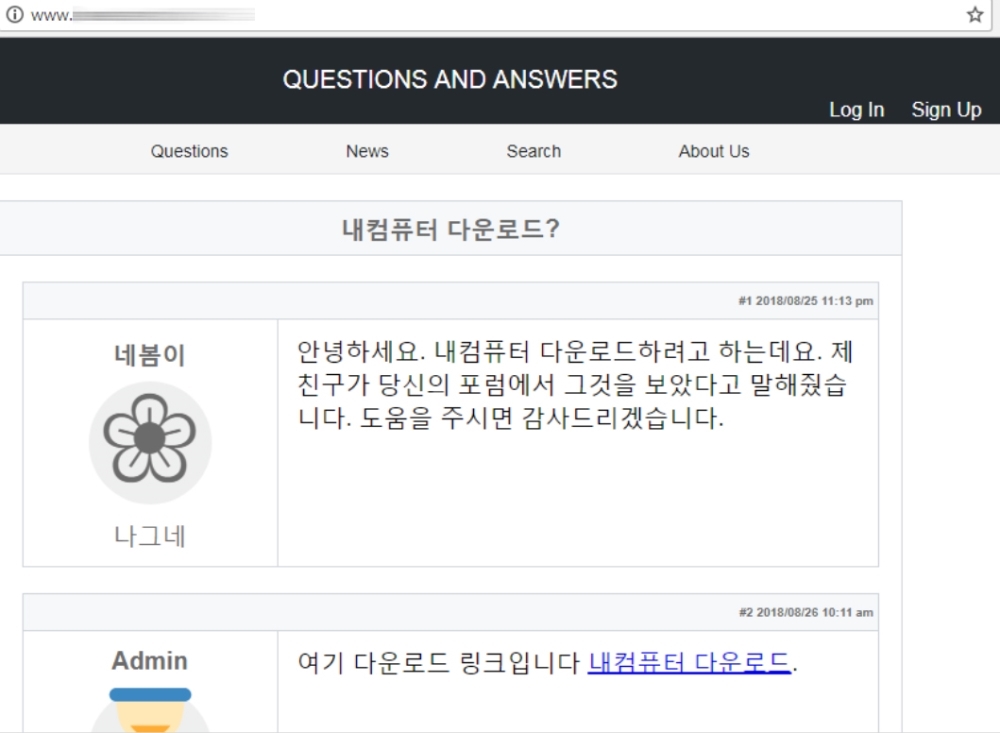

[보안뉴스 김경애 기자] 구글 검색을 통해 안랩의 V3 백신 제거를 유도하는 갠드크랩 랜섬웨어 변형이 발견됐다. 특정 키워드를 갖고 검색을 하면 해커가 올린 블로그 게시글이 보이는데, 노출된 글에는 다운로드 링크가 포함돼 있다. 다운로드 링크를 클릭하면 백신 제거를 유도하고 갠드크랩 랜섬웨어가 실행된다.

위협정보를 공유하는 제로써트 측은 “구글 검색을 통해 갠드크랩 랜섬웨어 유포 형태 변형이 탐지됐다”며 “특정 키워드를 구글 검색창에 입력하면 해커가 올린 게시물이 노출되며, 게시물에는 악성링크가 포함돼 있다. 악성링크를 클릭하면 내부에 코딩된 갠드크랩 악성코드가 실행되는데, 백신 등에 차단될 경우 외부 DLL을 호출해 파일리스(Fileless) 형태로 랜섬웨어가 실행된다”고 밝혔다.

안랩에서도 V3 Lite 백신 제거를 유도하는 갠드크랩을 발견했다고 밝혔다. 안랩 ASEC 측은 “국내로 유포되는 갠드크랩 랜섬웨어의 유포과정을 모니터링하는 중 갠드크랩 유포 스크립트에서 V3 Lite 제품에 대해 제거(Uninstall)를 유도하는 기능을 발견했다”며 “V3 Lite 제품만을 타깃으로 한다”고 분석했다.

유포 스크립트에는 난독화된 자바스크립트가 포함돼 있으며, 복호화된 자바스크립트는 두 가지 방법을 통해 갠드크랩 랜섬웨어를 실행하는 것으로 분석됐다. 첫째는 내부 인코딩된 갠드크랩 실행파일을 사용자 시스템에 생성 및 실행하는 방법이며, 둘째는 파워쉘 스크립트를 이용해 갠드크랩을 다운로드해 실행하는 방법이다.

파워쉘을 이용한 방법으로 다운로드되는 갠드크랩의 경로는 페이스트빈을 통해 특정 형태로 확인됐으며, 갠드크랩 내부 버전은 모두 v4.3으로 확인됐다.

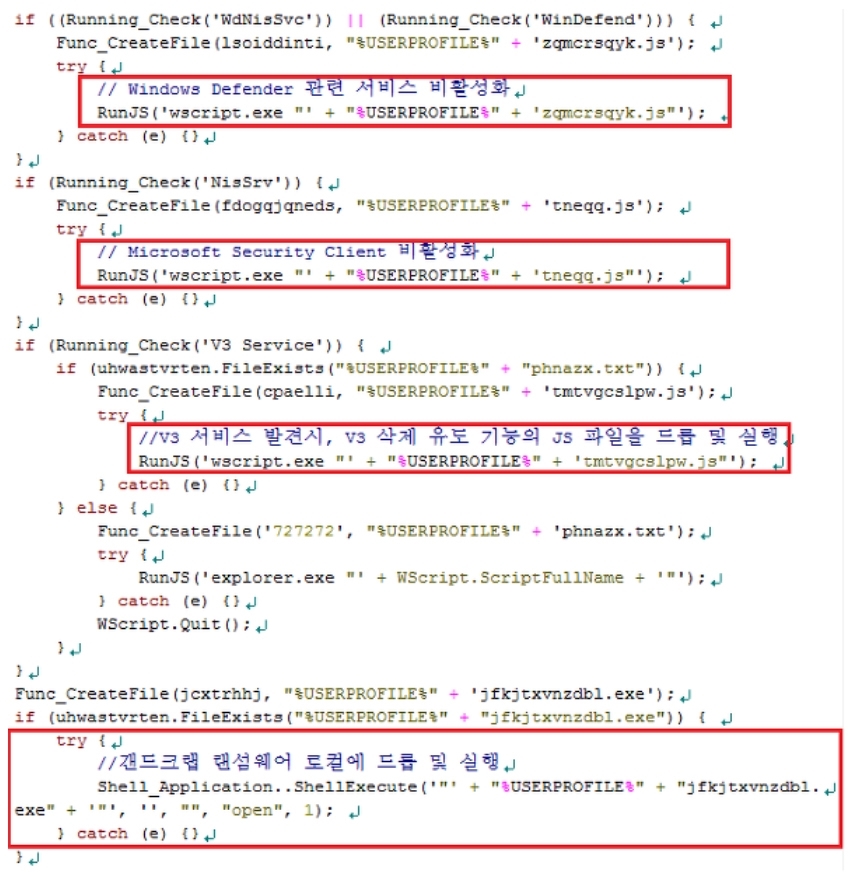

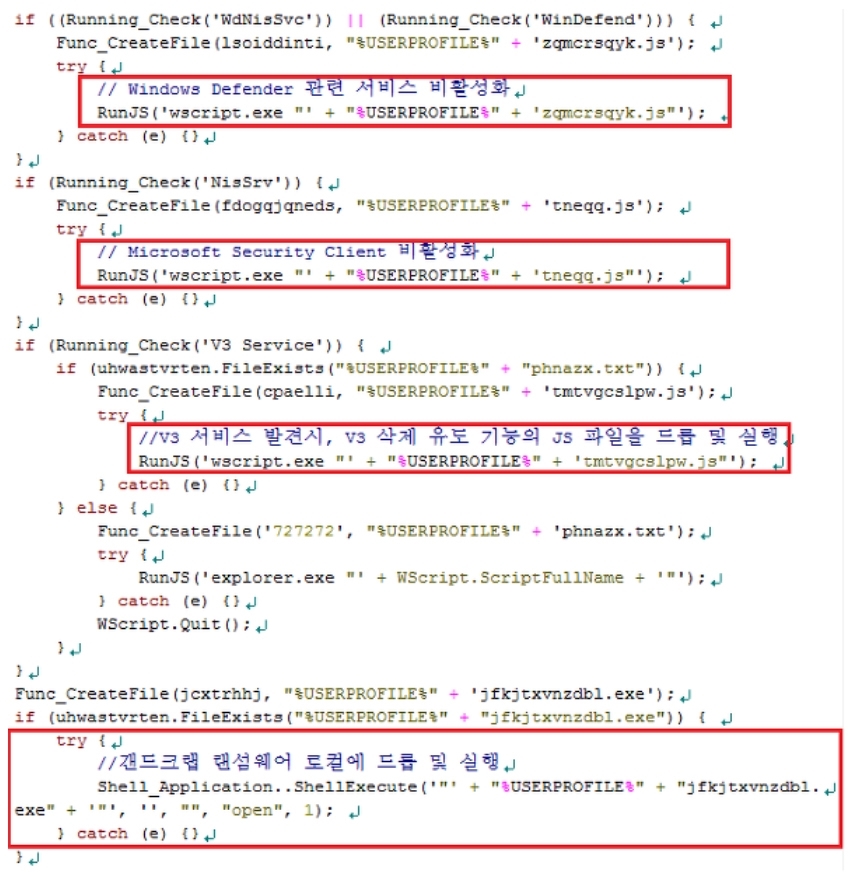

특히, 해당 유포 스크립트에서는 추가로 V3 프로그램 삭제를 유도하는 기능이 발견됐다. 유포 스크립트는 랜섬웨어 실행전 코드를 통해 Windows Defender 서비스를 비활성화하고, V3 삭제를 유도한다. 해당 스크립트는 V3 삭제 유도를 위해 해당 기능이 포함된 ‘tmtvgcslpw.js’를 로컬에 생성하고 실행하는 것으로 분석됐다.

V3 삭제 유도기능이 포함된 자바스크립트는 V3 언인스톨러의 경로를 구한 후, 윈도우 버전에 따라 적합한 실행 방식으로 언인스톨러를 실행한다. 언인스톨러를 실행한 이후 최대 60초까지 V3가 제거됐는지 확인한다. 사용자가 제거 버튼을 60초 이내에 클릭할 경우, 즉시 갠드크랩 랜섬웨어가 실행된다.

이에 대해 안랩 ASEC 측은 “유포스크립트는 정상 문서 및 프로그램 이름으로 위장돼 유포되고 있어 첨부 파일로 전송받은 문서 실행 시 주의할 것”을 당부하며 “현재 안랩 제품에서는 스크립트 파일 및 랜섬웨어를 진단하고, 갠드크랩 랜섬웨어 다운로드에 의한 동작 및 파워쉘을 통한 파일리스 형태 모두 행위차단이 가능하다”고 밝혔다.

[김경애 기자(boan3@boannews.com)]

[보안뉴스 김경애 기자] 구글 검색을 통해 안랩의 V3 백신 제거를 유도하는 갠드크랩 랜섬웨어 변형이 발견됐다. 특정 키워드를 갖고 검색을 하면 해커가 올린 블로그 게시글이 보이는데, 노출된 글에는 다운로드 링크가 포함돼 있다. 다운로드 링크를 클릭하면 백신 제거를 유도하고 갠드크랩 랜섬웨어가 실행된다.

▲구글 검색을 통해 갠드크랩 랜섬웨어 다운로드 링크 화면[이미지=제로써트]

위협정보를 공유하는 제로써트 측은 “구글 검색을 통해 갠드크랩 랜섬웨어 유포 형태 변형이 탐지됐다”며 “특정 키워드를 구글 검색창에 입력하면 해커가 올린 게시물이 노출되며, 게시물에는 악성링크가 포함돼 있다. 악성링크를 클릭하면 내부에 코딩된 갠드크랩 악성코드가 실행되는데, 백신 등에 차단될 경우 외부 DLL을 호출해 파일리스(Fileless) 형태로 랜섬웨어가 실행된다”고 밝혔다.

안랩에서도 V3 Lite 백신 제거를 유도하는 갠드크랩을 발견했다고 밝혔다. 안랩 ASEC 측은 “국내로 유포되는 갠드크랩 랜섬웨어의 유포과정을 모니터링하는 중 갠드크랩 유포 스크립트에서 V3 Lite 제품에 대해 제거(Uninstall)를 유도하는 기능을 발견했다”며 “V3 Lite 제품만을 타깃으로 한다”고 분석했다.

유포 스크립트에는 난독화된 자바스크립트가 포함돼 있으며, 복호화된 자바스크립트는 두 가지 방법을 통해 갠드크랩 랜섬웨어를 실행하는 것으로 분석됐다. 첫째는 내부 인코딩된 갠드크랩 실행파일을 사용자 시스템에 생성 및 실행하는 방법이며, 둘째는 파워쉘 스크립트를 이용해 갠드크랩을 다운로드해 실행하는 방법이다.

파워쉘을 이용한 방법으로 다운로드되는 갠드크랩의 경로는 페이스트빈을 통해 특정 형태로 확인됐으며, 갠드크랩 내부 버전은 모두 v4.3으로 확인됐다.

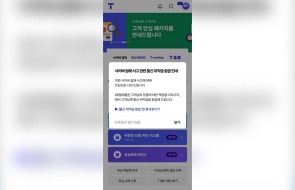

▲V3 Lite 백신 제거를 유도하는 갠드크랩 분석 화면[이미지=안랩]

특히, 해당 유포 스크립트에서는 추가로 V3 프로그램 삭제를 유도하는 기능이 발견됐다. 유포 스크립트는 랜섬웨어 실행전 코드를 통해 Windows Defender 서비스를 비활성화하고, V3 삭제를 유도한다. 해당 스크립트는 V3 삭제 유도를 위해 해당 기능이 포함된 ‘tmtvgcslpw.js’를 로컬에 생성하고 실행하는 것으로 분석됐다.

V3 삭제 유도기능이 포함된 자바스크립트는 V3 언인스톨러의 경로를 구한 후, 윈도우 버전에 따라 적합한 실행 방식으로 언인스톨러를 실행한다. 언인스톨러를 실행한 이후 최대 60초까지 V3가 제거됐는지 확인한다. 사용자가 제거 버튼을 60초 이내에 클릭할 경우, 즉시 갠드크랩 랜섬웨어가 실행된다.

이에 대해 안랩 ASEC 측은 “유포스크립트는 정상 문서 및 프로그램 이름으로 위장돼 유포되고 있어 첨부 파일로 전송받은 문서 실행 시 주의할 것”을 당부하며 “현재 안랩 제품에서는 스크립트 파일 및 랜섬웨어를 진단하고, 갠드크랩 랜섬웨어 다운로드에 의한 동작 및 파워쉘을 통한 파일리스 형태 모두 행위차단이 가능하다”고 밝혔다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

TH.jpg)

김경애기자 기사보기

김경애기자 기사보기

[2025-04-07]

[2025-04-07]