영국, 미국, 러시아, 스페인 등의 정부 기관을 염탐하며 정보 수집

여러 산업들 다발적으로 노려가며 피싱 공격도 동시에 전행

[보안뉴스 문가용 기자] 파키스탄에서 활동하는 것으로 보이는 해킹 그룹이 ‘사이버 범죄’와 ‘사이버전 부대’의 경계선에서 왔다 갔다 하고 있는 모습을 보이기 시작했다. 두 가지 활동 모두에서 같은 악성 인프라를 활용하고 있으며, 영국, 미국, 러시아, 스페인의 정부 기관들을 주로 노리고 있다고 한다.

이 단체는 고르곤 그룹(Gorgon Group)인데, 보안 업체 팔로알토 네트웍스(Palo Alto Networks)에서 붙인 이름이다. 팔로알토는 고르곤을 계속해서 추적해왔는데, “최소 5개 유닛으로 구성되어 있다”고 설명한다. 이 유닛은 개인 단위인 것으로 보인다. 고르곤 그룹 내에는 서바트(Subaat)라는 그룹도 포함되어 있는데, 이는 2017년 미국 정부 기관들을 대상으로 피싱 캠페인을 벌여 콰사르RAT(QuasarRAT)을 퍼트린 바 있다. 크림슨 다운로더(Crimson Downloader)를 활용하며, CVE-2012-0158을 익스플로잇 한 것으로 밝혀지기도 했다.

지난 8월 2일 팔로알토는 블로그 포스팅을 통해 고르곤 그룹이 전 세계적인 규모의 새로운 공격을 실시하기 시작했다고 발표했다. 공격이 시작된 시점은 2018년 초반부터인 것으로 보인다고도 말했다. 팔로알토에 따르면 악성 워드 문서를 첨부한 스피어피싱 이메일 공격을 실시하고 있으며, 원격 코드 실행 취약점인 CVE-2017-0199를 익스플로잇 한다고 한다.

이메일이나 첨부파일 모두 파키스탄의 군부대 장교나 요원이 보낸 것처럼 작성되어 있다. 제목에는 “ISIS, 아프간에 폭탄 공격”이라든가 “파키스탄의 Sukhoi-35 전투기, 러시아로부터 매각”과 같은 정치 및 군 관련 뉴스 제목이 들어가 있다. 이번 캠페인을 통해 최종적으로 전달되는 페이로드는 주로 원격 접근 툴로, 나노코어RAT(NanoCoreRAT), 콰사르RAT, NJRAT 등이다.

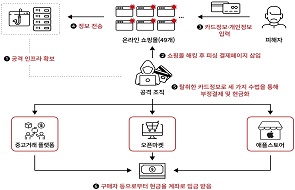

여기까지 보면 고르곤 그룹은 사이버전 공격을 행사하는 것으로 보인다. 그런데 고르곤은 보다 표적화가 덜 된 스팸 캠페인을 펼치고도 있다. 퍼지고 있는 곳은 광범위한 산업군이며, 주로 주문서나 SWIFT 은행 메시지 서비스와 관련된 내용의 이메일이 무작위로 살포되고 있는 중이다. 이 공격을 통해 배포되는 페이로드는 NJRAT, 리벤지RAT(RevengeRAT), 로키봇(LokiBot), 렘코스RAT(RemcosRAT), 나노코어RAT이다.

팔로알토는 “고르곤 그룹이 다양한 가짜 문서를 사용해 피싱 이메일 공격을 실시하고 있다”고 설명하며, “두 가지 공격 모두에서 발견되는 공통점은 기술적으로 그리 뛰어난 면모를 보이고 있지 않다는 것”이라고 밝혔다. “하지만 분명 효과가 있음을 부정할 수는 없습니다.”

그 외에도 고르곤의 사이버 범죄 및 사이버전 활동에는 공통점이 존재한다. 팔로알토는 “비틀리(Bitly) 단축 URL 서비스를 사용한다는 것”을 꼽는다. “2월 중순부터 8월 2일까지 이들은 13만 2800번이 넘는 비틀리 클릭을 유도했습니다.” 또 다른 공통점으로는 멀웨어 페이로드와 C&C 인프라가 있다.

팔로알토는 고르곤의 일당 한 명을 지목하기도 했다. 이 인물은 fudpage라는 이름으로 활동하고 있으며, 악성 MS 워드를 만든 장본인이라고 팔로알토는 설명한다. 팔로알토는 이 인물이 등록한 도메인을 통해 WHOIS 정보를 열람했고, 파키스탄에 있는 한 주소를 확보하는 데에도 성공했다.

이런 식의 추적을 통해 도메인 주소 두 개를 추가적으로 확보한 팔로알토는 “아무래도 fudpage 자체는 호스팅 및 RDP 세션, 가짜 문서를 거래하는 암시장의 이름인 것처럼 보이며, 저희가 발견한 인물은 그 시장의 관리자나 구성원으로 보인다”고 설명했다.

3줄 요약

1. 고르곤 그룹, 다른 나라 정부기관에 대한 스파잉도 하고 여러 산업을 노리는 피싱 공격도 하고.

2. MS 악성 문건 통한 피싱 공격이 주요 수법.

3. fudpage라는 이름으로 활동하는 자의 흔적 발견. 악성 아이템 거래하는 암시장의 일원인 듯 보임.

[국제부 문가용 기자(globoan@boannews.com)]

여러 산업들 다발적으로 노려가며 피싱 공격도 동시에 전행

[보안뉴스 문가용 기자] 파키스탄에서 활동하는 것으로 보이는 해킹 그룹이 ‘사이버 범죄’와 ‘사이버전 부대’의 경계선에서 왔다 갔다 하고 있는 모습을 보이기 시작했다. 두 가지 활동 모두에서 같은 악성 인프라를 활용하고 있으며, 영국, 미국, 러시아, 스페인의 정부 기관들을 주로 노리고 있다고 한다.

[이미지 = iclickart]

이 단체는 고르곤 그룹(Gorgon Group)인데, 보안 업체 팔로알토 네트웍스(Palo Alto Networks)에서 붙인 이름이다. 팔로알토는 고르곤을 계속해서 추적해왔는데, “최소 5개 유닛으로 구성되어 있다”고 설명한다. 이 유닛은 개인 단위인 것으로 보인다. 고르곤 그룹 내에는 서바트(Subaat)라는 그룹도 포함되어 있는데, 이는 2017년 미국 정부 기관들을 대상으로 피싱 캠페인을 벌여 콰사르RAT(QuasarRAT)을 퍼트린 바 있다. 크림슨 다운로더(Crimson Downloader)를 활용하며, CVE-2012-0158을 익스플로잇 한 것으로 밝혀지기도 했다.

지난 8월 2일 팔로알토는 블로그 포스팅을 통해 고르곤 그룹이 전 세계적인 규모의 새로운 공격을 실시하기 시작했다고 발표했다. 공격이 시작된 시점은 2018년 초반부터인 것으로 보인다고도 말했다. 팔로알토에 따르면 악성 워드 문서를 첨부한 스피어피싱 이메일 공격을 실시하고 있으며, 원격 코드 실행 취약점인 CVE-2017-0199를 익스플로잇 한다고 한다.

이메일이나 첨부파일 모두 파키스탄의 군부대 장교나 요원이 보낸 것처럼 작성되어 있다. 제목에는 “ISIS, 아프간에 폭탄 공격”이라든가 “파키스탄의 Sukhoi-35 전투기, 러시아로부터 매각”과 같은 정치 및 군 관련 뉴스 제목이 들어가 있다. 이번 캠페인을 통해 최종적으로 전달되는 페이로드는 주로 원격 접근 툴로, 나노코어RAT(NanoCoreRAT), 콰사르RAT, NJRAT 등이다.

여기까지 보면 고르곤 그룹은 사이버전 공격을 행사하는 것으로 보인다. 그런데 고르곤은 보다 표적화가 덜 된 스팸 캠페인을 펼치고도 있다. 퍼지고 있는 곳은 광범위한 산업군이며, 주로 주문서나 SWIFT 은행 메시지 서비스와 관련된 내용의 이메일이 무작위로 살포되고 있는 중이다. 이 공격을 통해 배포되는 페이로드는 NJRAT, 리벤지RAT(RevengeRAT), 로키봇(LokiBot), 렘코스RAT(RemcosRAT), 나노코어RAT이다.

팔로알토는 “고르곤 그룹이 다양한 가짜 문서를 사용해 피싱 이메일 공격을 실시하고 있다”고 설명하며, “두 가지 공격 모두에서 발견되는 공통점은 기술적으로 그리 뛰어난 면모를 보이고 있지 않다는 것”이라고 밝혔다. “하지만 분명 효과가 있음을 부정할 수는 없습니다.”

그 외에도 고르곤의 사이버 범죄 및 사이버전 활동에는 공통점이 존재한다. 팔로알토는 “비틀리(Bitly) 단축 URL 서비스를 사용한다는 것”을 꼽는다. “2월 중순부터 8월 2일까지 이들은 13만 2800번이 넘는 비틀리 클릭을 유도했습니다.” 또 다른 공통점으로는 멀웨어 페이로드와 C&C 인프라가 있다.

팔로알토는 고르곤의 일당 한 명을 지목하기도 했다. 이 인물은 fudpage라는 이름으로 활동하고 있으며, 악성 MS 워드를 만든 장본인이라고 팔로알토는 설명한다. 팔로알토는 이 인물이 등록한 도메인을 통해 WHOIS 정보를 열람했고, 파키스탄에 있는 한 주소를 확보하는 데에도 성공했다.

이런 식의 추적을 통해 도메인 주소 두 개를 추가적으로 확보한 팔로알토는 “아무래도 fudpage 자체는 호스팅 및 RDP 세션, 가짜 문서를 거래하는 암시장의 이름인 것처럼 보이며, 저희가 발견한 인물은 그 시장의 관리자나 구성원으로 보인다”고 설명했다.

3줄 요약

1. 고르곤 그룹, 다른 나라 정부기관에 대한 스파잉도 하고 여러 산업을 노리는 피싱 공격도 하고.

2. MS 악성 문건 통한 피싱 공격이 주요 수법.

3. fudpage라는 이름으로 활동하는 자의 흔적 발견. 악성 아이템 거래하는 암시장의 일원인 듯 보임.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

_m.jpg)

문가용기자 기사보기

문가용기자 기사보기

[2024-04-24]

[2024-04-24]

.jpg)