삼성 이탈리아 서비스 센터 노린 스피어피싱 메일 발견

공격자, ‘QRS not authorized.xlsx’ 악성파일 첨부해 감염 유도...지난 4~7월까지 감시

지난 3월 삼성 러시아 서비스 센터 공격과 유사...동일범 소행 가능성 제기

[보안뉴스 김경애 기자] 삼성 이탈리아 서비스 센터를 타깃으로 한 사이버공격이 포착됐다. 이보다 앞서 유사한 공격이 지난 3월말경 삼성전자 러시아 서비스 센터에서도 발생했다. 이에 따라 동일범 소행으로 의심되고 있다. 특히, 산업기술 탈취를 노린 계획된 사이버공격 캠페인이란 의견도 제기되고 있어 이목이 집중되고 있다.

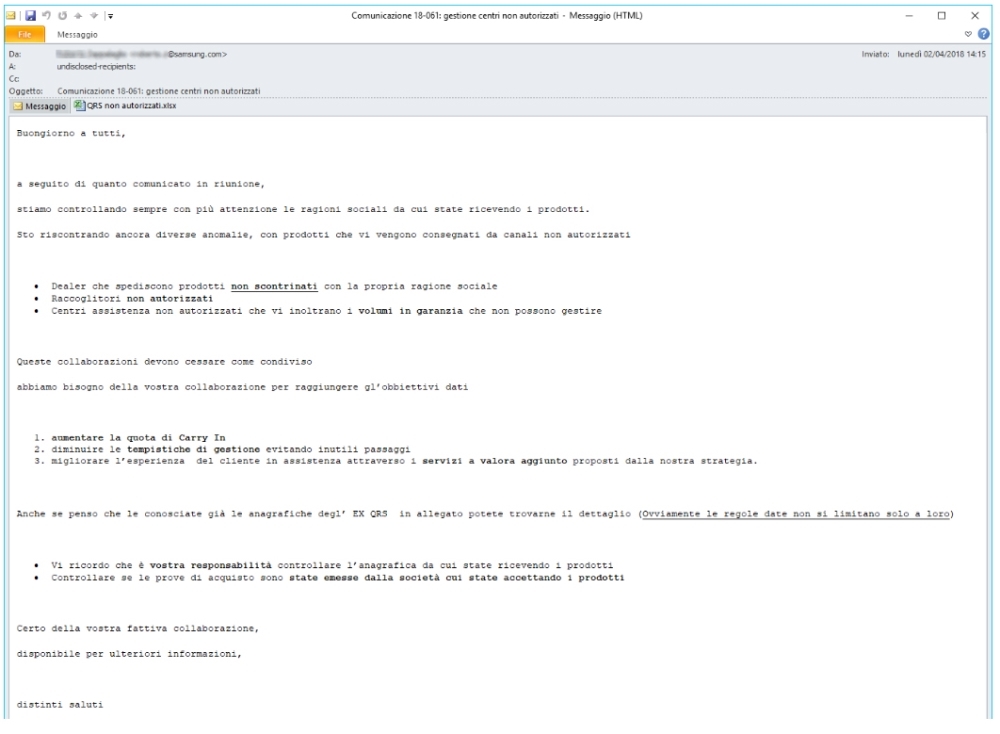

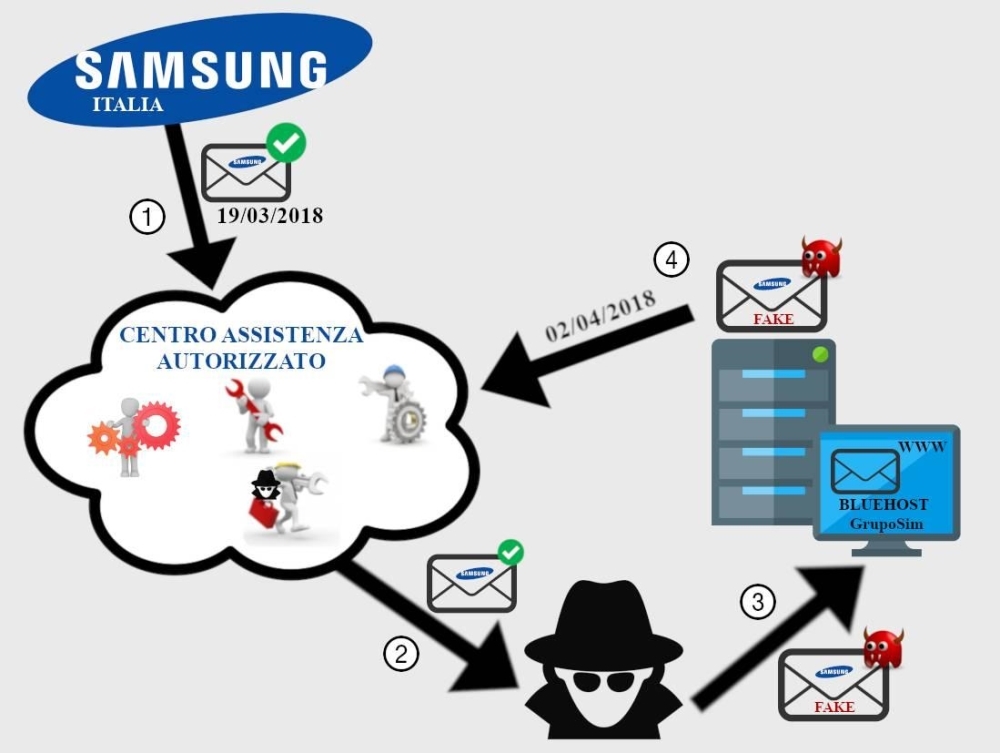

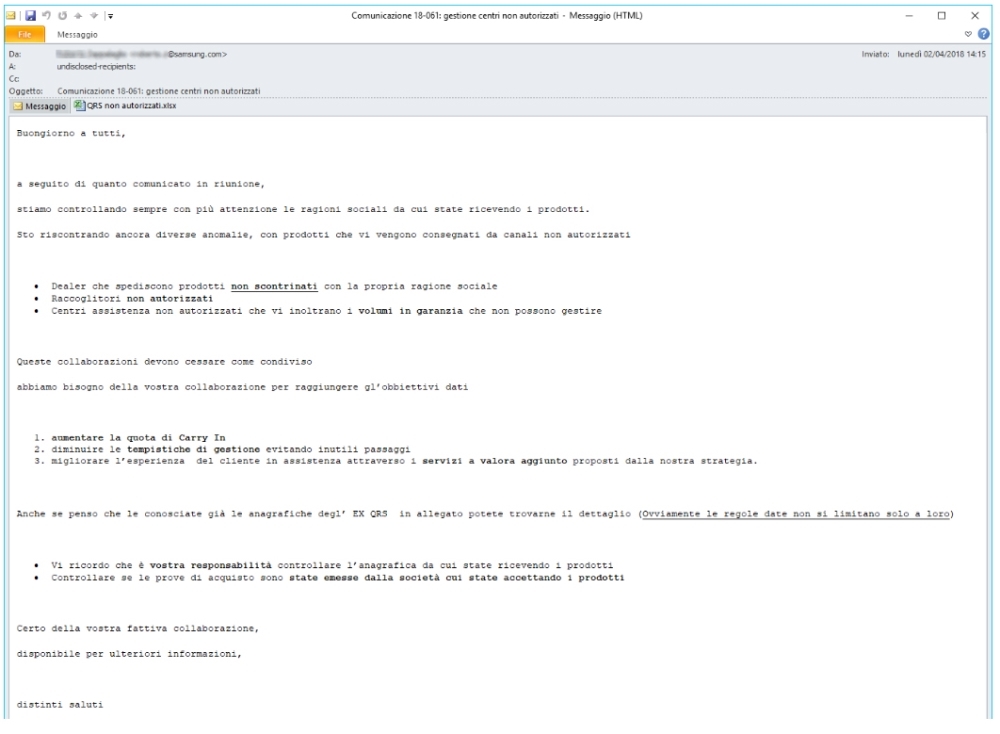

지난 6월 27일 이탈리아 보안업체 TG소프트(https://www.tgsoft.it)는 홈페이지 분석보고서를 통해 “삼성 이탈리아 서비스 센터에서 스피어피싱 메일이 발견됐다”며, “이메일은 2014년 4월 2일 GrupoSim(Bluehost 제공 업체)의 웹 메일을 통해 삼성 이탈리아 서비스 센터로 전송됐다. 스피어피싱 메일 본문은 이탈리어 언어로 돼 있으며, ‘QRS not authorized.xlsx’ 악성 엑셀 파일이 첨부돼 있다”고 밝혔다.

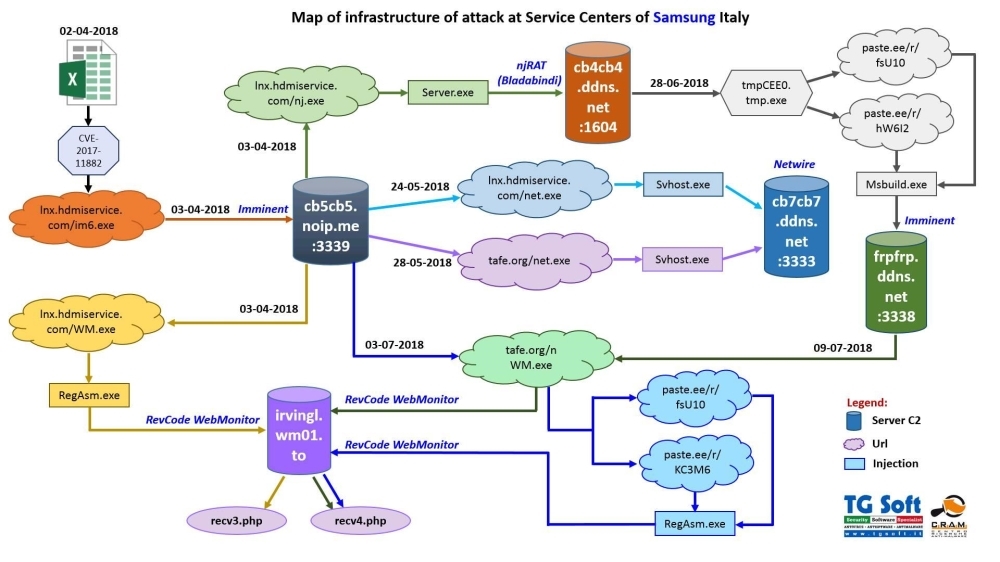

이에 대해 디지털포렌식 전문업체 플레인비트의 김진국 대표는 “해당 파일은 CVE-2017-11882 취약점을 악용해 악성코드를 다운받아 실행한다”며, “해당 악성파일이 실행되면 악성코드가 다운로드되며, 내부적으로 여러 절차를 거쳐 RAT 도구 형태로 실행된다. RAT는 원격 관리 도구로 원격에서 파일 탐색, 컴퓨터 데이터 수집, 원격 접속, 카메라 감시, 명령 실행, 레지스트리 편집 등 공격을 위한 모든 기능이 가능하다”고 설명했다.

또한, 공공기관의 한 보안담당자는 “사용된 CVE-2017-11882 취약점은 Microsoft Office 메모리 손상 취약점으로, 수식 편집기로 이동해 모든 버전의 마이크로 오피스(Microsoft Office)에서 작업할 수 있다”며, “공격그룹은 ‘QRS unauthorized.xlsx’ 문서를 수정해 감염된 OLE 객체를 악의적으로 삽입했다”고 말했다.

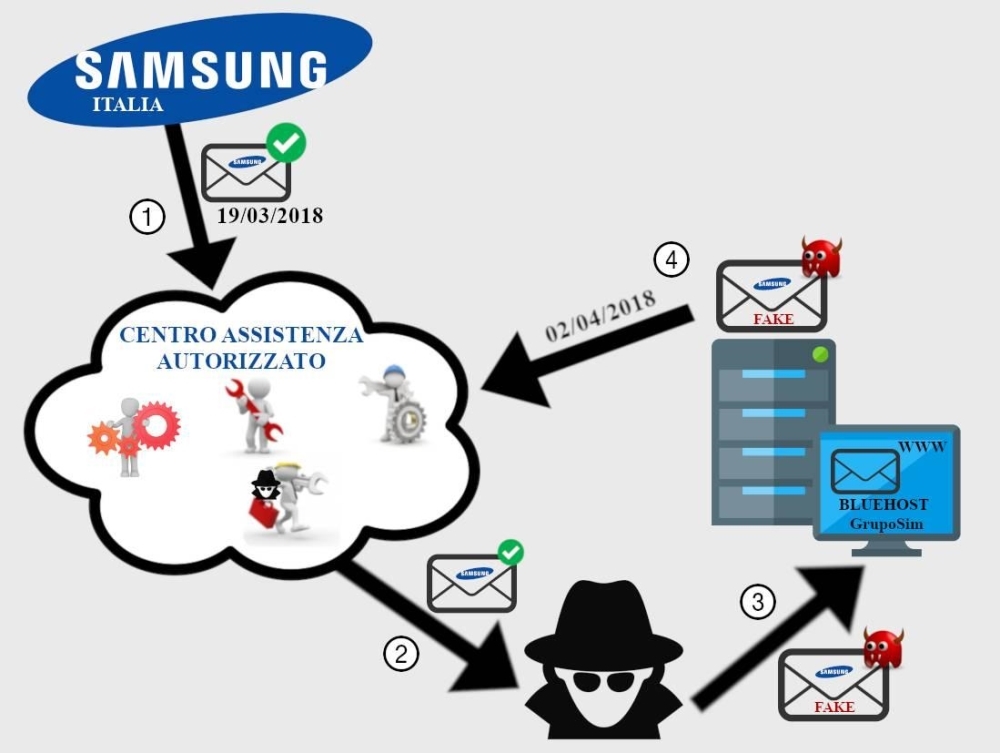

그는 “분석보고서를 보면, 삼성이 지사로 보낸 내부메일을 공격자가 미상의 경로로 취득했으며, 메일 내용을 토대로 악성메일을 만들어 삼성 이탈리아로 보냈다. 해당 악성 메일을 통해 원격관리도구(RAT)가 실행됐다”고 말했다.

공격자는 삼성 이탈리아 서비스 센터에 침투해 2018년 4월 초부터 7월까지 원격 감시하며, 삼성 메일을 따로 필터링했다. 이에 대해 TG소프트는 최초 침투일 2018년 3월 19일로 추정하며 “삼성은 공인 서비스 센터에 ‘통신 18-061 : 허가받지 않은 센터 관리’라는 통신문을 발송한다. 이 센터들 중 하나가 감시 받고 18-061 통신을 수신 한 전자 메일 신임장이 공격 주체에 의해 도난당한 것 같다”고 추정했다. 즉, 3월 19일 발송된 삼성 메일을 정교하게 수정해 악성코드를 심어 4월 2일 재발송해 공격했다는 것이다.

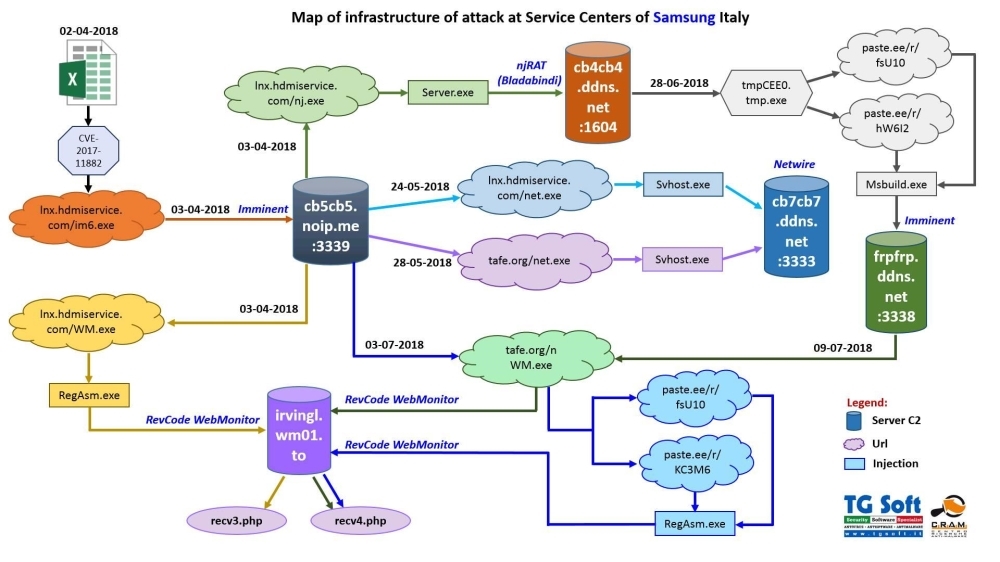

이외에도 발견된 악성코드에는 음성녹음부터 백도어, 키로그 등 다양한 악성기능이 있으며, 공격자는 분석 가독성을 떨어트리기 위해 정상 시스템 프로세스와 유사한 이름인 svhost.exe 파일로 만들었다.

이번 공격과 유사한 공격이 이미 지난 3월말경 삼성 러시아 서비스 센터에서 발견된 적이 있었다. 당시 발견된 스피어피싱 메일은 러시아어로 작성됐으며, 엑셀문서가 첨부돼 있었다. 이 엑셀문서는 ‘MTI MM Group’라는 이집트 회사를 도용하고 있으며, 삼성과 연결된 것으로 분석됐다. 이는 동일 공격 그룹 소행 가능성을 시사하는 대목이다.

또한, 명령 및 제어서버는 noip.me 또는 ddns.net과 같은 서비스를 사용하는데, 이 서비스는 VPN 정보가 전송되는 PC와 실제 IP 주소를 식별하지 못하도록 했다. 또한, 명령제어 서버(C&C)는 몇 년전 이전 공격에서 사용된 바 있다.

이번 사건에 대해 극동대학교 박원형 교수는 “악성코드에 중국어가 발견된 점에 미뤄 볼 때 중국 해커가 중국산 악성코드 활용했을 가능성이 있다”며 “스피어피싱의 헤더파일을 보면 맥시코에서 보낸 것으로 돼 있는데, 맥시코 회사 역시 경유지로 악용되며 도용된 것으로 보인다. 전형적인 타깃 공격 유형인 APT 공격으로 산업기술 탈취를 노린 공격”으로 예상했다. 특히, 삼성 서비스 센터를 노린 것을 보면 최종 목표는 따로 있을 것이라며 공격자가 큰 사건을 일으키기 전 테스트로 진행한 파일럿 공격일 가능성이 있다고 덧붙였다.

[김경애 기자(boan3@boannews.com)]

공격자, ‘QRS not authorized.xlsx’ 악성파일 첨부해 감염 유도...지난 4~7월까지 감시

지난 3월 삼성 러시아 서비스 센터 공격과 유사...동일범 소행 가능성 제기

[보안뉴스 김경애 기자] 삼성 이탈리아 서비스 센터를 타깃으로 한 사이버공격이 포착됐다. 이보다 앞서 유사한 공격이 지난 3월말경 삼성전자 러시아 서비스 센터에서도 발생했다. 이에 따라 동일범 소행으로 의심되고 있다. 특히, 산업기술 탈취를 노린 계획된 사이버공격 캠페인이란 의견도 제기되고 있어 이목이 집중되고 있다.

[이미지=TG Soft 홈페이지]

지난 6월 27일 이탈리아 보안업체 TG소프트(https://www.tgsoft.it)는 홈페이지 분석보고서를 통해 “삼성 이탈리아 서비스 센터에서 스피어피싱 메일이 발견됐다”며, “이메일은 2014년 4월 2일 GrupoSim(Bluehost 제공 업체)의 웹 메일을 통해 삼성 이탈리아 서비스 센터로 전송됐다. 스피어피싱 메일 본문은 이탈리어 언어로 돼 있으며, ‘QRS not authorized.xlsx’ 악성 엑셀 파일이 첨부돼 있다”고 밝혔다.

이에 대해 디지털포렌식 전문업체 플레인비트의 김진국 대표는 “해당 파일은 CVE-2017-11882 취약점을 악용해 악성코드를 다운받아 실행한다”며, “해당 악성파일이 실행되면 악성코드가 다운로드되며, 내부적으로 여러 절차를 거쳐 RAT 도구 형태로 실행된다. RAT는 원격 관리 도구로 원격에서 파일 탐색, 컴퓨터 데이터 수집, 원격 접속, 카메라 감시, 명령 실행, 레지스트리 편집 등 공격을 위한 모든 기능이 가능하다”고 설명했다.

또한, 공공기관의 한 보안담당자는 “사용된 CVE-2017-11882 취약점은 Microsoft Office 메모리 손상 취약점으로, 수식 편집기로 이동해 모든 버전의 마이크로 오피스(Microsoft Office)에서 작업할 수 있다”며, “공격그룹은 ‘QRS unauthorized.xlsx’ 문서를 수정해 감염된 OLE 객체를 악의적으로 삽입했다”고 말했다.

그는 “분석보고서를 보면, 삼성이 지사로 보낸 내부메일을 공격자가 미상의 경로로 취득했으며, 메일 내용을 토대로 악성메일을 만들어 삼성 이탈리아로 보냈다. 해당 악성 메일을 통해 원격관리도구(RAT)가 실행됐다”고 말했다.

공격자는 삼성 이탈리아 서비스 센터에 침투해 2018년 4월 초부터 7월까지 원격 감시하며, 삼성 메일을 따로 필터링했다. 이에 대해 TG소프트는 최초 침투일 2018년 3월 19일로 추정하며 “삼성은 공인 서비스 센터에 ‘통신 18-061 : 허가받지 않은 센터 관리’라는 통신문을 발송한다. 이 센터들 중 하나가 감시 받고 18-061 통신을 수신 한 전자 메일 신임장이 공격 주체에 의해 도난당한 것 같다”고 추정했다. 즉, 3월 19일 발송된 삼성 메일을 정교하게 수정해 악성코드를 심어 4월 2일 재발송해 공격했다는 것이다.

이외에도 발견된 악성코드에는 음성녹음부터 백도어, 키로그 등 다양한 악성기능이 있으며, 공격자는 분석 가독성을 떨어트리기 위해 정상 시스템 프로세스와 유사한 이름인 svhost.exe 파일로 만들었다.

[이미지=TG Soft 홈페이지]

이번 공격과 유사한 공격이 이미 지난 3월말경 삼성 러시아 서비스 센터에서 발견된 적이 있었다. 당시 발견된 스피어피싱 메일은 러시아어로 작성됐으며, 엑셀문서가 첨부돼 있었다. 이 엑셀문서는 ‘MTI MM Group’라는 이집트 회사를 도용하고 있으며, 삼성과 연결된 것으로 분석됐다. 이는 동일 공격 그룹 소행 가능성을 시사하는 대목이다.

또한, 명령 및 제어서버는 noip.me 또는 ddns.net과 같은 서비스를 사용하는데, 이 서비스는 VPN 정보가 전송되는 PC와 실제 IP 주소를 식별하지 못하도록 했다. 또한, 명령제어 서버(C&C)는 몇 년전 이전 공격에서 사용된 바 있다.

[이미지=TG Soft 홈페이지]

이번 사건에 대해 극동대학교 박원형 교수는 “악성코드에 중국어가 발견된 점에 미뤄 볼 때 중국 해커가 중국산 악성코드 활용했을 가능성이 있다”며 “스피어피싱의 헤더파일을 보면 맥시코에서 보낸 것으로 돼 있는데, 맥시코 회사 역시 경유지로 악용되며 도용된 것으로 보인다. 전형적인 타깃 공격 유형인 APT 공격으로 산업기술 탈취를 노린 공격”으로 예상했다. 특히, 삼성 서비스 센터를 노린 것을 보면 최종 목표는 따로 있을 것이라며 공격자가 큰 사건을 일으키기 전 테스트로 진행한 파일럿 공격일 가능성이 있다고 덧붙였다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

TH.jpg)

김경애기자 기사보기

김경애기자 기사보기

[2025-04-07]

[2025-04-07]