고스톱 등 국내 사행성 게임 이용자 타깃으로 악성코드 제작 및 유포

게임 머니, 불법 환전상 등 다양한 경로 통해 현금으로 바꿀 수 있어 공격

7.7디도스부터 3.20사이버테러, 여행사 해킹까지...국가 지원 해커 그룹 소행

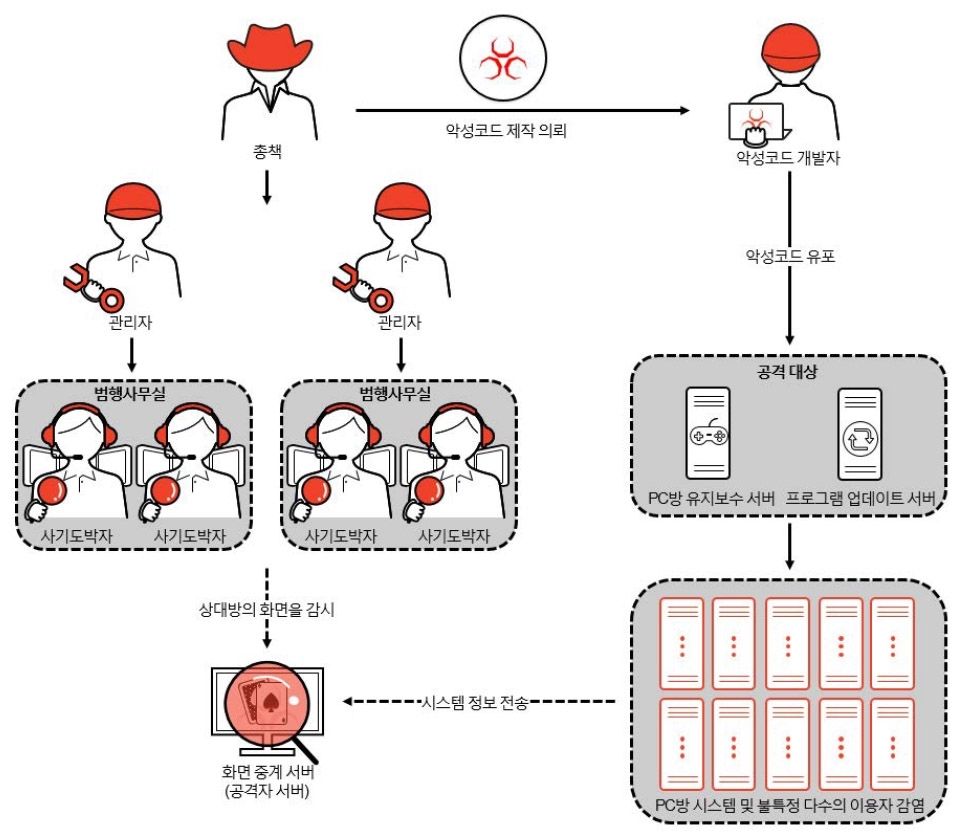

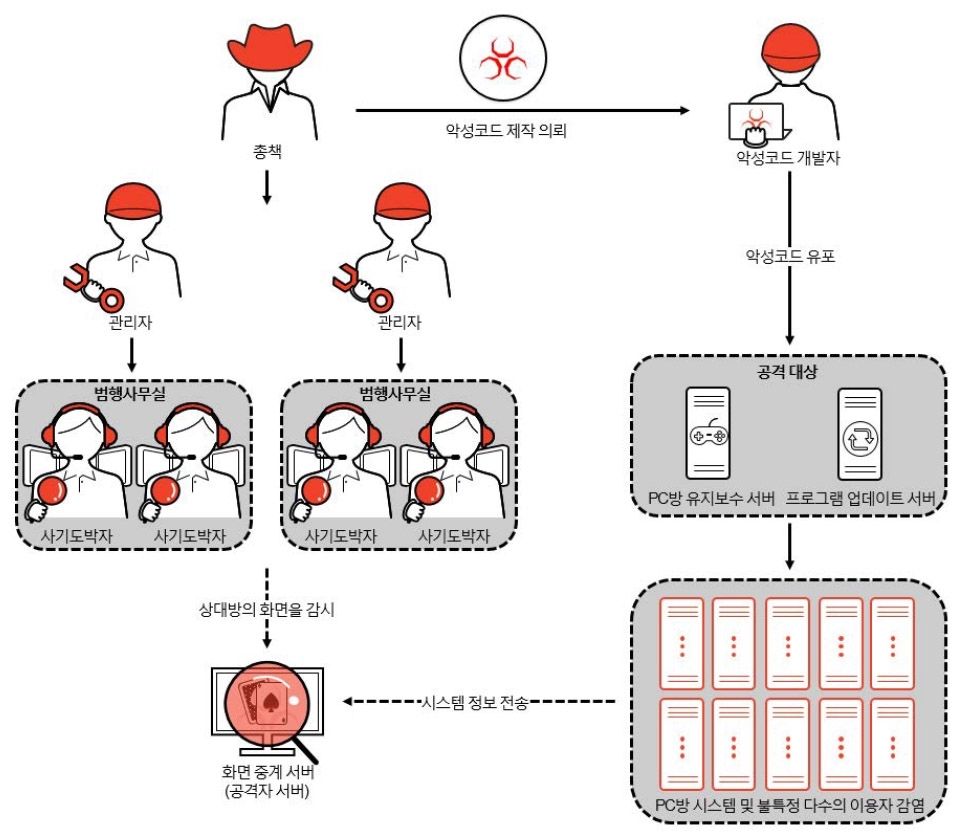

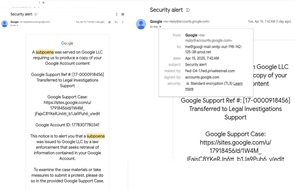

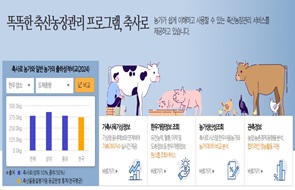

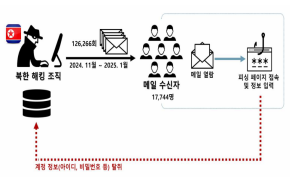

[보안뉴스 김경애 기자] 국가 지원을 받는 특정 해커그룹이 고스톱 등 국내 사행성 게임 이용자를 타깃으로 공격을 시도한 정황이 포착됐다. 해당 그룹은 총책, 관리자, 사기 도박자, 악성코드 개발자로 구성해 지난 2016년 10월부터 2017년 8월까지 약 11개월 동안 게임 정보를 탈취하는 악성코드를 제작하고 유포했다.

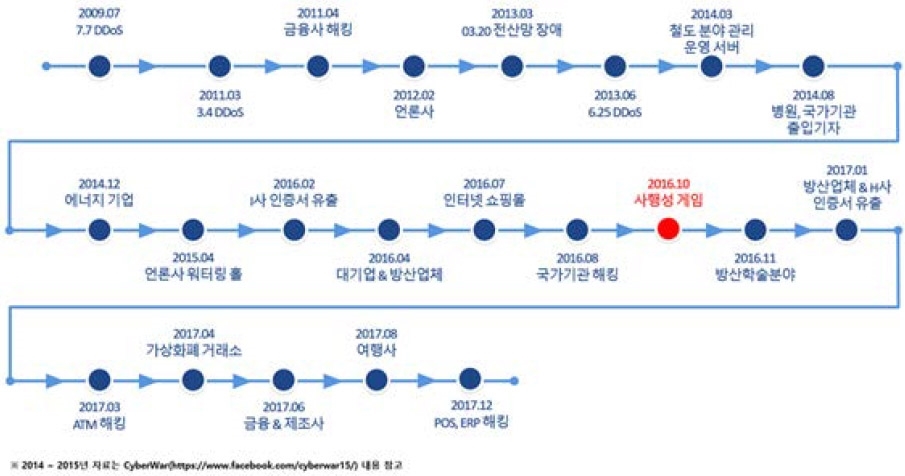

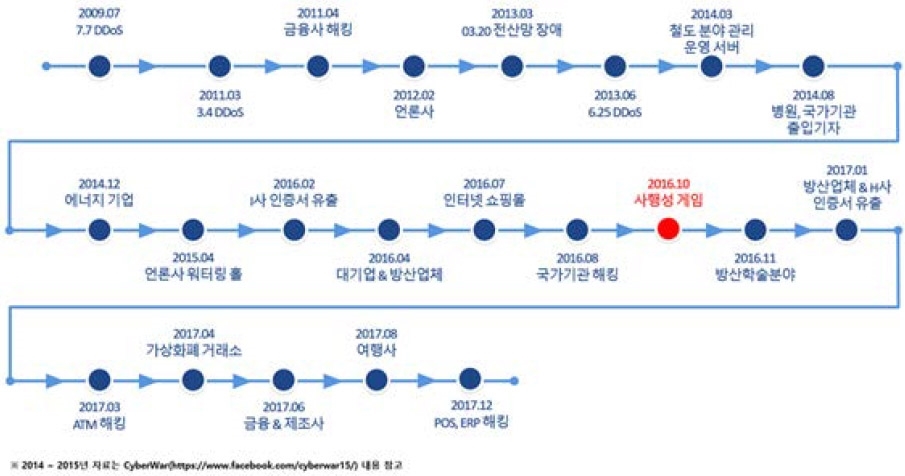

이렇듯 국가 지원 해커그룹이 온라인 게임 해킹에 나서는 이유는 게임을 통해 벌어들인 게임 머니는 불법 환전상 등 다양한 경로를 통해 현금으로 바꿀 수 있기 때문이다. 특히, 이들 그룹은 2009년 7.7디도스 공격, 2011년 3.4디도스 공격, 2013년 3.20사이버테러, 2016년 2월 인증서 유출, 2016년 4월 대기업 및 방산업체 공격, 2016년 7월 인터넷 쇼핑몰 해킹, 2016년 8월 국가기관 해킹 등을 저지른 해커 그룹으로 알려졌다.

사행성 게임 이용자를 노린 그룹을 ‘오퍼레이션 레드 갬블러(Operation Red Gambler)’로 명명한 안랩의 시큐리티대응센터(ASEC)는 “공격 그룹이 제작한 악성코드는 2016년 10월 최초로 발견됐다”며 “최초 공격 대상은 유틸리티 프로그램을 이용하는 불특정 다수의 사용자로, 같은 해 12월까지 유틸리티 프로그램의 공식 웹사이트를 통해 악성코드를 유포했다. 각 공격은 유틸리티 프로그램에 따라 기간을 두고 진행됐다”고 분석했다.

이들은 2017년 1월, PC방을 새로운 공격 대상으로 삼았으며, 전년도 불특정 다수를 대상으로 한 공격의 효과가 미비했기 때문에 소수의 관리 서버를 통해 다수의 클라이언트 제어가 가능한 PC방으로 공격 대상을 변경한 것으로 보인다.

공격 그룹은 효과적인 공격을 위해 유틸리티 소프트웨어 설치 파일을 변조하거나 PC방 관리 프로그램을 조작하는 형태로 악성코드를 유포했으며, 다운로드 게시판에 업로드된 설치 파일 또는 다운로드 링크를 변조하는 공격 방식을 이용했다.

유틸리티 소프트웨어 설치 파일 변조

유틸리티 소프트웨어를 통한 공격 활동은 2016년 10월부터 발견됐으며, 공격의 진원지는 유틸리티 소프트웨어의 공식 홈페이지로 확인됐다. 공격 그룹은 다운로드 게시판에 업로드된 설치 파일 또는 다운로드 링크를 변조하는 공격 방식을 이용했다.

공격 그룹은 가상 사설망(VPN) 서비스를 제공하는 프로그램부터 원격제어 프로그램, 시스템 최적화 프로그램까지 다양한 종류의 유틸리티 소프트웨어를 공격 대상으로 삼았다.

공격 대상을 속이기 위해 악성코드와 설치 파일을 결합해 변조된 설치 파일을 만들었는데,첫 번째는 공식 홈페이지의 정상 설치 파일을 변조된 설치 파일로 바꿔치기하는 방법이며, 두 번째는 공식 홈페이지의 다운로드 링크 주소를 변조된 설치 파일이 업로드된 공격자 서버 주소로 변조하는 방법이다.

이용자가 프로그램을 설치하기 위해 다운로드 링크 주소를 클릭하면, 공격자 서버로부터 변조된 설치 파일이 다운로드된다. 공격 그룹은 공식 홈페이지 관리자와 프로그램 이용자의 의심을 피하고자 다운로드 링크 주소를 정상 다운로드 링크 주소와 유사한 문자열로 생성했다. 또한, 단일 서버에 다수의 도메인 이름(Domain Name)을 등록하는 방식으로 서버를 운영했으며, 파일 다운로드 이외에 다른 목적으로 서버에 접속할 경우에는 공식 홈페이지로 리다이렉트 되도록 설정했다.

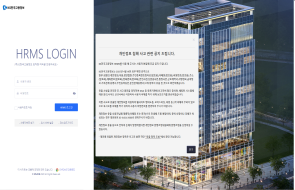

PC방 관리 프로그램 통한 공격 방식

PC방 관리 프로그램을 통한 공격 방식은 2017년 상반기에 확인됐다. 공격이 발생한 PC방을 토대로 유포 경로를 분석한 결과, PC방 클라이언트에 명령어가 실행된 것이 확인됐다. 공격 그룹은 PC방의 운영 솔루션 또는 관리 프로그램 서버에 침투해 사전에 제작된 악성 URL에서 악성코드를 다운로드 및 실행하는 명령을 내린 것으로 추정된다.

공격 그룹이 이용한 악성코드는 윈도우 운영체제의 사용자 계정 컨트롤(UAC: User Account Control) 기능을 우회해 관리자 권한으로 실행된다. 사용자 계정 컨트롤은 윈도우 비스타 운영체제부터 도입된 보안기능으로, 윈도우 운영체제에서 시스템에 영향을 줄 수 있는 보안 문제를 예방하기 위해 작업 권한에 따라 실행을 제한한다. 작업 권한에는 관리자 권한과 표준 사용자 권한이 있으며 레지스트리 수정, 시스템 경로에 파일 생성 및 삭제 등 시스템에 영향을 미치는 작업이 실행되면 사용자 계정 컨트롤 팝업창을 생성해 관리자 권한을 요구한다.

이러한 일련의 권한 상승 과정을 우회하기 위해 마이크로소프트 관리 콘솔(이하 MMC)을 이용한 레지스트리 하이재킹(Hijacking) 기법을 이용한다. MMC는 시스템 구성 요소로 사용되는 도구이며, 마이크로소프트 관리 콘솔 파일(이하 MSC)을 관리한다.

시스템 구성 요소 중 하나인 이벤트 뷰어(eventvwr.exe)가 실행되면 순번에 따라 2개의 레지스트리 경로에 데이터를 읽고 실행한다. 이 실행 과정은 관리자 권한 사용자 계정 컨트롤(UAC) 기능으로 동작해 데이터 영역에 특정 파일의 경로를 추가할 경우 관리자 권한으로 파일을 실행할 수 있다.

악성코드는 레지스트리에 파일 경로를 추가한 뒤 이벤트 뷰어를 실행한다. 이때 이벤트 뷰어에 의해 관리자 권한으로 실행된 악성코드는 UAC 기능을 우회해 악성 행위를 수행한다.

해당 악성코드는 드로퍼(Dropper) 기능을 수행하며, 파일 내 암호화된 두 개의 파일을 복호화해 특정 경로에 추가 파일을 생성한다. 생성된 추가 파일은 taskeng.exe와 wrmk.dll이며, 작업 스케줄러에 등록돼 일정 간격으로 자동 실행된다.

과거 국내 공격때 사용된 암·복호화 코드 패턴과 동일

안랩 ASEC은 “이번 오퍼레이션 레드 갬블러(Operation Red Gambler) 공격 역시 특정 공격 그룹과 관련돼 있다”며 “2016년 2월 I사 인증서 유출, 2016년 4월 방산업체 해킹, 2016년 8월 국가기관 해킹, 2017년 3월 ATM 해킹 등에 사용한 악성코드와 오퍼레이션 레드 갬블러 공격에 사용된 악성코드가 동일한 암·복호화 코드 패턴을 사용하고 있다”고 분석했다.

이들은 표면적으로 정보 유출이 주목적으로 보이지만 실제로는 오퍼레이션 레드 갬블러와 같이 탈취한 정보를 이용해 경제적 이득을 취하고 있는데, 지난 2016년부터 국내를 타깃으로 지속적으로 공격하며 공격 대상을 다각화하고 있는 것으로 알려졌다.

이에 안랩 ASEC 측은 “이들 공격 그룹은 경제적 이익을 위해 앞으로도 다양한 악성코드를 사용하여 다수의 공격을 시도할 것”이라며 “이러한 공격에 대비하기 위해 국가기관과 보안 업체 간의 긴밀한 공조와 협력이 필요하며, 개인 사용자들도 각별한 주의가 요구된다”고 강조했다.

[김경애 기자(boan3@boannews.com)]

게임 머니, 불법 환전상 등 다양한 경로 통해 현금으로 바꿀 수 있어 공격

7.7디도스부터 3.20사이버테러, 여행사 해킹까지...국가 지원 해커 그룹 소행

[보안뉴스 김경애 기자] 국가 지원을 받는 특정 해커그룹이 고스톱 등 국내 사행성 게임 이용자를 타깃으로 공격을 시도한 정황이 포착됐다. 해당 그룹은 총책, 관리자, 사기 도박자, 악성코드 개발자로 구성해 지난 2016년 10월부터 2017년 8월까지 약 11개월 동안 게임 정보를 탈취하는 악성코드를 제작하고 유포했다.

이렇듯 국가 지원 해커그룹이 온라인 게임 해킹에 나서는 이유는 게임을 통해 벌어들인 게임 머니는 불법 환전상 등 다양한 경로를 통해 현금으로 바꿀 수 있기 때문이다. 특히, 이들 그룹은 2009년 7.7디도스 공격, 2011년 3.4디도스 공격, 2013년 3.20사이버테러, 2016년 2월 인증서 유출, 2016년 4월 대기업 및 방산업체 공격, 2016년 7월 인터넷 쇼핑몰 해킹, 2016년 8월 국가기관 해킹 등을 저지른 해커 그룹으로 알려졌다.

▲국내를 대상으로 수행한 주요 공격 타임라인[이미지=안랩]

사행성 게임 이용자를 노린 그룹을 ‘오퍼레이션 레드 갬블러(Operation Red Gambler)’로 명명한 안랩의 시큐리티대응센터(ASEC)는 “공격 그룹이 제작한 악성코드는 2016년 10월 최초로 발견됐다”며 “최초 공격 대상은 유틸리티 프로그램을 이용하는 불특정 다수의 사용자로, 같은 해 12월까지 유틸리티 프로그램의 공식 웹사이트를 통해 악성코드를 유포했다. 각 공격은 유틸리티 프로그램에 따라 기간을 두고 진행됐다”고 분석했다.

이들은 2017년 1월, PC방을 새로운 공격 대상으로 삼았으며, 전년도 불특정 다수를 대상으로 한 공격의 효과가 미비했기 때문에 소수의 관리 서버를 통해 다수의 클라이언트 제어가 가능한 PC방으로 공격 대상을 변경한 것으로 보인다.

공격 그룹은 효과적인 공격을 위해 유틸리티 소프트웨어 설치 파일을 변조하거나 PC방 관리 프로그램을 조작하는 형태로 악성코드를 유포했으며, 다운로드 게시판에 업로드된 설치 파일 또는 다운로드 링크를 변조하는 공격 방식을 이용했다.

▲사기도박 조직 구성도[이미지=안랩]

유틸리티 소프트웨어 설치 파일 변조

유틸리티 소프트웨어를 통한 공격 활동은 2016년 10월부터 발견됐으며, 공격의 진원지는 유틸리티 소프트웨어의 공식 홈페이지로 확인됐다. 공격 그룹은 다운로드 게시판에 업로드된 설치 파일 또는 다운로드 링크를 변조하는 공격 방식을 이용했다.

공격 그룹은 가상 사설망(VPN) 서비스를 제공하는 프로그램부터 원격제어 프로그램, 시스템 최적화 프로그램까지 다양한 종류의 유틸리티 소프트웨어를 공격 대상으로 삼았다.

공격 대상을 속이기 위해 악성코드와 설치 파일을 결합해 변조된 설치 파일을 만들었는데,첫 번째는 공식 홈페이지의 정상 설치 파일을 변조된 설치 파일로 바꿔치기하는 방법이며, 두 번째는 공식 홈페이지의 다운로드 링크 주소를 변조된 설치 파일이 업로드된 공격자 서버 주소로 변조하는 방법이다.

이용자가 프로그램을 설치하기 위해 다운로드 링크 주소를 클릭하면, 공격자 서버로부터 변조된 설치 파일이 다운로드된다. 공격 그룹은 공식 홈페이지 관리자와 프로그램 이용자의 의심을 피하고자 다운로드 링크 주소를 정상 다운로드 링크 주소와 유사한 문자열로 생성했다. 또한, 단일 서버에 다수의 도메인 이름(Domain Name)을 등록하는 방식으로 서버를 운영했으며, 파일 다운로드 이외에 다른 목적으로 서버에 접속할 경우에는 공식 홈페이지로 리다이렉트 되도록 설정했다.

PC방 관리 프로그램 통한 공격 방식

PC방 관리 프로그램을 통한 공격 방식은 2017년 상반기에 확인됐다. 공격이 발생한 PC방을 토대로 유포 경로를 분석한 결과, PC방 클라이언트에 명령어가 실행된 것이 확인됐다. 공격 그룹은 PC방의 운영 솔루션 또는 관리 프로그램 서버에 침투해 사전에 제작된 악성 URL에서 악성코드를 다운로드 및 실행하는 명령을 내린 것으로 추정된다.

공격 그룹이 이용한 악성코드는 윈도우 운영체제의 사용자 계정 컨트롤(UAC: User Account Control) 기능을 우회해 관리자 권한으로 실행된다. 사용자 계정 컨트롤은 윈도우 비스타 운영체제부터 도입된 보안기능으로, 윈도우 운영체제에서 시스템에 영향을 줄 수 있는 보안 문제를 예방하기 위해 작업 권한에 따라 실행을 제한한다. 작업 권한에는 관리자 권한과 표준 사용자 권한이 있으며 레지스트리 수정, 시스템 경로에 파일 생성 및 삭제 등 시스템에 영향을 미치는 작업이 실행되면 사용자 계정 컨트롤 팝업창을 생성해 관리자 권한을 요구한다.

이러한 일련의 권한 상승 과정을 우회하기 위해 마이크로소프트 관리 콘솔(이하 MMC)을 이용한 레지스트리 하이재킹(Hijacking) 기법을 이용한다. MMC는 시스템 구성 요소로 사용되는 도구이며, 마이크로소프트 관리 콘솔 파일(이하 MSC)을 관리한다.

시스템 구성 요소 중 하나인 이벤트 뷰어(eventvwr.exe)가 실행되면 순번에 따라 2개의 레지스트리 경로에 데이터를 읽고 실행한다. 이 실행 과정은 관리자 권한 사용자 계정 컨트롤(UAC) 기능으로 동작해 데이터 영역에 특정 파일의 경로를 추가할 경우 관리자 권한으로 파일을 실행할 수 있다.

악성코드는 레지스트리에 파일 경로를 추가한 뒤 이벤트 뷰어를 실행한다. 이때 이벤트 뷰어에 의해 관리자 권한으로 실행된 악성코드는 UAC 기능을 우회해 악성 행위를 수행한다.

해당 악성코드는 드로퍼(Dropper) 기능을 수행하며, 파일 내 암호화된 두 개의 파일을 복호화해 특정 경로에 추가 파일을 생성한다. 생성된 추가 파일은 taskeng.exe와 wrmk.dll이며, 작업 스케줄러에 등록돼 일정 간격으로 자동 실행된다.

과거 국내 공격때 사용된 암·복호화 코드 패턴과 동일

안랩 ASEC은 “이번 오퍼레이션 레드 갬블러(Operation Red Gambler) 공격 역시 특정 공격 그룹과 관련돼 있다”며 “2016년 2월 I사 인증서 유출, 2016년 4월 방산업체 해킹, 2016년 8월 국가기관 해킹, 2017년 3월 ATM 해킹 등에 사용한 악성코드와 오퍼레이션 레드 갬블러 공격에 사용된 악성코드가 동일한 암·복호화 코드 패턴을 사용하고 있다”고 분석했다.

이들은 표면적으로 정보 유출이 주목적으로 보이지만 실제로는 오퍼레이션 레드 갬블러와 같이 탈취한 정보를 이용해 경제적 이득을 취하고 있는데, 지난 2016년부터 국내를 타깃으로 지속적으로 공격하며 공격 대상을 다각화하고 있는 것으로 알려졌다.

이에 안랩 ASEC 측은 “이들 공격 그룹은 경제적 이익을 위해 앞으로도 다양한 악성코드를 사용하여 다수의 공격을 시도할 것”이라며 “이러한 공격에 대비하기 위해 국가기관과 보안 업체 간의 긴밀한 공조와 협력이 필요하며, 개인 사용자들도 각별한 주의가 요구된다”고 강조했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김경애기자 기사보기

김경애기자 기사보기

[2025-04-07]

[2025-04-07]

.png)