15년 이어진 보안 회사의 끈질긴 추적...아무도 믿어주지 않아

아사아블로이 제품에서 작은 취약점 발견...현재 패치 배포 중

[보안뉴스 문가용 기자] 2003년, 보안 업체 에프시큐어(F-Secure)의 직원들은 독일에서 열리는 한 해커 컨퍼런스에 참가했다. 그러다가 묵었던 호텔에서 랩톱이 도난당하는 일이 발생했다. 이를 프런트에 알렸지만, 크게 심각하게 여기지 않는 듯 했다. 왜냐하면 당시 에프시큐어 직원들은 히피 흉내 내는 해커들과 같은 차림새였기 때문이다.

게다가 누군가 문을 강제로 연 흔적도 없었고, 잠금 장치의 로그에도 이상한 사람이 방에 들어온 기록이 남아있지 않았다. 이 잠금 장치는 아사아블로이(Assa Abloy)가 만든 것이었다. 현존하는 최고의 잠금 장치라고 봐도 무방한, 세계 모든 문들의 사랑을 받는 장치였던 것이다. 모든 증거들을 봤을 때 유령 말고는 랩톱을 훔쳐낼 존재가 없었다.

문제의 아사아블로이 제품은 현재 166개국의 4만여 시설에 도입되어 있으며, 수백~수천만 개의 문에 설치되어 있는 것이었다. 랩톱 주인 말고는 도난 사건을 믿어주지 않자 에프시큐어 전문가들은 아사아블로이 제품을 탐구하기 시작했다. 특히 그 호텔 문에 설치됐던 비전 바이 빙카드(Vision by VingCard)가 주요 수사 대상이었다. 이 장치 어딘가에 흔적을 남기지 않는 해킹 가능성이 숨어있다고 에프시큐어 팀들은 의심할 수밖에 없었다.

그리고 결국 그 취약점을 15년 만에 찾아냈다. 시스템 로직에 아주 작고 사소한 오류가 하나 있었던 것이다.

이 연구를 이끌었던 티모 히르보넨(Timo Hirvonen)은 “흔적을 남기지 않고 이 잠금장치를 뚫고 들어갈 방법을 찾는 게 우리의 목적이었다”고 말한다. “보안 장치를 만든다는 건 정말 힘든 일입니다. 잘못될 수 있는 변수는 너무 많고, 인간이 뭔가를 완벽하게 만들어낸다는 건 불가능에 가깝기 때문입니다. 그럼에도 비전 바이 빙카드 제품에서 취약점을 찾아낸다는 건 결코 쉽지 않았습니다. 작동 원리를 완전히 이해한 다음에야 조금씩 가능성 비슷한 것이 보이기 시작했을 정도죠. 여러 가설과 의외의 약점들을 잇고 추적하다보니 마스터키를 만들 수 있었습니다.”

에프시큐어가 발견한 내용을 요약하면 다음과 같다. “잠금장치를 여는 아무 키 카드만 있으면, 그 키 카드가 오래됐던, 만료됐던, 더 이상 사용되지 않고 있던, 마스터키를 생성하는 게 가능합니다. 그것도 들어갔다 나왔다는 흔적을 남기지 않고요. 즉 이 장치가 설치된 호텔방이라면 누구라도 유령처럼 드나들 수 있다는 겁니다. 누군가를 공격하고 싶다면 비전 바이 빙카드 제품이 설치된 호텔 방에 투숙해서 키 카드를 받고, 이걸 가지고 다른 방을 열기만 하면 됩니다.” 에프시큐어는 추가 연구를 통해 굳이 투숙을 하지 않아도, 원격에서 키 카드 정보를 읽어내는 것이 가능하다는 것을 밝혀내기도 했다.

에프시큐어의 또 다른 연구원인 토미 투오미넨(Tomi Tuominen)은 “이 방법을 알고 있다면 누구나 악의적인 공격을 실시할 수 있다”고 경고한다. “노트북을 훔쳐낼 수도 있고, 물리적인 폭력을 가할 수도 있죠. 노트북에 멀웨어를 심어서 원격 통제를 할 수도 있고요. 상상 가능한 모든 짓들을 할 수 있게 됩니다.”

그렇다면 이 마스터키 제작은 어떤 식으로 이뤄지는 것일까? 에프시큐어의 설명에 따르면 다음과 같다.

1) 먼저 아무 키 카드나 손에 넣어야 한다. 표적이 머물고 있는 호텔에서 사용하는 잠금 장치의 키 카드여야 한다.

2) 커스터마이징 한 프록스마크 RFID(Proxmark RFID) 토큰 리더/라이터를 잠금 장치 가까이에 가져다 댄다.

3) 이 기기는 여러 가지 킷값을 대입해 마스터 키를 만든다. 평균 1분 미만의 시간이 걸린다.

4) 이 기기를 그대로 사용해 문을 열 수도 있고, 마스터 키의 값을 키 카드에 옮겨 사용할 수도 있다.

5) 한 번만 공격 성공하면 해당 방에 언제고 드나들 수 있게 된다.

여기서 2)번에 나오는 프록스마크 기기는 온라인 구매가 가능하며 가격은 300 유로 정도다. “물론 시중에 있는 그대로 공격에 성공할 수는 없습니다. 저희도 저희가 직접 만든 소프트웨어를 기기에 입혔어요. 기본 원리는 마스터 키가 나올 때까지 여러 킷값을 대입해보는 겁니다.”

수많은 키를 브루트포스만으로 짧은 시간 안에 조합하고 대입하는 게 가능한 일일까? 에프시큐어는 “이론 상 불가능에 가까운 것이지만 해당 장비 내에 존재하는 작은 오류를 악용해 이 시간을 크게 단축시킬 수 있었습니다. 원래 대로라면 수천만~수억 개의 조합 가능성이 존재해야 하지만, 이 취약점을 익스플로잇 하면 약 스무 개로 가능성을 좁힐 수 있습니다.” 카드의 용량은 64바이트다. 일부 상황에서는 48바이트짜리 카드도 사용이 가능하다.

에프시큐어는 이러한 사실을 15년 만에 아사아블로이 측에 알렸다. 지난 4월의 일이었다. 그리고 두 업체는 함께 솔루션을 개발했다. “처음 아사아블로이는 조합의 가능성을 20개에서 수백만~수천만 개로 늘리면 될 것이라고 생각했습니다. 그러나 이는 이론상만 가능한 해결책이라는 것이라는 걸 저희가 증명했습니다. 그래서 나온 효과적인 대응 방법은 키스페이스 전체를 무작위화 하는 것이었죠.” 현재 아사아블로이는 업데이트를 배포 중에 있다.

에프시큐어는 실제 업데이트가 모든 호텔 현장에 적용되는 시간이 걸릴 것으로 예상하여, 상세 기술 내용을 공개하지 않을 것이라고 발표했다. 이 기술이 실제 공격으로 전환되는 순간 지나치게 큰 위험 부담을 호텔 투숙객들이 져야 하기 때문이다. 또한 아직까지 이 공격이 실제 사용된 사례는 2003년의 노트북 도난 사건 딱 하나뿐이라고 강조하기도 했다. 아직도 그 노트북은 행방불명 상태다.

[국제부 문가용 기자(globoan@boannews.com)]

아사아블로이 제품에서 작은 취약점 발견...현재 패치 배포 중

[보안뉴스 문가용 기자] 2003년, 보안 업체 에프시큐어(F-Secure)의 직원들은 독일에서 열리는 한 해커 컨퍼런스에 참가했다. 그러다가 묵었던 호텔에서 랩톱이 도난당하는 일이 발생했다. 이를 프런트에 알렸지만, 크게 심각하게 여기지 않는 듯 했다. 왜냐하면 당시 에프시큐어 직원들은 히피 흉내 내는 해커들과 같은 차림새였기 때문이다.

[이미지 = iclickart]

게다가 누군가 문을 강제로 연 흔적도 없었고, 잠금 장치의 로그에도 이상한 사람이 방에 들어온 기록이 남아있지 않았다. 이 잠금 장치는 아사아블로이(Assa Abloy)가 만든 것이었다. 현존하는 최고의 잠금 장치라고 봐도 무방한, 세계 모든 문들의 사랑을 받는 장치였던 것이다. 모든 증거들을 봤을 때 유령 말고는 랩톱을 훔쳐낼 존재가 없었다.

문제의 아사아블로이 제품은 현재 166개국의 4만여 시설에 도입되어 있으며, 수백~수천만 개의 문에 설치되어 있는 것이었다. 랩톱 주인 말고는 도난 사건을 믿어주지 않자 에프시큐어 전문가들은 아사아블로이 제품을 탐구하기 시작했다. 특히 그 호텔 문에 설치됐던 비전 바이 빙카드(Vision by VingCard)가 주요 수사 대상이었다. 이 장치 어딘가에 흔적을 남기지 않는 해킹 가능성이 숨어있다고 에프시큐어 팀들은 의심할 수밖에 없었다.

그리고 결국 그 취약점을 15년 만에 찾아냈다. 시스템 로직에 아주 작고 사소한 오류가 하나 있었던 것이다.

이 연구를 이끌었던 티모 히르보넨(Timo Hirvonen)은 “흔적을 남기지 않고 이 잠금장치를 뚫고 들어갈 방법을 찾는 게 우리의 목적이었다”고 말한다. “보안 장치를 만든다는 건 정말 힘든 일입니다. 잘못될 수 있는 변수는 너무 많고, 인간이 뭔가를 완벽하게 만들어낸다는 건 불가능에 가깝기 때문입니다. 그럼에도 비전 바이 빙카드 제품에서 취약점을 찾아낸다는 건 결코 쉽지 않았습니다. 작동 원리를 완전히 이해한 다음에야 조금씩 가능성 비슷한 것이 보이기 시작했을 정도죠. 여러 가설과 의외의 약점들을 잇고 추적하다보니 마스터키를 만들 수 있었습니다.”

에프시큐어가 발견한 내용을 요약하면 다음과 같다. “잠금장치를 여는 아무 키 카드만 있으면, 그 키 카드가 오래됐던, 만료됐던, 더 이상 사용되지 않고 있던, 마스터키를 생성하는 게 가능합니다. 그것도 들어갔다 나왔다는 흔적을 남기지 않고요. 즉 이 장치가 설치된 호텔방이라면 누구라도 유령처럼 드나들 수 있다는 겁니다. 누군가를 공격하고 싶다면 비전 바이 빙카드 제품이 설치된 호텔 방에 투숙해서 키 카드를 받고, 이걸 가지고 다른 방을 열기만 하면 됩니다.” 에프시큐어는 추가 연구를 통해 굳이 투숙을 하지 않아도, 원격에서 키 카드 정보를 읽어내는 것이 가능하다는 것을 밝혀내기도 했다.

에프시큐어의 또 다른 연구원인 토미 투오미넨(Tomi Tuominen)은 “이 방법을 알고 있다면 누구나 악의적인 공격을 실시할 수 있다”고 경고한다. “노트북을 훔쳐낼 수도 있고, 물리적인 폭력을 가할 수도 있죠. 노트북에 멀웨어를 심어서 원격 통제를 할 수도 있고요. 상상 가능한 모든 짓들을 할 수 있게 됩니다.”

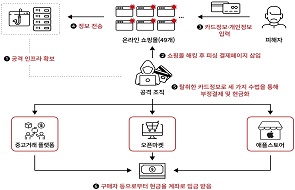

그렇다면 이 마스터키 제작은 어떤 식으로 이뤄지는 것일까? 에프시큐어의 설명에 따르면 다음과 같다.

1) 먼저 아무 키 카드나 손에 넣어야 한다. 표적이 머물고 있는 호텔에서 사용하는 잠금 장치의 키 카드여야 한다.

2) 커스터마이징 한 프록스마크 RFID(Proxmark RFID) 토큰 리더/라이터를 잠금 장치 가까이에 가져다 댄다.

3) 이 기기는 여러 가지 킷값을 대입해 마스터 키를 만든다. 평균 1분 미만의 시간이 걸린다.

4) 이 기기를 그대로 사용해 문을 열 수도 있고, 마스터 키의 값을 키 카드에 옮겨 사용할 수도 있다.

5) 한 번만 공격 성공하면 해당 방에 언제고 드나들 수 있게 된다.

여기서 2)번에 나오는 프록스마크 기기는 온라인 구매가 가능하며 가격은 300 유로 정도다. “물론 시중에 있는 그대로 공격에 성공할 수는 없습니다. 저희도 저희가 직접 만든 소프트웨어를 기기에 입혔어요. 기본 원리는 마스터 키가 나올 때까지 여러 킷값을 대입해보는 겁니다.”

수많은 키를 브루트포스만으로 짧은 시간 안에 조합하고 대입하는 게 가능한 일일까? 에프시큐어는 “이론 상 불가능에 가까운 것이지만 해당 장비 내에 존재하는 작은 오류를 악용해 이 시간을 크게 단축시킬 수 있었습니다. 원래 대로라면 수천만~수억 개의 조합 가능성이 존재해야 하지만, 이 취약점을 익스플로잇 하면 약 스무 개로 가능성을 좁힐 수 있습니다.” 카드의 용량은 64바이트다. 일부 상황에서는 48바이트짜리 카드도 사용이 가능하다.

에프시큐어는 이러한 사실을 15년 만에 아사아블로이 측에 알렸다. 지난 4월의 일이었다. 그리고 두 업체는 함께 솔루션을 개발했다. “처음 아사아블로이는 조합의 가능성을 20개에서 수백만~수천만 개로 늘리면 될 것이라고 생각했습니다. 그러나 이는 이론상만 가능한 해결책이라는 것이라는 걸 저희가 증명했습니다. 그래서 나온 효과적인 대응 방법은 키스페이스 전체를 무작위화 하는 것이었죠.” 현재 아사아블로이는 업데이트를 배포 중에 있다.

에프시큐어는 실제 업데이트가 모든 호텔 현장에 적용되는 시간이 걸릴 것으로 예상하여, 상세 기술 내용을 공개하지 않을 것이라고 발표했다. 이 기술이 실제 공격으로 전환되는 순간 지나치게 큰 위험 부담을 호텔 투숙객들이 져야 하기 때문이다. 또한 아직까지 이 공격이 실제 사용된 사례는 2003년의 노트북 도난 사건 딱 하나뿐이라고 강조하기도 했다. 아직도 그 노트북은 행방불명 상태다.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

[2024-04-24]

[2024-04-24]

.jpg)

.jpg)