2011년부터 익스플로잇 킷 활용해 감염 활동 벌였던 인프라

핵심 도메인 확보한 후 ‘함정’ 파놓고 트래픽 수집

[보안뉴스 문가용 기자] 보안 업체 프루프포인트(Proofpoint)가 어쩌면 가장 오래된 ‘감염의 고리’들을 무력화시켰다고 발표했다. 프루프포인트가 말하는 감염의 고리란 사용자들을 다양한 소셜 엔지니어링 기법을 통해 익스플로잇 킷으로 우회시키고 여러 악성 행위를 시도하는 걸 말한다.

프루프포인트의 분석 대상이 된 ‘감염의 고리’는 2011년부터 활성화된 것으로 이아이테스트(EITest)라고 불린다. 이 고리를 통해 공격자들은 랜섬웨어를 뿌리고, 정보 탈취기를 전파해왔다. 하루에 약 2백만 건의 트래픽을 우회시킨다고 알려져 있으나, 최근 프루프포인트가 brilliantit.com과 abuse.ch와 함께 협력하여 무력화시켰다.

2011년 이아이테스트는 사용자들을 글라주노프(Glazunov)라는 익스플로잇 킷으로 우회시켰다. 하지만 곧 주요 익스플로잇 킷을 앵글러(Angler)로 전환했는데, 처음 이 현상이 발견된 건 2014년 7월의 일이다. 이렇게 앵글러로 나타나기 전에는 6개월 간의 공백이 있었다. 2013년 11월부터 이아이테스트의 대대적인 공격 인프라 변화가 시작되었다는 것이 보안 업계의 분석이다.

아무튼 2014년 7월 다시 나타난 이아이테스트는 다양한 페이로드를 여기 저기에 뿌리기 시작했다. 이를 바탕으로 당시 보안 업계는 “공격 인프라 자체를 대여하는 사업을 하는 것 같다”고 분석했고, 이를 바탕으로 추적을 다시 시작했다. 그리고 그 결과 5~7만의 방문자들을 우회시키는 데에 천 명 당 20달러 정도를 받는 사업이 진행되고 있음을 확인했다. 결국 트래픽 한 블록 당 1000~1400 달러의 수익을 올리고 있었던 것이다.

그러더니 이아이테스트 공격자들은 소셜 엔지니어링 전략도 활용하기 시작했다. 이것이 최초로 발견된 건 2017년 1월 즈음이다. 첫 시작은 기술 지원 사기 기법이었고, 이를 통해 랜섬웨어를 주로 뿌려댔다. 그러다가 크롬 사용자들을 겨냥한 악성 캠페인도 진행하기 시작했다. 가짜 폰트 업데이트 알림을 통해 멀웨어를 전파하는 수법이었다. 앵글러 외에 리그V(RIG-V) 익스플로잇 킷을 활용하는 모습도 보였다.

이러한 이아이테스트를 추적해온 프루프포인트는 올해 3월 15일, 이 감염 고리를 일정 부분 무력화시키는 데 성공했다고 한다.

“C&C 도메인들이 여럿 있었는데, 그 중에는 핵심이 되는 도메인이 하나 있었어요. 바로 stat-dns.com이었습니다. 여러 도메인들이 다 이 도메인을 중심으로 생성되는 것이었죠. 이를 파악하고 나고, 해당 도메인을 확보하는 데 성공했습니다. 그리고 그 도메인에 새로운 IP 주소를 할당해 새로운 이아이테스트 C&C 도메인을 네 개 생성했습니다. 이 도메인들은 abuse.ch 싱크홀로 우회하도록 설정했고요.” 프루프포인트의 설명이다.

새로운 도메인들을 생성함으로써 프루프포인트는 악성 서버를 오히려 함정(싱크홀)으로 대체할 수 있게 되었다. 그러므로 침해된 웹사이트의 백도어에서 오는 트래픽을 프루프포인트가 받아낼 수 있게 된 것이다. 당연히 이 과정에서 사용자들에게 갈 악성 트래픽도 걸러질 수 있었다. 그렇다고 이아이테스트의 존재 자체가 사라진 건 아니었다. 아직도 추적 및 청소 작업은 계속되고 있다.

올해 3월 15일부터 4월 4일까지, 이 ‘함정’으로 약 5만 2천 개의 서버로부터 4천 4백만 건의 요청들이 들어왔다. 침해된 도메인들과 ITP 주소들, 그리고 이곳으로 들어온 사용자들에 관한 정보들이 함께 유입됐다. 이러한 자료들을 전부 목록화 한 프루프포인트는 국가 침해대응센터에 이를 넘겼다.

이 정보에 의하면 침해된 웹사이트들 대부분은 워드프레스라는 콘텐츠 관리 시스템을 기반으로 하고 있었다고 한다. 국가별로 보면 미국인들이 이아이테스트가 감염시킨 사이트에 가장 많이 접속했고, 그 다음은 우크라이나, 캐나다, 프랑스, 아일랜드 순이었다.

“이아이테스트는 현존하는 ‘감염 고리’ 중 가장 오래된 선배격 인프라입니다. 익스플로잇 킷과 조합해 악성 멀웨어를 퍼트리거나, 이 인프라 자체를 대여하는 악성 사업의 기반이 되고 있지요. 이러한 공격의 망을 역이용해 함정을 파고, 역으로 피해 상황을 분석한다는 건 공격자들을 이해하는 데 있어 큰 도움이 됩니다. 게다가 해커들은 서로를 활발하게 모방하거든요.”

그러나 이아이테스트 측에서도 자신들이 당했다는 사실을 간파한 듯 하다. 이러한 프루프포인트의 활동 후에 이아이테스트 C&C 프록시들은 전부 닫혔고, 공격자들은 움직임을 일절 중단했다.

[국제부 문가용 기자(globoan@boannews.com)]

핵심 도메인 확보한 후 ‘함정’ 파놓고 트래픽 수집

[보안뉴스 문가용 기자] 보안 업체 프루프포인트(Proofpoint)가 어쩌면 가장 오래된 ‘감염의 고리’들을 무력화시켰다고 발표했다. 프루프포인트가 말하는 감염의 고리란 사용자들을 다양한 소셜 엔지니어링 기법을 통해 익스플로잇 킷으로 우회시키고 여러 악성 행위를 시도하는 걸 말한다.

[이미지 = iclickart]

프루프포인트의 분석 대상이 된 ‘감염의 고리’는 2011년부터 활성화된 것으로 이아이테스트(EITest)라고 불린다. 이 고리를 통해 공격자들은 랜섬웨어를 뿌리고, 정보 탈취기를 전파해왔다. 하루에 약 2백만 건의 트래픽을 우회시킨다고 알려져 있으나, 최근 프루프포인트가 brilliantit.com과 abuse.ch와 함께 협력하여 무력화시켰다.

2011년 이아이테스트는 사용자들을 글라주노프(Glazunov)라는 익스플로잇 킷으로 우회시켰다. 하지만 곧 주요 익스플로잇 킷을 앵글러(Angler)로 전환했는데, 처음 이 현상이 발견된 건 2014년 7월의 일이다. 이렇게 앵글러로 나타나기 전에는 6개월 간의 공백이 있었다. 2013년 11월부터 이아이테스트의 대대적인 공격 인프라 변화가 시작되었다는 것이 보안 업계의 분석이다.

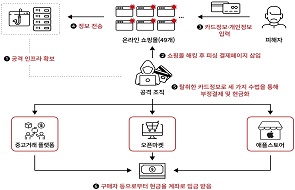

아무튼 2014년 7월 다시 나타난 이아이테스트는 다양한 페이로드를 여기 저기에 뿌리기 시작했다. 이를 바탕으로 당시 보안 업계는 “공격 인프라 자체를 대여하는 사업을 하는 것 같다”고 분석했고, 이를 바탕으로 추적을 다시 시작했다. 그리고 그 결과 5~7만의 방문자들을 우회시키는 데에 천 명 당 20달러 정도를 받는 사업이 진행되고 있음을 확인했다. 결국 트래픽 한 블록 당 1000~1400 달러의 수익을 올리고 있었던 것이다.

그러더니 이아이테스트 공격자들은 소셜 엔지니어링 전략도 활용하기 시작했다. 이것이 최초로 발견된 건 2017년 1월 즈음이다. 첫 시작은 기술 지원 사기 기법이었고, 이를 통해 랜섬웨어를 주로 뿌려댔다. 그러다가 크롬 사용자들을 겨냥한 악성 캠페인도 진행하기 시작했다. 가짜 폰트 업데이트 알림을 통해 멀웨어를 전파하는 수법이었다. 앵글러 외에 리그V(RIG-V) 익스플로잇 킷을 활용하는 모습도 보였다.

이러한 이아이테스트를 추적해온 프루프포인트는 올해 3월 15일, 이 감염 고리를 일정 부분 무력화시키는 데 성공했다고 한다.

“C&C 도메인들이 여럿 있었는데, 그 중에는 핵심이 되는 도메인이 하나 있었어요. 바로 stat-dns.com이었습니다. 여러 도메인들이 다 이 도메인을 중심으로 생성되는 것이었죠. 이를 파악하고 나고, 해당 도메인을 확보하는 데 성공했습니다. 그리고 그 도메인에 새로운 IP 주소를 할당해 새로운 이아이테스트 C&C 도메인을 네 개 생성했습니다. 이 도메인들은 abuse.ch 싱크홀로 우회하도록 설정했고요.” 프루프포인트의 설명이다.

새로운 도메인들을 생성함으로써 프루프포인트는 악성 서버를 오히려 함정(싱크홀)으로 대체할 수 있게 되었다. 그러므로 침해된 웹사이트의 백도어에서 오는 트래픽을 프루프포인트가 받아낼 수 있게 된 것이다. 당연히 이 과정에서 사용자들에게 갈 악성 트래픽도 걸러질 수 있었다. 그렇다고 이아이테스트의 존재 자체가 사라진 건 아니었다. 아직도 추적 및 청소 작업은 계속되고 있다.

올해 3월 15일부터 4월 4일까지, 이 ‘함정’으로 약 5만 2천 개의 서버로부터 4천 4백만 건의 요청들이 들어왔다. 침해된 도메인들과 ITP 주소들, 그리고 이곳으로 들어온 사용자들에 관한 정보들이 함께 유입됐다. 이러한 자료들을 전부 목록화 한 프루프포인트는 국가 침해대응센터에 이를 넘겼다.

이 정보에 의하면 침해된 웹사이트들 대부분은 워드프레스라는 콘텐츠 관리 시스템을 기반으로 하고 있었다고 한다. 국가별로 보면 미국인들이 이아이테스트가 감염시킨 사이트에 가장 많이 접속했고, 그 다음은 우크라이나, 캐나다, 프랑스, 아일랜드 순이었다.

“이아이테스트는 현존하는 ‘감염 고리’ 중 가장 오래된 선배격 인프라입니다. 익스플로잇 킷과 조합해 악성 멀웨어를 퍼트리거나, 이 인프라 자체를 대여하는 악성 사업의 기반이 되고 있지요. 이러한 공격의 망을 역이용해 함정을 파고, 역으로 피해 상황을 분석한다는 건 공격자들을 이해하는 데 있어 큰 도움이 됩니다. 게다가 해커들은 서로를 활발하게 모방하거든요.”

그러나 이아이테스트 측에서도 자신들이 당했다는 사실을 간파한 듯 하다. 이러한 프루프포인트의 활동 후에 이아이테스트 C&C 프록시들은 전부 닫혔고, 공격자들은 움직임을 일절 중단했다.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

[2024-04-24]

[2024-04-24]

.jpg)