취약점 발표한 CTS 랩스, AMD 측엔 불과 하루의 시간만 허락해 비판

금전적인 동기 의심...해명 말끔하진 않지만, “시급한 해결이 먼저” 주장도 있어

[보안뉴스 문가용 기자] 이스라엘의 보안 업체 CTS 랩스(CTS Labs)가 이번 주 AMD 프로세서에서 취약점을 발견해 발표했다. 하지만 취약점 공개 방식 때문에 오히려 산업 내 역풍을 맞고 있는 건 CTS 랩스인 상황이다. 이에 CTS 측에서 다시 한 번 해당 사안에 대한 설명문을 발표했다.

.jpg)

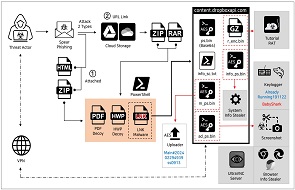

먼저 CTS 랩스가 이번 주 공개한 것은 에픽(EPYC)과 라이젠(Ryzen) 프로세서에서 찾아낸 13가지 치명적인 취약점과 백도어다. CTS 랩스의 주장에 의하면 이 취약점들을 익스플로잇 할 경우 해커가 임의의 코드를 실행하고, 보안 기능들을 우회하며, 데이터를 훔쳐낼 수 있게 된다. 심지어 하드웨어 손상까지도 가능하다고 CTS는 발표했다.

그렇다면 왜 CTS 랩스는 중요한 문제를 업계에 알려놓고도 안 좋은 소리를 듣는 걸까? 먼저 AMD에게 해당 사안을 고지한 것이 취약점을 공개하기 불과 24시간 전이기 때문이다. 통상 보안 업계에서는 수개월 전에 취약점을 알리고, 패치가 발표된 후에서야 취약점을 상세히 공개한다.

이에 대해 ‘이번 취약점 발표가 사실은 투자 전략의 일환이었다’는 의혹이 제기되고 있다. 이러한 사례는 이전에도 있었다. 2016년 의료용 사물인터넷 제조 및 공급업체인 세인트 주드 메디컬(St. Jude Medical)의 기기들에서 발견된 취약점이 메드섹(MedSec)과 머디워터스(Muddy Waters)에 의해 갑작스럽게 공개된 바 있는데, 알고 보니 여기에는 주가와 관련된 동기가 개입되어 있었던 것이다.

또한 CTS 랩스가 신생 기업에 가깝고, 창립자의 직무 경험이 의심스럽다는 점도 도마 위에 오르고 있다. 왜냐하면 취약점을 공개한 최초 보고서 중 기술적인 부분에 허술한 점이 제법 나타나기 때문이다. 따라서 해당 보고서를 꼼꼼히 읽은 많은 관계자들이 ‘정말 취약점이 있긴 한 것인가?’ 내지는 ‘치명적인 취약점이 맞긴 한가?’라는 의문을 제시하고 있다.

물론 댄 기도(Dan Guido)나 알렉스 이오네스큐(Alex Ionescu) 등의 전문가들은 CTS 랩스의 보고서 내용이 전반적으로 맞다는 의견이다.

CTS 랩스의 CTO인 일리야 루크질버만(Ilia Luk-Zilberman)은 먼저 “AMD에 충분한 시간을 주지 않았다”는 비판에 대해 “우리가 생각하는 적절한 ‘취약점 공개’는 공공성을 먼저 생각해야 하는 것”이라고 발표했다. 즉 자신들의 행위는 AMD 프로세서를 사용하는 수많은 사용자들의 안전을 위한 것이라는 주장이다.

“취약점을 발견하고, 해당되는 기업에 이를 먼저 알려 패치가 나오고 나서 취약점을 공개하기보다, 기업에 고지할 때 대중들에게도 동시에 알리는 게 맞다고 생각합니다. 물론 대중들에게는 기술적인 세부사항을 전부 알릴 필요는 없겠지요. 기술적인 내용을 상세히 밝히는 시점은 패치가 나오고 나서여야 합니다.”

루크질버만은 “CTS가 잘못한 것이 있다면 제3의 업체들을 선정해 우리가 찾은 결과물을 재차 확인받는 과정을 거치지 않은 것”이라고 말했다. “그렇게 했으면 저희의 보고서가 더 강력한 설득력을 가졌겠지요.”

루크질버만의 말이 얼토당토하지 않은 건 아니지만, 아직도 많은 보안 전문가들은 고개를 갸웃거린다. 그런 해명에도 금전적인 동기가 섞여 있다는 의혹이 완전히 사라진 건 아니기 때문이다. CTS 측은 이 부분에 대해 긍정이나 부정을 하지 않고 있다. 다만 보고서를 확인했던 기도와 이오네스큐는 “위험한 취약점인 건 맞으니 이것에 대한 조치를 취해야 함은 분명하다”고 강조했다.

CTS는 이 사안과 관련하여 AMDflaws.com이라는 웹사이트도 개설해 운영 중에 있다. 이 사이트를 통해 CTS는 자신들이 밝힌 취약점 익스플로잇에 물리적인 접근은 필요 없다고 짚기도 했다. 로컬 관리자 권한만 가지고 파일을 실행시킬 수만 있어도 된다는 것인데, 이것이 사실일 경우 정말로 ‘동기 찾기’보다 ‘일단 해결’이 시급할 수도 있다.

AMD 측은 “확인 중에 있다”는 발표 이후 추가적인 성명을 내고 있진 않다.

[국제부 문가용 기자(globoan@boannews.com)]

금전적인 동기 의심...해명 말끔하진 않지만, “시급한 해결이 먼저” 주장도 있어

[보안뉴스 문가용 기자] 이스라엘의 보안 업체 CTS 랩스(CTS Labs)가 이번 주 AMD 프로세서에서 취약점을 발견해 발표했다. 하지만 취약점 공개 방식 때문에 오히려 산업 내 역풍을 맞고 있는 건 CTS 랩스인 상황이다. 이에 CTS 측에서 다시 한 번 해당 사안에 대한 설명문을 발표했다.

.jpg)

[이미지 = iclickart]

먼저 CTS 랩스가 이번 주 공개한 것은 에픽(EPYC)과 라이젠(Ryzen) 프로세서에서 찾아낸 13가지 치명적인 취약점과 백도어다. CTS 랩스의 주장에 의하면 이 취약점들을 익스플로잇 할 경우 해커가 임의의 코드를 실행하고, 보안 기능들을 우회하며, 데이터를 훔쳐낼 수 있게 된다. 심지어 하드웨어 손상까지도 가능하다고 CTS는 발표했다.

그렇다면 왜 CTS 랩스는 중요한 문제를 업계에 알려놓고도 안 좋은 소리를 듣는 걸까? 먼저 AMD에게 해당 사안을 고지한 것이 취약점을 공개하기 불과 24시간 전이기 때문이다. 통상 보안 업계에서는 수개월 전에 취약점을 알리고, 패치가 발표된 후에서야 취약점을 상세히 공개한다.

이에 대해 ‘이번 취약점 발표가 사실은 투자 전략의 일환이었다’는 의혹이 제기되고 있다. 이러한 사례는 이전에도 있었다. 2016년 의료용 사물인터넷 제조 및 공급업체인 세인트 주드 메디컬(St. Jude Medical)의 기기들에서 발견된 취약점이 메드섹(MedSec)과 머디워터스(Muddy Waters)에 의해 갑작스럽게 공개된 바 있는데, 알고 보니 여기에는 주가와 관련된 동기가 개입되어 있었던 것이다.

또한 CTS 랩스가 신생 기업에 가깝고, 창립자의 직무 경험이 의심스럽다는 점도 도마 위에 오르고 있다. 왜냐하면 취약점을 공개한 최초 보고서 중 기술적인 부분에 허술한 점이 제법 나타나기 때문이다. 따라서 해당 보고서를 꼼꼼히 읽은 많은 관계자들이 ‘정말 취약점이 있긴 한 것인가?’ 내지는 ‘치명적인 취약점이 맞긴 한가?’라는 의문을 제시하고 있다.

물론 댄 기도(Dan Guido)나 알렉스 이오네스큐(Alex Ionescu) 등의 전문가들은 CTS 랩스의 보고서 내용이 전반적으로 맞다는 의견이다.

CTS 랩스의 CTO인 일리야 루크질버만(Ilia Luk-Zilberman)은 먼저 “AMD에 충분한 시간을 주지 않았다”는 비판에 대해 “우리가 생각하는 적절한 ‘취약점 공개’는 공공성을 먼저 생각해야 하는 것”이라고 발표했다. 즉 자신들의 행위는 AMD 프로세서를 사용하는 수많은 사용자들의 안전을 위한 것이라는 주장이다.

“취약점을 발견하고, 해당되는 기업에 이를 먼저 알려 패치가 나오고 나서 취약점을 공개하기보다, 기업에 고지할 때 대중들에게도 동시에 알리는 게 맞다고 생각합니다. 물론 대중들에게는 기술적인 세부사항을 전부 알릴 필요는 없겠지요. 기술적인 내용을 상세히 밝히는 시점은 패치가 나오고 나서여야 합니다.”

루크질버만은 “CTS가 잘못한 것이 있다면 제3의 업체들을 선정해 우리가 찾은 결과물을 재차 확인받는 과정을 거치지 않은 것”이라고 말했다. “그렇게 했으면 저희의 보고서가 더 강력한 설득력을 가졌겠지요.”

루크질버만의 말이 얼토당토하지 않은 건 아니지만, 아직도 많은 보안 전문가들은 고개를 갸웃거린다. 그런 해명에도 금전적인 동기가 섞여 있다는 의혹이 완전히 사라진 건 아니기 때문이다. CTS 측은 이 부분에 대해 긍정이나 부정을 하지 않고 있다. 다만 보고서를 확인했던 기도와 이오네스큐는 “위험한 취약점인 건 맞으니 이것에 대한 조치를 취해야 함은 분명하다”고 강조했다.

CTS는 이 사안과 관련하여 AMDflaws.com이라는 웹사이트도 개설해 운영 중에 있다. 이 사이트를 통해 CTS는 자신들이 밝힌 취약점 익스플로잇에 물리적인 접근은 필요 없다고 짚기도 했다. 로컬 관리자 권한만 가지고 파일을 실행시킬 수만 있어도 된다는 것인데, 이것이 사실일 경우 정말로 ‘동기 찾기’보다 ‘일단 해결’이 시급할 수도 있다.

AMD 측은 “확인 중에 있다”는 발표 이후 추가적인 성명을 내고 있진 않다.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

[2024-04-18]

[2024-04-18]

.jpg)

.jpg)