평창 올림픽 타깃 공격에도 ‘엠파이어’ 프레임워크 사용...파일리스로 보안제품 우회

파워쉘 스크립트 통해 메모리에서 악성행위 수행...파일생성 없어 탐지 쉽지않아

[보안뉴스 김경애 기자] 최근 파워쉘 ‘엠파이어’를 이용한 APT 타깃 공격이 증가하고 있어 기관 및 조직 보안 담당자들의 각별한 주의가 필요하다.

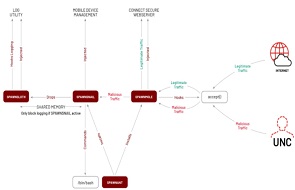

보안기업 하우리(대표 김희천)에 따르면 엠파이어(Empire)는 파워쉘로 제작된 오픈소스형 악성코드 공격 프레임워크로 키로거를 비롯하여 계정 정보를 탈취하는 미미카츠(Mimikatz) 등 다양한 공격 모듈을 포함하고 있다고 밝혔다. 암호화된 통신을 사용하며 파일을 생성하지 않는 파일리스(Fileless) 형태로 공격을 수행할 수 있는데, 공격자들은 이를 이용해 주요 기관 및 조직을 대상으로 APT 타깃 공격을 수행하는데 적극 활용하고 있다고 분석했다.

주로 문서 파일에 삽입된 매크로를 이용하여 악성스크립트를 실행해 특정 서버와 통신을 통해 파워쉘 ‘엠파이어’ 스크립트를 메모리에 로드하고 실행한다. 실행된 파워쉘 스크립트를 통해 명령제어(C&C)서버로부터 해커의 명령을 받아 PC정보를 탈취하고, 추가 파일을 다운로드, 명령 실행 등 악성행위를 수행한다.

특히, 파워쉘 스크립트를 통해 메모리에서 모든 악성행위가 수행되기 때문에 파일을 생성하지 않아 탐지하는 데 어려움이 많다는 게 하우리 측의 설명이다.

최상명 CERT실장은 “최근 평창 올림픽을 주제로 한 타깃 공격에도 ‘엠파이어’ 프레임워크가 사용됐다”며, “이를 이용한 공격이 더욱 많아질 것으로 예상되기 때문에 보안담당자들의 많은 관심과 주의가 필요하다”고 밝혔다.

[김경애 기자(boan3@boannews.com)]

파워쉘 스크립트 통해 메모리에서 악성행위 수행...파일생성 없어 탐지 쉽지않아

[보안뉴스 김경애 기자] 최근 파워쉘 ‘엠파이어’를 이용한 APT 타깃 공격이 증가하고 있어 기관 및 조직 보안 담당자들의 각별한 주의가 필요하다.

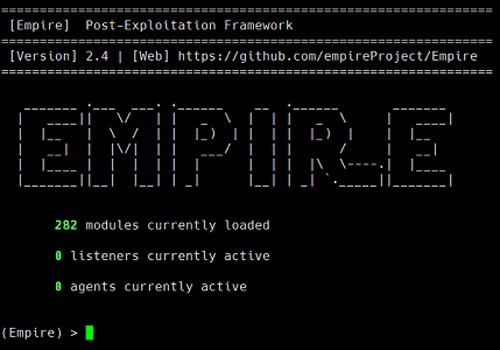

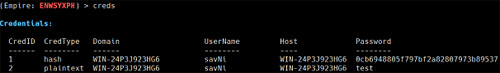

▲파워쉘 ‘엠파이어’ 악성코드 공격 프레임워크 [이미지=하우리]

보안기업 하우리(대표 김희천)에 따르면 엠파이어(Empire)는 파워쉘로 제작된 오픈소스형 악성코드 공격 프레임워크로 키로거를 비롯하여 계정 정보를 탈취하는 미미카츠(Mimikatz) 등 다양한 공격 모듈을 포함하고 있다고 밝혔다. 암호화된 통신을 사용하며 파일을 생성하지 않는 파일리스(Fileless) 형태로 공격을 수행할 수 있는데, 공격자들은 이를 이용해 주요 기관 및 조직을 대상으로 APT 타깃 공격을 수행하는데 적극 활용하고 있다고 분석했다.

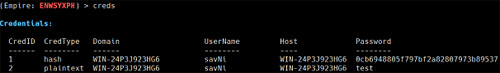

▲‘엠파이어’를 활용한 윈도우 계정정보 탈취 화면[이미지=하우리]

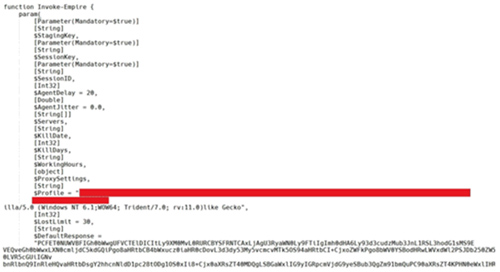

주로 문서 파일에 삽입된 매크로를 이용하여 악성스크립트를 실행해 특정 서버와 통신을 통해 파워쉘 ‘엠파이어’ 스크립트를 메모리에 로드하고 실행한다. 실행된 파워쉘 스크립트를 통해 명령제어(C&C)서버로부터 해커의 명령을 받아 PC정보를 탈취하고, 추가 파일을 다운로드, 명령 실행 등 악성행위를 수행한다.

특히, 파워쉘 스크립트를 통해 메모리에서 모든 악성행위가 수행되기 때문에 파일을 생성하지 않아 탐지하는 데 어려움이 많다는 게 하우리 측의 설명이다.

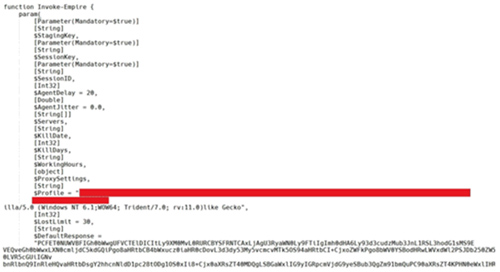

▲실제 국내 APT 타깃 공격에 사용된 ‘엠파이어’ 파워쉘 코드 일부 화면[이미지=하우리]

최상명 CERT실장은 “최근 평창 올림픽을 주제로 한 타깃 공격에도 ‘엠파이어’ 프레임워크가 사용됐다”며, “이를 이용한 공격이 더욱 많아질 것으로 예상되기 때문에 보안담당자들의 많은 관심과 주의가 필요하다”고 밝혔다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

김경애기자 기사보기

김경애기자 기사보기

[2024-04-16]

[2024-04-16] .jpg)

.jpg)