한글파일의 취약점, 스크립트, EPS, 객체 삽입 통해 악성코드 심어

북한 추정 A,B,C 그룹으로 나뉘어 소니픽처스, 가상화폐 거래소 등 공격

[보안뉴스 김경애 기자] 국내를 타깃으로 한글파일을 단골로 악용하는 해커그룹이 베일을 벗었다. 이들은 그룹 A,B,C 등으로 구분돼 분석됐으며, 한글파일 취약점, 객체 삽입 방법 등을 통해 한글파일 문서에 악성코드를 심어 메일로 뿌리는 공격을 주로 활용했다.

1. 한글파일 이용 공격

안랩에서 2016년 9월부터 2017년 12월까지 16개월 동안 발견된 악성 한글파일을 분석한 결과, 주요 공격 대상은 북한 관련 업무 종사자와 가상화폐 관련 업무 종사자로 공격 그룹은 공격 대상, 공격 기법, 악성코드를 중심으로 분류했을 때 최소 3개 그룹인 것으로 조사됐다. 이 가운데 2개 그룹이 가장 활발하게 한글 파일을 이용하고 있는 것으로 추정된다고 밝혔다.

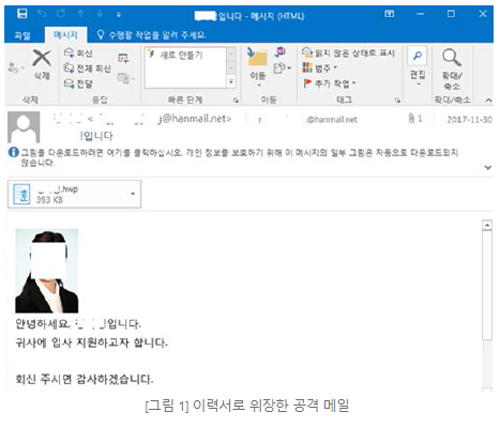

안랩의 차민석 수석연구원은 “한글파일을 이용한 공격 방법은 이메일을 통한 공격이 가장 흔하다”며 “공격자는 공격 대상자가 관심을 가질 만한 내용으로 이메일을 작성해 악성코드가 포함된 한글파일을 열어보도록 유도한다. 또한, 공격자는 이메일에 파일을 직접 첨부하는 방식이 아닌 악성파일을 다운로드할 수 있는 주소를 이용하거나 실행 가능한 EXE, LNK 등의 파일을 한글파일로 위장한다”고 밝혔다.

해당 해커그룹은 한글파일의 취약점, 스크립트, EPS(Encapsulated PostScript), 객체 삽입 등의 방법을 통해 악성코드를 심는 것이 특징이다.

(1) 취약점

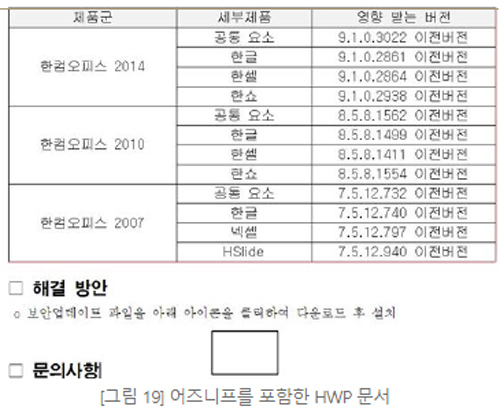

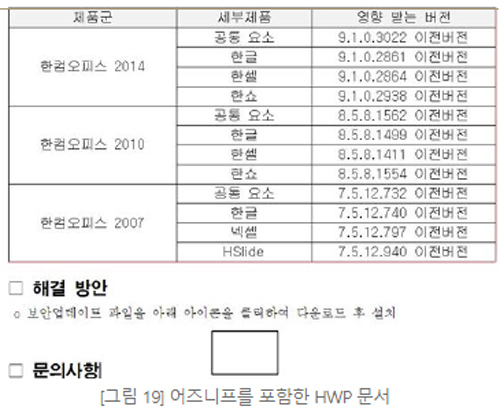

공격자는 문서 내용을 임의로 수정해 비정상적인 동작으로 악의적인 코드가 실행되게 하는 방법을 이용한다. 취약점을 이용한 방법은 인지하기 쉽지 않고 한글 소프트웨어 버전에 영향을 크게 받기 때문에 문서를 열 때 오래 걸리거나 문서가 아예 안 열리는 경우도 있다. 다행히 2016년 가을 이후 한글에서 새로운 취약점이 발견되지 않아 공격자는 기존 취약점을 이용하고 있다.

(2) 자바 스크립트 (Java Script)

한컴 오피스는 자바 스크립트를 지원하는데 이 스크립트로 작성된 악성코드가 존재한다. 주로 스크립트가 포함된 문서는 사용자에게 실행 유무를 확인한다. 그런데 사용자 알림 없이 스크립트가 시작되는 취약점이 한글 2007에서 발견됐다. 자바 스크립트 내 윈도우 실행 파일에 해당하는 데이터가 윈도우 실행 파일을 만든다.

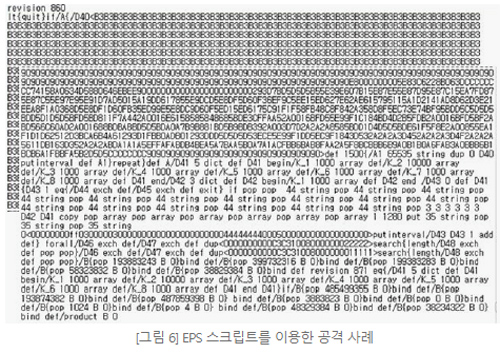

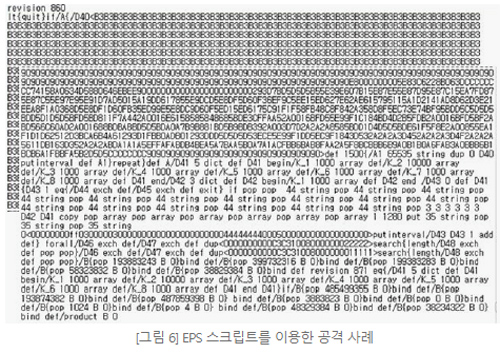

(3) EPS

EPS(Encapsulated PostScript)는 어도비(Adobe)의 이미지를 처리하는 스크립트다. EPS를 이용한 취약점(CVE-2015-2545)이 2015년에 발견된 후, 첫 EPS로 작성된 악성 한글문서는 2016년 9월에 등장해 2018년 1월까지 꾸준히 발견됐다.

최신 보안 업데이트가 적용된 한글에서는 EPS로 작성된 악성 스크립트가 실행되지 않는다. 하지만 새로운 한글 취약점이 발견되지 않은 이상 해당 취약점을 이용한 공격자의 공격은 당분간 계속될 것으로 보인다. 따라서 EPS 스크립트를 이용한 공격으로부터 피해를 입지 않으려면 반드시 최신 보안 업데이트를 적용해야 한다.

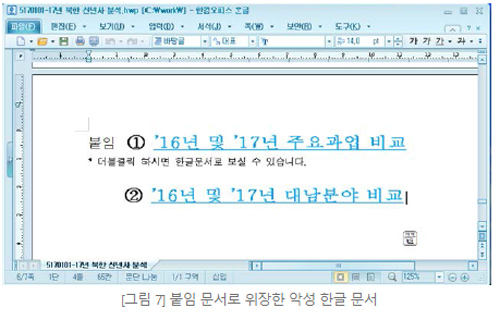

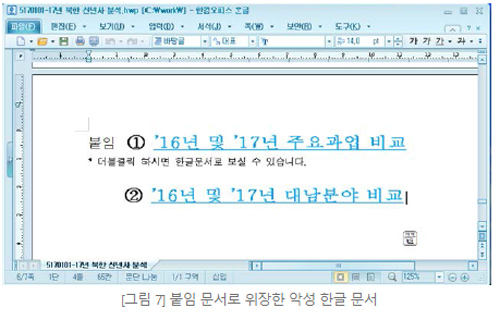

(4) 개체 삽입

개체 삽입은 취약점은 아니지만 실행 가능한 코드를 문서에 첨부시킨 후 사용자의 클릭을 유도해 실행하는 방법이다. 공격자는 실제 악성코드를 문서 내 붙임 문서로 위장해 첨부한다. 클릭을 유도하기 위해 알림창 이미지를 삽입한 문서도 존재한다. 사용자가 창을 닫기 위해 ‘확인’ 버튼을 누르면 삽입된 악성코드가 실행된다.

개체 삽입된 파일 중 실행 파일은 사용자에게 실행 유무를 확인한다. 알림창을 통해 파일이 저장된 경로를 확인할 수 있다

악성 한글문서 파일 현황

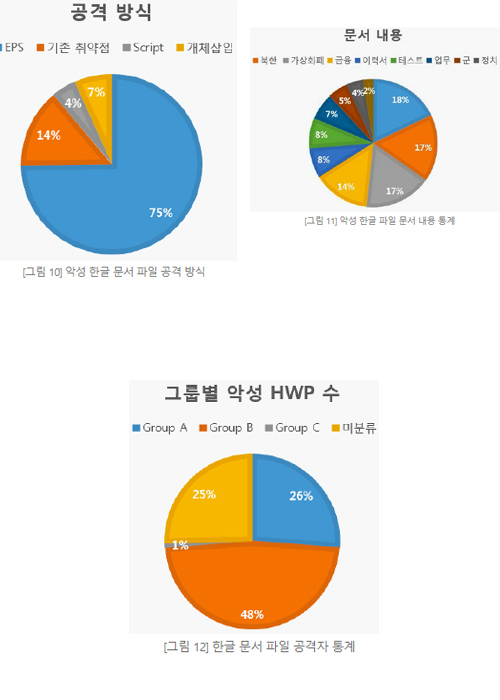

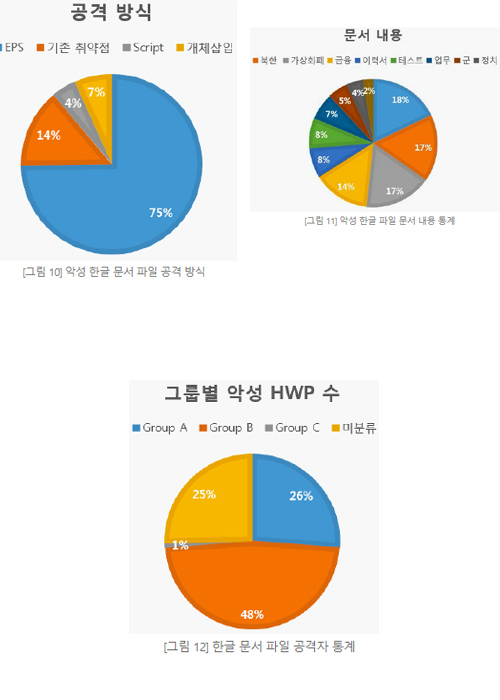

안랩이 2016년 9월부터 2017년 12월까지 16개월 동안 수집한 악성 한글 문서 파일은 총 135개다.

악성 한글문서 파일의 공격 방식은 EPS가 75%, 취약점 14%, 개체 삽입 7%, 스크립트 4% 순으로 집계됐으며, 이 가운데 EPS를 이용한 공격이 가장 많은 것으로 확인됐다. 또한, 수집된 악성 한글문서 파일의 내용을 살펴보면, 제품, 보안, 공고문, 격언 등과 같은 일반적인 정보 18%, 북한 17%, 가상화폐 17%, 금융 14%, 이력서 8% 등의 순으로 활용됐다.

이에 대해 안랩 측은 “문서 내용을 살펴봤을 때, 공격자의 목표는 북한 관련 업무 종사자(탈북자, 북한 인권 운동가, 북한 연구가, 언론인 등)와 가상화폐 관련 업무 종사자로 추정된다”고 예측했다.

공격그룹에 대해서는 악성 한글문서 파일 내용, 공격 기법, 악성코드 분석을 통해 파악할 수 있다. 우선 공격자는 그룹 A, B, C 등 3개의 그룹으로 구분할 수 있다. 이 가운데 그룹 A(26%)와 그룹 B(48%)가 공격의 74% 정도를 수행, 대부분의 공격을 주도한 것으로 보인다. 한편 미분류 그룹은 25%이며, 추가 분석 결과에 따라 공격 그룹이 늘어날 수도 있다.

한글문서 파일 공격에 이용된 악성코드의 변화

한글문서 파일을 악용한 악성코드는 다른 악성코드를 다운로드하는 ‘다운로더’와 원격 조정을 할 수 있는 ‘백도어’가 일반적이다.

가장 많은 형태는 다운로더이다. 다운로더는 특정 주소에서 악성코드를 다운로드 한다. 특정 주소에서 계속 파일을 다운로드할 수 있다면 새로운 악성코드로의 교체 또한 가능하다. 또한, 원격에서 감염 컴퓨터의 내용을 몰래 조종할 수 있는 백도어를 직접 포함시키기도 한다.

과거에는 한글 취약점을 이용해 백도어를 사용자 컴퓨터에 생성하고 실행하는 방식이 일반적이었다. 하지만, 2016년 9월 이후 발견되고 있는 악성코드는 대부분 메모리에서만 실행된다. 이는 많은 보안 솔루션이 행위 기반 진단기법을 적용해 문서파일에서 악성코드를 생성하는 행위를 진단하고 있으므로, 이를 우회하기 위한 방법을 선택한 것으로 보인다. 이외 파일이 생성되는 경우에도 평소에는 동작하지 않다가 한글이 실행될 때만 동작하는 형태도 발견됐다.

2. 공격 그룹

2017년 한글 파일을 공격에 사용한 그룹은 최소 3개로 파악됐다. 단, 공격 그룹의 구분은 새로운 근거에 의해 언제든 새롭게 나뉘거나 합쳐질 수 있다. 이 중 가장 왕성하게 한글파일을 공격에 활용한 2개 그룹의 공격대상은 명확했다.

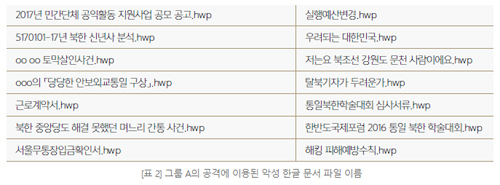

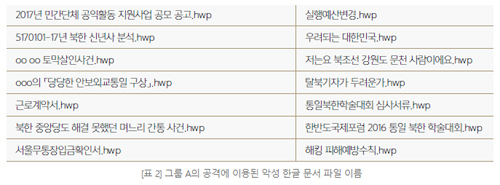

(1)그룹 A- Red Eyes

그룹 A는 레드아이즈(Red Eyes), 그룹 123(Group 123), 스카커프(ScarCurf), APT37, 리퍼(Reaper), 물수제비천리마(Ricochet Chollima) 등으로도 알려져 있다. 분석 결과, 이 그룹의 주요 공격 대상자는 탈북자, 북한 인권운동가, 북한 연구가, 언론인 등 북한과 관련된 분야 종사자인 것으로 추정된다. 더불어 군과 관련된 문서 내용도 공격 사례에 포함된 것으로 확인됐다.

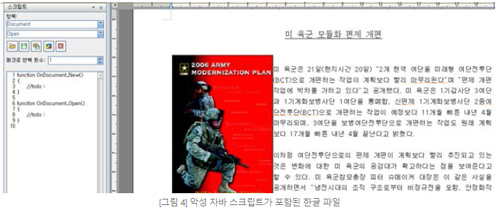

해당 공격그룹에서 사용한 악성 한글파일의 이름은 아래와 같다. 이 그룹에서 2016년 9월 첫 EPS를 이용한 악성코드를 제작했다.

2017년 1월 북한 신년사로 가장한 한글문서는 개체를 삽입했다. 문서를 통해 악성코드 제작자에 대한 정보를 얻을 수 있다. 즉, 개체 삽입을 통한 파일 경로인 ‘C:\Users\pad-2\AppData\Local\Temp\Hwp (3).exe’를 통해 악성코드 제작자의 사용자 이름은 pad-2 임을 알 수 있다. 특히, ‘\\192.168.100.22\saggazi\Happy\Work\2016.8~2016.8.10~’에서 사가지(saggazi)와 같은 문자열에서 제작자는 한국인 혹은 한국어에 익숙한 사람일 가능성이 있다. 관련된 문자열을 통해 동일 그룹에 의해 제작된 악성코드를 추적 중이다.

해당 공격그룹은 2017년 10월 말에는 마이크로소프트 워드의 DDE(Dynamic Data Exchange)를 이용한 문서 파일로 공격을 진행하기도 했다.

이 공격그룹은 2017년 4월 하드디스크 파괴 악성코드를 포함한 한글 파일을 배포했다. 악성코드가 실행되면 하드디스크 내용을 파괴하고 재부팅 시킨 후, ‘Are you Happy?’라는 메시지만 출력한다.

해당 그룹의 악성코드는 특징적인 PDB(Program database) 관련 문자열을 포함하고 있다. 이 PDB 관련 문자열을 통해 공격자의 악성코드 버전, 악성코드 종류 등을 추측할 수 있다.

이 공격 그룹은 2018년 1월 말 제로 데이 플래시 파일을 이용한 공격으로 알려졌다. 2018년 2월 관련 보고서가 추가로 나오면서 새롭게 주목받은 공격 그룹이다.

(2)그룹 B

그룹 B는 2014년 소니픽쳐스 해킹과 연관된 그룹으로 추정된다. 2014년 이후 한국 내 방위산업체, 대기업 등을 공격했으며, 2017년에는 가상화폐 거래소와 가상화폐 관련 연구소에 대한 공격에 집중하고 있다. 금융위원회나 검찰 등을 사칭해 세무조사 준비서류, 법인 혐의 거래, 수사내용 등으로 가장하고 있다.

이 그룹도 주로 EPS 를 이용했지만 그룹 A와는 스크립트 방식이 확연히 다르다.

(3)그룹 C

그룹 C는 2017년 6월 개체 삽입 형태로 발견된 한글 파일이 유일하다. 하지만, 삽입된 실행 파일을 분석한 결과 관련 변형이 40개 이상 존재하며, 2015년 7월부터 활동했음을 알 수 있다.

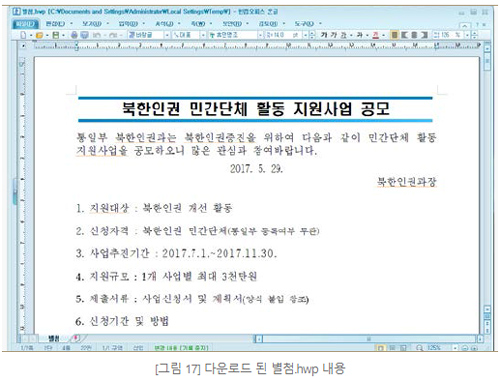

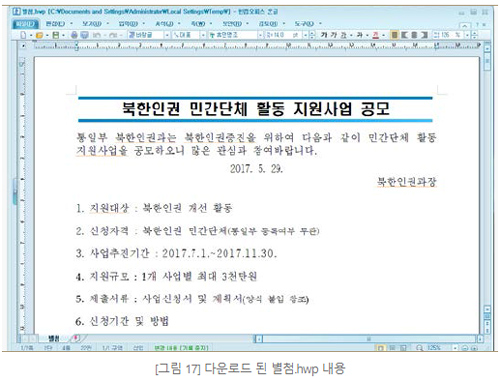

악성코드는 한글문서 파일에 개체 삽입으로 포함되고 사용자가 클릭하면 다운로더가 실행되어 http://endlesspaws.com/sitemap.tar.gz에서 추가 악성코드를 다운로드한다. 동시에 http://endlesspaws.com/dump.sql에서 정상 한글 파일을 다운로드해 ‘별첨.hwp’ 파일 내용을 보여줘 사용자가 악성코드 감염을 모르게 한다.

다운로드된 문서는 ‘별첨.hwp’이며, ‘북한인권 민간단체 활동 지원사업 공모’ 내용을 담고 있다. 또한, 개체 삽입된 한글 파일을 통해 악성코드 제작자의 사용자 이름은 ‘이지(easy)’임을 알 수 있다.

다운로더 변형들을 분석한 결과, 다운로드하는 백도어 변형은 대략 25개가 확인됐으며, 2015년 7월에 최초 발견됐다. 그룹 C에서 이용하는 다운로더와 백도어는 [표 6]과 같은 뮤텍스(Mutex)를 사용한다.

현재까지 확인된 공격 대상은 북한인권 단체로 보이지만 다른 한글파일을 확인할 수 없어 구체적인 공격 대상을 확인할 수는 없었다는 게 안랩 측의 설명이다. 그룹 C의 경우, 현재까지는 그룹 A와는 다른 그룹으로 보이지만 이 그룹의 주 목표 대상이 북한 관련 업무 종사자라면 그룹 A와 연관성도 배제할 수 없다.

(4)기타

2017년 11월 금융 정보 탈취 악성코드인 어즈니프(Ursnif)가 첨부된 한글파일도 발견됐다.

어즈니프 변형이 포함된 문서의 경우 사용자 이름은 국내 유명 회사 이름과 동일하며 개체의 경로는 C:\Users\(사용자)\Desktop\두란두란\Sample\patch39.exe 이다.

한국 사용자를 노린 공격자 입장에서 한국에서 널리 사용되는 한글파일을 이용한 공격은 매력적일 수 밖에 없다. 따라서 사용자들은 최신 업데이트를 적용해야 한다. 또한, 한글문서를 열었을 때 내부에 포함된 링크, 이미지, 동영상, 문서처럼 가장하고 있는 실행 파일을 주의할 필요가 있다.

공격자는 지난 10년 동안 다양한 공격 방식을 찾아 이용하고 있다. 다행히 문서 파일을 변조해 한글의 취약점을 공격하는 새로운 취약점이 발견되지는 않았지만, 국내 사용자를 노리는 한글문서 악용 공격은 앞으로도 꾸준히 진행될 것으로 보인다.

[김경애 기자(boan3@boannews.com)]

북한 추정 A,B,C 그룹으로 나뉘어 소니픽처스, 가상화폐 거래소 등 공격

[보안뉴스 김경애 기자] 국내를 타깃으로 한글파일을 단골로 악용하는 해커그룹이 베일을 벗었다. 이들은 그룹 A,B,C 등으로 구분돼 분석됐으며, 한글파일 취약점, 객체 삽입 방법 등을 통해 한글파일 문서에 악성코드를 심어 메일로 뿌리는 공격을 주로 활용했다.

[이미지=안랩]

1. 한글파일 이용 공격

안랩에서 2016년 9월부터 2017년 12월까지 16개월 동안 발견된 악성 한글파일을 분석한 결과, 주요 공격 대상은 북한 관련 업무 종사자와 가상화폐 관련 업무 종사자로 공격 그룹은 공격 대상, 공격 기법, 악성코드를 중심으로 분류했을 때 최소 3개 그룹인 것으로 조사됐다. 이 가운데 2개 그룹이 가장 활발하게 한글 파일을 이용하고 있는 것으로 추정된다고 밝혔다.

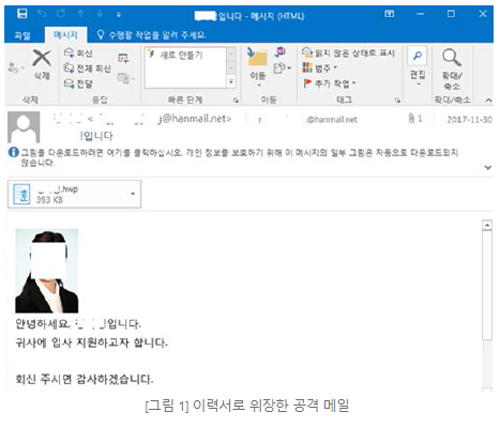

안랩의 차민석 수석연구원은 “한글파일을 이용한 공격 방법은 이메일을 통한 공격이 가장 흔하다”며 “공격자는 공격 대상자가 관심을 가질 만한 내용으로 이메일을 작성해 악성코드가 포함된 한글파일을 열어보도록 유도한다. 또한, 공격자는 이메일에 파일을 직접 첨부하는 방식이 아닌 악성파일을 다운로드할 수 있는 주소를 이용하거나 실행 가능한 EXE, LNK 등의 파일을 한글파일로 위장한다”고 밝혔다.

해당 해커그룹은 한글파일의 취약점, 스크립트, EPS(Encapsulated PostScript), 객체 삽입 등의 방법을 통해 악성코드를 심는 것이 특징이다.

(1) 취약점

공격자는 문서 내용을 임의로 수정해 비정상적인 동작으로 악의적인 코드가 실행되게 하는 방법을 이용한다. 취약점을 이용한 방법은 인지하기 쉽지 않고 한글 소프트웨어 버전에 영향을 크게 받기 때문에 문서를 열 때 오래 걸리거나 문서가 아예 안 열리는 경우도 있다. 다행히 2016년 가을 이후 한글에서 새로운 취약점이 발견되지 않아 공격자는 기존 취약점을 이용하고 있다.

(2) 자바 스크립트 (Java Script)

[이미지=안랩]

한컴 오피스는 자바 스크립트를 지원하는데 이 스크립트로 작성된 악성코드가 존재한다. 주로 스크립트가 포함된 문서는 사용자에게 실행 유무를 확인한다. 그런데 사용자 알림 없이 스크립트가 시작되는 취약점이 한글 2007에서 발견됐다. 자바 스크립트 내 윈도우 실행 파일에 해당하는 데이터가 윈도우 실행 파일을 만든다.

(3) EPS

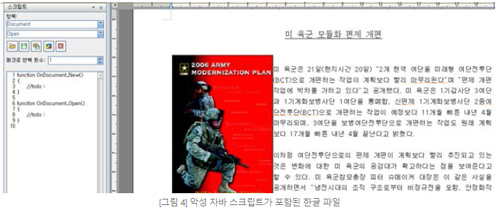

EPS(Encapsulated PostScript)는 어도비(Adobe)의 이미지를 처리하는 스크립트다. EPS를 이용한 취약점(CVE-2015-2545)이 2015년에 발견된 후, 첫 EPS로 작성된 악성 한글문서는 2016년 9월에 등장해 2018년 1월까지 꾸준히 발견됐다.

[이미지=안랩]

최신 보안 업데이트가 적용된 한글에서는 EPS로 작성된 악성 스크립트가 실행되지 않는다. 하지만 새로운 한글 취약점이 발견되지 않은 이상 해당 취약점을 이용한 공격자의 공격은 당분간 계속될 것으로 보인다. 따라서 EPS 스크립트를 이용한 공격으로부터 피해를 입지 않으려면 반드시 최신 보안 업데이트를 적용해야 한다.

(4) 개체 삽입

[이미지=안랩]

개체 삽입은 취약점은 아니지만 실행 가능한 코드를 문서에 첨부시킨 후 사용자의 클릭을 유도해 실행하는 방법이다. 공격자는 실제 악성코드를 문서 내 붙임 문서로 위장해 첨부한다. 클릭을 유도하기 위해 알림창 이미지를 삽입한 문서도 존재한다. 사용자가 창을 닫기 위해 ‘확인’ 버튼을 누르면 삽입된 악성코드가 실행된다.

개체 삽입된 파일 중 실행 파일은 사용자에게 실행 유무를 확인한다. 알림창을 통해 파일이 저장된 경로를 확인할 수 있다

악성 한글문서 파일 현황

안랩이 2016년 9월부터 2017년 12월까지 16개월 동안 수집한 악성 한글 문서 파일은 총 135개다.

[이미지=안랩]

악성 한글문서 파일의 공격 방식은 EPS가 75%, 취약점 14%, 개체 삽입 7%, 스크립트 4% 순으로 집계됐으며, 이 가운데 EPS를 이용한 공격이 가장 많은 것으로 확인됐다. 또한, 수집된 악성 한글문서 파일의 내용을 살펴보면, 제품, 보안, 공고문, 격언 등과 같은 일반적인 정보 18%, 북한 17%, 가상화폐 17%, 금융 14%, 이력서 8% 등의 순으로 활용됐다.

[이미지=안랩]

이에 대해 안랩 측은 “문서 내용을 살펴봤을 때, 공격자의 목표는 북한 관련 업무 종사자(탈북자, 북한 인권 운동가, 북한 연구가, 언론인 등)와 가상화폐 관련 업무 종사자로 추정된다”고 예측했다.

공격그룹에 대해서는 악성 한글문서 파일 내용, 공격 기법, 악성코드 분석을 통해 파악할 수 있다. 우선 공격자는 그룹 A, B, C 등 3개의 그룹으로 구분할 수 있다. 이 가운데 그룹 A(26%)와 그룹 B(48%)가 공격의 74% 정도를 수행, 대부분의 공격을 주도한 것으로 보인다. 한편 미분류 그룹은 25%이며, 추가 분석 결과에 따라 공격 그룹이 늘어날 수도 있다.

한글문서 파일 공격에 이용된 악성코드의 변화

한글문서 파일을 악용한 악성코드는 다른 악성코드를 다운로드하는 ‘다운로더’와 원격 조정을 할 수 있는 ‘백도어’가 일반적이다.

가장 많은 형태는 다운로더이다. 다운로더는 특정 주소에서 악성코드를 다운로드 한다. 특정 주소에서 계속 파일을 다운로드할 수 있다면 새로운 악성코드로의 교체 또한 가능하다. 또한, 원격에서 감염 컴퓨터의 내용을 몰래 조종할 수 있는 백도어를 직접 포함시키기도 한다.

과거에는 한글 취약점을 이용해 백도어를 사용자 컴퓨터에 생성하고 실행하는 방식이 일반적이었다. 하지만, 2016년 9월 이후 발견되고 있는 악성코드는 대부분 메모리에서만 실행된다. 이는 많은 보안 솔루션이 행위 기반 진단기법을 적용해 문서파일에서 악성코드를 생성하는 행위를 진단하고 있으므로, 이를 우회하기 위한 방법을 선택한 것으로 보인다. 이외 파일이 생성되는 경우에도 평소에는 동작하지 않다가 한글이 실행될 때만 동작하는 형태도 발견됐다.

2. 공격 그룹

2017년 한글 파일을 공격에 사용한 그룹은 최소 3개로 파악됐다. 단, 공격 그룹의 구분은 새로운 근거에 의해 언제든 새롭게 나뉘거나 합쳐질 수 있다. 이 중 가장 왕성하게 한글파일을 공격에 활용한 2개 그룹의 공격대상은 명확했다.

(1)그룹 A- Red Eyes

그룹 A는 레드아이즈(Red Eyes), 그룹 123(Group 123), 스카커프(ScarCurf), APT37, 리퍼(Reaper), 물수제비천리마(Ricochet Chollima) 등으로도 알려져 있다. 분석 결과, 이 그룹의 주요 공격 대상자는 탈북자, 북한 인권운동가, 북한 연구가, 언론인 등 북한과 관련된 분야 종사자인 것으로 추정된다. 더불어 군과 관련된 문서 내용도 공격 사례에 포함된 것으로 확인됐다.

[이미지=안랩]

해당 공격그룹에서 사용한 악성 한글파일의 이름은 아래와 같다. 이 그룹에서 2016년 9월 첫 EPS를 이용한 악성코드를 제작했다.

2017년 1월 북한 신년사로 가장한 한글문서는 개체를 삽입했다. 문서를 통해 악성코드 제작자에 대한 정보를 얻을 수 있다. 즉, 개체 삽입을 통한 파일 경로인 ‘C:\Users\pad-2\AppData\Local\Temp\Hwp (3).exe’를 통해 악성코드 제작자의 사용자 이름은 pad-2 임을 알 수 있다. 특히, ‘\\192.168.100.22\saggazi\Happy\Work\2016.8~2016.8.10~’에서 사가지(saggazi)와 같은 문자열에서 제작자는 한국인 혹은 한국어에 익숙한 사람일 가능성이 있다. 관련된 문자열을 통해 동일 그룹에 의해 제작된 악성코드를 추적 중이다.

해당 공격그룹은 2017년 10월 말에는 마이크로소프트 워드의 DDE(Dynamic Data Exchange)를 이용한 문서 파일로 공격을 진행하기도 했다.

이 공격그룹은 2017년 4월 하드디스크 파괴 악성코드를 포함한 한글 파일을 배포했다. 악성코드가 실행되면 하드디스크 내용을 파괴하고 재부팅 시킨 후, ‘Are you Happy?’라는 메시지만 출력한다.

해당 그룹의 악성코드는 특징적인 PDB(Program database) 관련 문자열을 포함하고 있다. 이 PDB 관련 문자열을 통해 공격자의 악성코드 버전, 악성코드 종류 등을 추측할 수 있다.

이 공격 그룹은 2018년 1월 말 제로 데이 플래시 파일을 이용한 공격으로 알려졌다. 2018년 2월 관련 보고서가 추가로 나오면서 새롭게 주목받은 공격 그룹이다.

(2)그룹 B

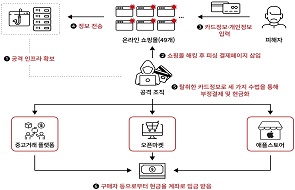

그룹 B는 2014년 소니픽쳐스 해킹과 연관된 그룹으로 추정된다. 2014년 이후 한국 내 방위산업체, 대기업 등을 공격했으며, 2017년에는 가상화폐 거래소와 가상화폐 관련 연구소에 대한 공격에 집중하고 있다. 금융위원회나 검찰 등을 사칭해 세무조사 준비서류, 법인 혐의 거래, 수사내용 등으로 가장하고 있다.

[이미지=안랩]

이 그룹도 주로 EPS 를 이용했지만 그룹 A와는 스크립트 방식이 확연히 다르다.

(3)그룹 C

그룹 C는 2017년 6월 개체 삽입 형태로 발견된 한글 파일이 유일하다. 하지만, 삽입된 실행 파일을 분석한 결과 관련 변형이 40개 이상 존재하며, 2015년 7월부터 활동했음을 알 수 있다.

[이미지=안랩]

악성코드는 한글문서 파일에 개체 삽입으로 포함되고 사용자가 클릭하면 다운로더가 실행되어 http://endlesspaws.com/sitemap.tar.gz에서 추가 악성코드를 다운로드한다. 동시에 http://endlesspaws.com/dump.sql에서 정상 한글 파일을 다운로드해 ‘별첨.hwp’ 파일 내용을 보여줘 사용자가 악성코드 감염을 모르게 한다.

다운로드된 문서는 ‘별첨.hwp’이며, ‘북한인권 민간단체 활동 지원사업 공모’ 내용을 담고 있다. 또한, 개체 삽입된 한글 파일을 통해 악성코드 제작자의 사용자 이름은 ‘이지(easy)’임을 알 수 있다.

다운로더 변형들을 분석한 결과, 다운로드하는 백도어 변형은 대략 25개가 확인됐으며, 2015년 7월에 최초 발견됐다. 그룹 C에서 이용하는 다운로더와 백도어는 [표 6]과 같은 뮤텍스(Mutex)를 사용한다.

현재까지 확인된 공격 대상은 북한인권 단체로 보이지만 다른 한글파일을 확인할 수 없어 구체적인 공격 대상을 확인할 수는 없었다는 게 안랩 측의 설명이다. 그룹 C의 경우, 현재까지는 그룹 A와는 다른 그룹으로 보이지만 이 그룹의 주 목표 대상이 북한 관련 업무 종사자라면 그룹 A와 연관성도 배제할 수 없다.

(4)기타

2017년 11월 금융 정보 탈취 악성코드인 어즈니프(Ursnif)가 첨부된 한글파일도 발견됐다.

어즈니프 변형이 포함된 문서의 경우 사용자 이름은 국내 유명 회사 이름과 동일하며 개체의 경로는 C:\Users\(사용자)\Desktop\두란두란\Sample\patch39.exe 이다.

[이미지=안랩]

한국 사용자를 노린 공격자 입장에서 한국에서 널리 사용되는 한글파일을 이용한 공격은 매력적일 수 밖에 없다. 따라서 사용자들은 최신 업데이트를 적용해야 한다. 또한, 한글문서를 열었을 때 내부에 포함된 링크, 이미지, 동영상, 문서처럼 가장하고 있는 실행 파일을 주의할 필요가 있다.

공격자는 지난 10년 동안 다양한 공격 방식을 찾아 이용하고 있다. 다행히 문서 파일을 변조해 한글의 취약점을 공격하는 새로운 취약점이 발견되지는 않았지만, 국내 사용자를 노리는 한글문서 악용 공격은 앞으로도 꾸준히 진행될 것으로 보인다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김경애기자 기사보기

김경애기자 기사보기

[2024-04-23]

[2024-04-23]

.jpg)

.jpg)