북한의 스카크러프트, 라자루스에 비해 수준 낮지만...제로데이 구입했을 듯

북한, 외교적으로 거리낄 것이 없어 중국이나 러시아보다 더 공격적

[보안뉴스 문가용 기자] 북한의 국가 후원 해커들이 제로데이 공격을 하는 건 흔치 않은 일이다. 그렇기 때문에 최근 어도비 플래시 플레이어에서 발견된 제로데이 취약점을 익스플로잇해 한국인 표적을 공격한 것은 이례적인 상황이었다. 물론 사상 처음 있는 일은 아니었다.

2016년 6월 보안 업체 카스퍼스키는 스카크러프트(ScarCruft)라는 해킹 단체의 활동 내용을 발견한 바 있다. 이들은 그룹 123(Group 123) 혹은 리퍼(Reaper)라고도 알려져 있는 해커들이다. 당시 스카크러프트는 CVE-2016-4171이라는 플래시 제로데이 취약점을 익스플로잇해서 원격 코드 실행 공격을 하고 있었다.

카스퍼스키는 이 공격을 데이브레이크 작전(Operation Daybreak)이라고 명명했다. 이 공격은 악성 URL이 담긴 스피어피싱 이메일로부터 시작됐는데, 아시아의 사법 기관 한 곳, 두바이의 식당 한 곳, 미국의 모바일 광고 회사, 세계에서 가장 큰 축에 속하는 무역 회사들의 아시아 지부들이 주로 피해를 입었다. 국제육상경기연맹의 회원들도 역시 이 공격에 당했다.

당시는 스카크러프트가 APT 공격 단체 중에서 ‘새내기’에 속했다. 주로 사이버 스파이 행위와 파괴적인 사이버 공격을 하는 것으로 알려져 있었으며, 대한민국 대선 때 주요 기관들을 겨냥한 공격들도 발견된 바 있다.

“이런 스카크러프트가 새로운 공격 방법을 들고 나타났어요. 그것도 제로데이라니, 저로서는 솔직히 깜짝 놀랐다고밖에 할 수 없습니다.” 카스퍼스키의 코스틴 라이우(Costin Raiu)의 설명이다. “게다가 플래시 제로데이는 해커들 사이에서 더 이상 인기가 없거든요.”

최근 스카크러프트가 한국의 외교 관련 단체와 인물들을 겨냥해 진행한 공격은 1월 31일에 종결된 것으로 보인다고 카스퍼스키는 설명한다. “그런데 이 날은 한국의 CERT 팀이 플래시 플레이어 액티브엑스 28.0.0.137 및 그 이전 버전의 제로데이 취약점을 처음으로 발표한 날입니다. 이는 UaF 취약점으로 원격에서의 코드 실행을 가능하게 하는 것이었습니다.”

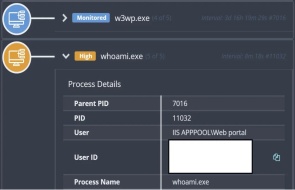

한편 시스코의 탈로스 팀은 악성 마이크로소프트 엑셀 문서가 이번 공격에 활용됐다는 걸 발견해냈다. 이 문서를 열면 ROKRAT이라는 원격 관리 툴이 다운로드 되는데, 이는 사이버 범죄 집단이 자주 사용하는 툴이기도 하다.

라이우는 “스카크러프트가 플래시 익스플로잇을 누군가로부터 구매했을 가능성이 커 보인다”고 말한다. “아직 자체 제로데이 취약점 개발 능력을 갖추고 있다고 생각하지 않습니다. 그러나 구매할 경로나 자금은 확보하고 있죠. 최근 암호화폐도 다량으로 훔쳐냈으니 제로데이 사는 것쯤이야 일도 아니었을 겁니다.”

또한 라이우는 “스카크러프트는 라자루스와는 별개의 그룹으로 보인다”는 의견이다. 라자루스는 북한 해커 단체를 대표하다시피 하는 그룹으로 과거 소니 엔터테인먼트 공격과 워너크라이 공격의 배후 세력으로 알려져 있다. 또한 라자루스의 하위 그룹인 블루노로프(Bluenoroff)는 국제 은행 간 통신 협정인 스위프트(SWIFT)를 통해 여러 은행들을 공격한 것으로 의심받고 있다. “라자루스 그룹은 다양한 멀웨어를 보유하고 있고, 자원도 풍부합니다. 그에 비하면 스카크러프트는 고등학교 수준이에요. 그러니 제로데이를 스스로 개발했을리 없다고 보는 겁니다.”

또 다른 보안 업체 파이어아이(FireEye)의 사이버 스파이 분석가인 벤자민 리드(Benjamin Read)는 “스카크러프트는 항상 한국의 외교 및 군 부대 요원들을 추적해왔다”고 말한다. 파이어아이는 스카크러프트를 리퍼라고 부르지만, 기사 편의상 스카크러프트로 바꿔 인용한다. “공격 방법이 조금 달라졌을 수는 있는데, 그렇다고 스카크러프트의 내부 기조가 바뀐 건 전혀 아닙니다.”

하지만 보안 업체 맥아피(McAfee)의 수석 분석가인 라이언 셔스토비토프(Ryan Sherstobitoff)는 “2013년 한국을 겨냥해 디도스 공격만 할 수 있었던 북한 해커 부대와 지금의 북한 해커 부대는 완전히 다른 단체인 것 같아 보인다”고 말한다. 그 만큼 기술과 실력의 발전이 급격히 이뤄졌다는 것이다.

“북한의 해커 부대는 중국과 러시아의 해커 부대보다 훨씬 더 공격적이고, 그러므로 자주 출현합니다. 사실 그럴 수밖에 없는 게 북한은 정치, 외교적으로 전혀 거리낄 것이 없기 때문입니다. 국제 사호의 눈치를 전혀 보지 않죠. 수장이 그러니, 그 통솔 아래 있는 모든 부대들도 그러는 겁니다.”

맥아피의 셔스토비토프는 “최근 북한은 소셜 미디어를 통한 공격 수법도 조금 변경했다”고 말한다. “이제 한국어를 사용해 한국 사람만 노리는 게 아니라, 외국어를 익혀 외국인도 소셜 미디어를 통해 공격하고 있습니다.”

[국제부 문가용 기자(globoan@boannews.com)]

북한, 외교적으로 거리낄 것이 없어 중국이나 러시아보다 더 공격적

[보안뉴스 문가용 기자] 북한의 국가 후원 해커들이 제로데이 공격을 하는 건 흔치 않은 일이다. 그렇기 때문에 최근 어도비 플래시 플레이어에서 발견된 제로데이 취약점을 익스플로잇해 한국인 표적을 공격한 것은 이례적인 상황이었다. 물론 사상 처음 있는 일은 아니었다.

[이미지 = iclickart]

2016년 6월 보안 업체 카스퍼스키는 스카크러프트(ScarCruft)라는 해킹 단체의 활동 내용을 발견한 바 있다. 이들은 그룹 123(Group 123) 혹은 리퍼(Reaper)라고도 알려져 있는 해커들이다. 당시 스카크러프트는 CVE-2016-4171이라는 플래시 제로데이 취약점을 익스플로잇해서 원격 코드 실행 공격을 하고 있었다.

카스퍼스키는 이 공격을 데이브레이크 작전(Operation Daybreak)이라고 명명했다. 이 공격은 악성 URL이 담긴 스피어피싱 이메일로부터 시작됐는데, 아시아의 사법 기관 한 곳, 두바이의 식당 한 곳, 미국의 모바일 광고 회사, 세계에서 가장 큰 축에 속하는 무역 회사들의 아시아 지부들이 주로 피해를 입었다. 국제육상경기연맹의 회원들도 역시 이 공격에 당했다.

당시는 스카크러프트가 APT 공격 단체 중에서 ‘새내기’에 속했다. 주로 사이버 스파이 행위와 파괴적인 사이버 공격을 하는 것으로 알려져 있었으며, 대한민국 대선 때 주요 기관들을 겨냥한 공격들도 발견된 바 있다.

“이런 스카크러프트가 새로운 공격 방법을 들고 나타났어요. 그것도 제로데이라니, 저로서는 솔직히 깜짝 놀랐다고밖에 할 수 없습니다.” 카스퍼스키의 코스틴 라이우(Costin Raiu)의 설명이다. “게다가 플래시 제로데이는 해커들 사이에서 더 이상 인기가 없거든요.”

최근 스카크러프트가 한국의 외교 관련 단체와 인물들을 겨냥해 진행한 공격은 1월 31일에 종결된 것으로 보인다고 카스퍼스키는 설명한다. “그런데 이 날은 한국의 CERT 팀이 플래시 플레이어 액티브엑스 28.0.0.137 및 그 이전 버전의 제로데이 취약점을 처음으로 발표한 날입니다. 이는 UaF 취약점으로 원격에서의 코드 실행을 가능하게 하는 것이었습니다.”

한편 시스코의 탈로스 팀은 악성 마이크로소프트 엑셀 문서가 이번 공격에 활용됐다는 걸 발견해냈다. 이 문서를 열면 ROKRAT이라는 원격 관리 툴이 다운로드 되는데, 이는 사이버 범죄 집단이 자주 사용하는 툴이기도 하다.

라이우는 “스카크러프트가 플래시 익스플로잇을 누군가로부터 구매했을 가능성이 커 보인다”고 말한다. “아직 자체 제로데이 취약점 개발 능력을 갖추고 있다고 생각하지 않습니다. 그러나 구매할 경로나 자금은 확보하고 있죠. 최근 암호화폐도 다량으로 훔쳐냈으니 제로데이 사는 것쯤이야 일도 아니었을 겁니다.”

또한 라이우는 “스카크러프트는 라자루스와는 별개의 그룹으로 보인다”는 의견이다. 라자루스는 북한 해커 단체를 대표하다시피 하는 그룹으로 과거 소니 엔터테인먼트 공격과 워너크라이 공격의 배후 세력으로 알려져 있다. 또한 라자루스의 하위 그룹인 블루노로프(Bluenoroff)는 국제 은행 간 통신 협정인 스위프트(SWIFT)를 통해 여러 은행들을 공격한 것으로 의심받고 있다. “라자루스 그룹은 다양한 멀웨어를 보유하고 있고, 자원도 풍부합니다. 그에 비하면 스카크러프트는 고등학교 수준이에요. 그러니 제로데이를 스스로 개발했을리 없다고 보는 겁니다.”

또 다른 보안 업체 파이어아이(FireEye)의 사이버 스파이 분석가인 벤자민 리드(Benjamin Read)는 “스카크러프트는 항상 한국의 외교 및 군 부대 요원들을 추적해왔다”고 말한다. 파이어아이는 스카크러프트를 리퍼라고 부르지만, 기사 편의상 스카크러프트로 바꿔 인용한다. “공격 방법이 조금 달라졌을 수는 있는데, 그렇다고 스카크러프트의 내부 기조가 바뀐 건 전혀 아닙니다.”

하지만 보안 업체 맥아피(McAfee)의 수석 분석가인 라이언 셔스토비토프(Ryan Sherstobitoff)는 “2013년 한국을 겨냥해 디도스 공격만 할 수 있었던 북한 해커 부대와 지금의 북한 해커 부대는 완전히 다른 단체인 것 같아 보인다”고 말한다. 그 만큼 기술과 실력의 발전이 급격히 이뤄졌다는 것이다.

“북한의 해커 부대는 중국과 러시아의 해커 부대보다 훨씬 더 공격적이고, 그러므로 자주 출현합니다. 사실 그럴 수밖에 없는 게 북한은 정치, 외교적으로 전혀 거리낄 것이 없기 때문입니다. 국제 사호의 눈치를 전혀 보지 않죠. 수장이 그러니, 그 통솔 아래 있는 모든 부대들도 그러는 겁니다.”

맥아피의 셔스토비토프는 “최근 북한은 소셜 미디어를 통한 공격 수법도 조금 변경했다”고 말한다. “이제 한국어를 사용해 한국 사람만 노리는 게 아니라, 외국어를 익혀 외국인도 소셜 미디어를 통해 공격하고 있습니다.”

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)

.png)