익스플로잇 킷의 패턴 인식, 하나만 보고 둘은 못 보는 위험 차단

[보안뉴스 오다인 기자] 위협 조사는 보안 분석가들에게 필수 업무 중 하나지만 고통스러울 정도로 지루한 일이다. 분석가들은 무엇이 좋고 나쁜지 빨리 결정해서 나쁜 것을 차단한 뒤 다음 업무로 넘어갈 수 있기를 열망한다. 여기서 문제는, 나무만 봐서는 숲을 볼 수 없다는 점이다. 사이버 위협이라는 숲에선 잡음이 너무 많기 때문에 어떤 데이터가 진짜로 중요한지 빨리 알아낼 수단이 필요하다. 패턴 인식(pattern recognition)은 바로 이 지점에서 필요하다. 전략(Tactics), 도구(Tool), 절차(Procedures)의 앞머리를 따서 ‘TTP’라고 한다. 이 TTP를 통해 패턴을 식별한다면 상관관계를 재빨리 파악할 수 있다. 상대적으로 단기간에 더 직접적으로 관계된 지표들을 항목별로 식별해내고 차단할 수 있기 때문에 TTP는 위협을 감소시키는 가장 빠른 방법이라고 할 수 있다.

이 패턴 인식 개념을 익스플로잇 킷의 진화에 적용해보자.

패턴 1. 익스플로잇 킷은 죽지 않는다. 다만 진화할 뿐이다

익스플로잇 킷은 다크웹에서 저렴하고 쉽게 구입할 수 있다. 성공률이 높은 익스플로잇 킷은 빠르게 유명세를 얻고, 위협 지형에서 왕성한 활동을 보이기 시작한다. 익스플로잇 킷이 겨냥한 취약점들이 식별되고 패치될 때쯤엔 새로운 취약점이 익스플로잇 킷에 추가된다. 공격 주기가 다시 시작되는 것이다. 이는 익스플로잇 킷이 엄청난 규모로 떠올랐다가 시간이 지나면서 점차 인기가 식는 이유를 잘 말해주는 예다.

패턴 2. 도구 하나가 실패하면 다른 도구가 그 자리를 차지한다

익스플로잇 킷에는 패턴과 인기가 나타날 뿐 아니라 공격자들이 익스플로잇 킷 A에서 B로 언제 어떻게 이동하는지에 대한 이동 패턴도 나타난다. 이러한 패턴이 나타나는 건, 단순히 익스플로잇 킷의 효과가 없어졌기 때문일 수도 있지만, 익스플로잇 킷을 개발한 사람이 그 사용을 중단했기 때문일 수도 있다. 2016년 범죄 조직 ‘러크(Lurk)’가 검거된 뒤 앵글러(Angler) 익스플로잇 킷이 사라진 것처럼 말이다.

해커들이 이에 상응하는 익스플로잇 킷을 찾는 데까지는 다소 시간이 걸렸다. 해커들은 선다운(Sundown), 뉴클리어(Nulear) 같은 익스플로잇 킷을 몇 가지 실험해보다 마침내 RIG를 발견했다. 보안 업체 트루스타(TruSTAR)는 그래프 시각화 도구를 활용해서 앵글러에서 RIG로의 이동을 추적했으며 RIG 익스플로잇 킷이 어떻게 다른 익스플로잇 킷을 제압했는지 확인할 수 있었다. 아래 영상을 참조하자.

익스플로잇 킷만 이런 방식으로 움직이는 건 아니다. 각기 다른 페이로드를 운반하기 위해 어떤 멀웨어 툴이 사용되는지 확인한다면, 분석가는 보다 큰 관점을 얻을 수 있다. 하나는 보고, 다른 하나는 못 보는 상황을 막을 수 있는 것이다. 예를 들어, RIG의 페이로드인 포니(Pony)를 발견한 뒤 ‘Chancitor’나 ‘Hancitor’를 찾는 다중 섹터 스패닝 데이터 기반 TTP를 사용한다면 침해 지표(IOC)를 식별하고 차단하는 데 큰 도움을 받을 수 있을 것이다. 포니를 다운로드 받는 데 자주 사용되는 것들을 함께 찾아낸다는 뜻이다.

결론적으로, 패턴 인식은 모든 지표가 각각 세 개의 가치를 하도록 만들기 때문에 분석가들이 두더지 잡기 놀이를 그만할 수 있게 해준다. 앞으로 조사를 하게 될 때는 다음의 세 가지 팁을 명심하길 바란다.

1) 휴면 상태의 익스플로잇 킷을 주시하라. 어떤 익스플로잇 킷이 이미 연구가 끝났다고 해서 또는 지금 당장 활동하지 않는다고 해서 이를 무시하지 마라. 트루스타의 플랫폼 데이터에 따르면, 새로운 익스플로잇 킷은 예전 익스플로잇 킷과 유사한 침해 지표(예컨대, 페이로드)를 사용하는 것으로 나타났다.

2) 지금까지의 데이터 안에서 살펴라. 지금까지의 사건 데이터를 관리할 방법을 찾아라. 그리고 이 데이터와 패턴을 쉽게 찾아볼 수 있는 내부적인 접근 권한을 설정하라. 그래프 시각화 도구는 이 단계에서 유용한 툴이 될 수 있다.

3) 위협 첩보를 교환하라. 위협 첩보 교환 네트워크에 참여하는 건 위협 지형에 대한 더 전체적인 관점을 제공해줄 수 있다. 더 큰 생태계 안에서 타당한 패턴을 식별함으로써, 위협을 차단하는 데 더 잘 준비할 수 있다.

글 : 커티스 조단(Curtis Jordan)

[국제부 오다인 기자(boan2@boannews.com)]

[보안뉴스 오다인 기자] 위협 조사는 보안 분석가들에게 필수 업무 중 하나지만 고통스러울 정도로 지루한 일이다. 분석가들은 무엇이 좋고 나쁜지 빨리 결정해서 나쁜 것을 차단한 뒤 다음 업무로 넘어갈 수 있기를 열망한다. 여기서 문제는, 나무만 봐서는 숲을 볼 수 없다는 점이다. 사이버 위협이라는 숲에선 잡음이 너무 많기 때문에 어떤 데이터가 진짜로 중요한지 빨리 알아낼 수단이 필요하다. 패턴 인식(pattern recognition)은 바로 이 지점에서 필요하다. 전략(Tactics), 도구(Tool), 절차(Procedures)의 앞머리를 따서 ‘TTP’라고 한다. 이 TTP를 통해 패턴을 식별한다면 상관관계를 재빨리 파악할 수 있다. 상대적으로 단기간에 더 직접적으로 관계된 지표들을 항목별로 식별해내고 차단할 수 있기 때문에 TTP는 위협을 감소시키는 가장 빠른 방법이라고 할 수 있다.

[이미지=iclickart]

이 패턴 인식 개념을 익스플로잇 킷의 진화에 적용해보자.

패턴 1. 익스플로잇 킷은 죽지 않는다. 다만 진화할 뿐이다

익스플로잇 킷은 다크웹에서 저렴하고 쉽게 구입할 수 있다. 성공률이 높은 익스플로잇 킷은 빠르게 유명세를 얻고, 위협 지형에서 왕성한 활동을 보이기 시작한다. 익스플로잇 킷이 겨냥한 취약점들이 식별되고 패치될 때쯤엔 새로운 취약점이 익스플로잇 킷에 추가된다. 공격 주기가 다시 시작되는 것이다. 이는 익스플로잇 킷이 엄청난 규모로 떠올랐다가 시간이 지나면서 점차 인기가 식는 이유를 잘 말해주는 예다.

패턴 2. 도구 하나가 실패하면 다른 도구가 그 자리를 차지한다

익스플로잇 킷에는 패턴과 인기가 나타날 뿐 아니라 공격자들이 익스플로잇 킷 A에서 B로 언제 어떻게 이동하는지에 대한 이동 패턴도 나타난다. 이러한 패턴이 나타나는 건, 단순히 익스플로잇 킷의 효과가 없어졌기 때문일 수도 있지만, 익스플로잇 킷을 개발한 사람이 그 사용을 중단했기 때문일 수도 있다. 2016년 범죄 조직 ‘러크(Lurk)’가 검거된 뒤 앵글러(Angler) 익스플로잇 킷이 사라진 것처럼 말이다.

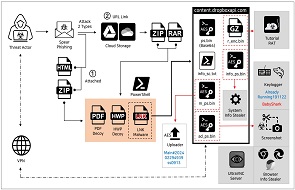

해커들이 이에 상응하는 익스플로잇 킷을 찾는 데까지는 다소 시간이 걸렸다. 해커들은 선다운(Sundown), 뉴클리어(Nulear) 같은 익스플로잇 킷을 몇 가지 실험해보다 마침내 RIG를 발견했다. 보안 업체 트루스타(TruSTAR)는 그래프 시각화 도구를 활용해서 앵글러에서 RIG로의 이동을 추적했으며 RIG 익스플로잇 킷이 어떻게 다른 익스플로잇 킷을 제압했는지 확인할 수 있었다. 아래 영상을 참조하자.

익스플로잇 킷만 이런 방식으로 움직이는 건 아니다. 각기 다른 페이로드를 운반하기 위해 어떤 멀웨어 툴이 사용되는지 확인한다면, 분석가는 보다 큰 관점을 얻을 수 있다. 하나는 보고, 다른 하나는 못 보는 상황을 막을 수 있는 것이다. 예를 들어, RIG의 페이로드인 포니(Pony)를 발견한 뒤 ‘Chancitor’나 ‘Hancitor’를 찾는 다중 섹터 스패닝 데이터 기반 TTP를 사용한다면 침해 지표(IOC)를 식별하고 차단하는 데 큰 도움을 받을 수 있을 것이다. 포니를 다운로드 받는 데 자주 사용되는 것들을 함께 찾아낸다는 뜻이다.

결론적으로, 패턴 인식은 모든 지표가 각각 세 개의 가치를 하도록 만들기 때문에 분석가들이 두더지 잡기 놀이를 그만할 수 있게 해준다. 앞으로 조사를 하게 될 때는 다음의 세 가지 팁을 명심하길 바란다.

1) 휴면 상태의 익스플로잇 킷을 주시하라. 어떤 익스플로잇 킷이 이미 연구가 끝났다고 해서 또는 지금 당장 활동하지 않는다고 해서 이를 무시하지 마라. 트루스타의 플랫폼 데이터에 따르면, 새로운 익스플로잇 킷은 예전 익스플로잇 킷과 유사한 침해 지표(예컨대, 페이로드)를 사용하는 것으로 나타났다.

2) 지금까지의 데이터 안에서 살펴라. 지금까지의 사건 데이터를 관리할 방법을 찾아라. 그리고 이 데이터와 패턴을 쉽게 찾아볼 수 있는 내부적인 접근 권한을 설정하라. 그래프 시각화 도구는 이 단계에서 유용한 툴이 될 수 있다.

3) 위협 첩보를 교환하라. 위협 첩보 교환 네트워크에 참여하는 건 위협 지형에 대한 더 전체적인 관점을 제공해줄 수 있다. 더 큰 생태계 안에서 타당한 패턴을 식별함으로써, 위협을 차단하는 데 더 잘 준비할 수 있다.

글 : 커티스 조단(Curtis Jordan)

[국제부 오다인 기자(boan2@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

오다인기자 기사보기

오다인기자 기사보기

[2024-04-18]

[2024-04-18]

.jpg)

.jpg)