아파치 스트러츠 취약점 익스플로잇해...NSA 해킹 툴들도 활용

윈도우와 리눅스 시스템 노리고, 여러 단계 거쳐 채굴 코드 삽입

[보안뉴스 문가용 기자] 아파치 스트러츠(Apache Struts) 취약점을 다단계로 공략하는 고급 캠페인이 보안 업체 F5 네트웍스(F5 Networks)에 의해 발견됐다. F5에 의하면 이 캠페인은 NSA의 익스플로잇 도구라고 알려진 이터널블루(EternalBlue)와 이터널시너지(EternalSynergy)를 사용해 윈도우 시스템과 리눅스 시스템을 공격한다고 한다.

또한 윈도우 시스템을 침해할 때는 파워셸 에이전트를, 리눅스와 OS X 시스템을 침해할 땐 파이선 에이전트를 각각 활용하며, 스크립트는 엠파이어프로젝트(EmpireProject)라는 익스플로잇 후 프레임워크(post-exploitation framework)를 기반으로 한 것으로 나타났다. F5는 이 공격성 캠페인의 이름을 다운로드 되는 악성 파일의 이름에서 힌트를 얻어 질럿(Zealot)이라고 부른다. 질럿은 ‘광신자’, ‘열성분자’의 뜻을 가지고 있다.

질럿 캠페인에 특별히 취약한 건 CVE-2017-5638와 CVE-2017-9822를 가지고 있는 서버들이다. 전자는 아파치 스트러츠 자카르타 멀티파트 파서 공격(Apache Struts Jakarta Multipart Parser attack)에, 후자는 닷넷뉴크(DotNetNuke, DNN)라는 콘텐츠 관리 시스템에서 발견된 오류다. 이 서버들을 노리는 가장 주요한 목적은 모네로(Monero)라는 암호화폐를 채굴하는 것이다. 암호화폐 광풍을 생각했을 때 질럿이라는 이름이 의미 있게 다가온다.

F5는 자사 블로그를 통해 “질럿 캠페인은 윈도우와 리눅스 시스템 둘 다 공격적으로 노린다”며 “DNN과 스트러츠 익스플로잇을 함께 사용하는 것만 봐도 그들이 얼마나 열성적이고 적극적인지 알 수 있다”고 설명한다. 하지만 이것이 전부는 아니다. “페이로드가 지나칠 정도로 난독화 되어있어서 면밀히 분석을 했더니 고난이도의 다단계 공격의 흔적과 네트워크 내 횡적 움직임을 가능케 해주는 기능을 발견할 수 있었습니다. 또한 이터널블루와 이터널시너지 익스플로잇과의 연관성도 이 페이로드를 통해 파악한 것이고요.”

F5에 의하면 공격은 두 가지 HTTP 요청으로부터 시작한다. 이중 한 가지가 바로 그 유명한 아파치 스트러츠 익스플로잇으로, 콘텐츠 유형(Content-Type) 헤더를 통해 공격이 들어간다. 또한 자바코드를 실행해 침해된 시스템이 어떤 운영체제를 가지고 있는지도 파악한다.

그래서 리눅스라면 배경에 셸 명령어를 실행시켜 배시 스크립트를 다운로드 받고 실행시킨다. 이 배시 스크립트의 기능은, 시스템이 이미 침해되었는지 파악하고 뮬(mule)이라는 이름의 암호화폐 채굴 앱을 다운로드 받는 것이다. 또한 방화벽 솔루션 존재 여부를 파악해 C&C 서버로부터 추가 코드를 가져오기도 한다. 이 때 통신은 암호화 처리 되어있기 때문에 종래의 네트워크 감시 기기들로는 탐지가 어렵다.

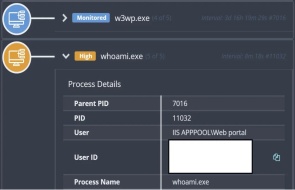

윈도우라면? “스트러츠 페이로드가 파워셸 인터프리터를 감춤 모드 혹은 비밀 모드에서 실행시킵니다. 이 파워셸 인터프리터는 베이스64(base64)로 암호화된 스크립트를 실행시키고요. 이 스크립트는 또 다른 도메인에 있는 파일과 관련이 있습니다. 난독화 처리는 여기서 끝나지 않습니다. 파일이 scv.ps1으로 저장되는데, 이 안에는 다시 한 번 채굴 앱을 다운로드 받아 실행시키는 파워셸 스크립트가 담겨져 있다. 채굴 앱은 DLL 파일로 다운로드 되며 파워셸 프로세스 내로 주입된다.

심지어 악성 코드 내에는 파이선 인스톨러도 포함되어 있어 파이선 2.7이 없는 시스템에서도 공격이 가능하도록 해놓았다. 얼마나 이름 그대로 ‘열성적인지’ 알 수 있는 부분이다. 설치 후 공격의 핵심이 되는 파이선 모듈을 다운로드 받고 내부 네트워크 망을 통해 다른 시스템으로 퍼져간다.

이 과정에서 파일 두 개가 추가로 다운로드 되는데, 하나는 zealot.zip이고 다른 하나는 raven64.exe이다. 전자는 여러 파이선 스크립트와 라이브러리를 포함하고 있는 압축 파일이며 후자는 포트 445와 관련된 내부 네트워크를 스캔한다. 전자는 이터널블루와 이터널시너지 익스플로잇을 실행시키도록 설계되어 있으며, 후자는 세 개의 윈도우 7 및 8용 셸코드를 주입하여 이터널블루와 이터널시너지를 익스플로잇 한다. 실행 후에는 scv.ps1 에이전트가 다운로드 된다. 이 파일에는 뮬이 들어있다.

F5는 “뮬은 모네로 채굴 도구”라며, “최근 범죄자들 사이에서 모네로의 인기가 치솟고 있다”고 설명한다. “모네로는 익명성 보장이 잘 되어 있어 범죄자들이 선호합니다.” 한편 이번 공격에 대해서 뮬은 “아직 공격자가 어느 정도의 수익을 거뒀는지 파악 중에 있다”고 설명했다.

한편 질럿 공격자들은 엠파이어프로젝트라는 익스플로잇 이후 사용되는 에이전트(혹은 프레임워크)도 활용한 것으로 밝혀졌다. 엠파이어프로젝트는 파워셸과 파이선 모두 지원하는 공개된 에이전트로, 깃허브에서도 열람할 수 있다(https://github.com/EmpireProject/Empire).

한편 이번 캠페인과 연루된 또 다른 HTTP 요청도 F5는 발견할 수 있었다. 이는 닷넷뉴크라는 ASP.NET 기반 콘텐츠 관리 시스템과 연관성이 있는 것이었다. “취약한 DNNPersonalization 쿠키를 통해 직열화된 객체를 전송하면 해당 시스템에서 임의의 코드를 실행할 수 있게 되는데, 이 때 같은 같은 파워셸 스크립트를 아마치 스트러츠 익스플로잇을 통해 실행시킵니다.”

F5는 “질럿 공격자들은 흔히 봐왔던 봇 대여형 공격자들과는 차원이 다른, 높은 수준에 있는 전문가들”이라고 결론을 내렸다. F5의 블로그는 이 주소(https://f5.com/labs/articles/threat-intelligence/cyber-security/zealot-new-apache-struts-campaign-uses-eternalblue-and-eternalsynergy-to-mine-monero-on-internal-networks)를 통해 열람이 가능하다.

[국제부 문가용 기자(globoan@boannews.com)]

윈도우와 리눅스 시스템 노리고, 여러 단계 거쳐 채굴 코드 삽입

[보안뉴스 문가용 기자] 아파치 스트러츠(Apache Struts) 취약점을 다단계로 공략하는 고급 캠페인이 보안 업체 F5 네트웍스(F5 Networks)에 의해 발견됐다. F5에 의하면 이 캠페인은 NSA의 익스플로잇 도구라고 알려진 이터널블루(EternalBlue)와 이터널시너지(EternalSynergy)를 사용해 윈도우 시스템과 리눅스 시스템을 공격한다고 한다.

[이미지 = iclickart]

또한 윈도우 시스템을 침해할 때는 파워셸 에이전트를, 리눅스와 OS X 시스템을 침해할 땐 파이선 에이전트를 각각 활용하며, 스크립트는 엠파이어프로젝트(EmpireProject)라는 익스플로잇 후 프레임워크(post-exploitation framework)를 기반으로 한 것으로 나타났다. F5는 이 공격성 캠페인의 이름을 다운로드 되는 악성 파일의 이름에서 힌트를 얻어 질럿(Zealot)이라고 부른다. 질럿은 ‘광신자’, ‘열성분자’의 뜻을 가지고 있다.

질럿 캠페인에 특별히 취약한 건 CVE-2017-5638와 CVE-2017-9822를 가지고 있는 서버들이다. 전자는 아파치 스트러츠 자카르타 멀티파트 파서 공격(Apache Struts Jakarta Multipart Parser attack)에, 후자는 닷넷뉴크(DotNetNuke, DNN)라는 콘텐츠 관리 시스템에서 발견된 오류다. 이 서버들을 노리는 가장 주요한 목적은 모네로(Monero)라는 암호화폐를 채굴하는 것이다. 암호화폐 광풍을 생각했을 때 질럿이라는 이름이 의미 있게 다가온다.

F5는 자사 블로그를 통해 “질럿 캠페인은 윈도우와 리눅스 시스템 둘 다 공격적으로 노린다”며 “DNN과 스트러츠 익스플로잇을 함께 사용하는 것만 봐도 그들이 얼마나 열성적이고 적극적인지 알 수 있다”고 설명한다. 하지만 이것이 전부는 아니다. “페이로드가 지나칠 정도로 난독화 되어있어서 면밀히 분석을 했더니 고난이도의 다단계 공격의 흔적과 네트워크 내 횡적 움직임을 가능케 해주는 기능을 발견할 수 있었습니다. 또한 이터널블루와 이터널시너지 익스플로잇과의 연관성도 이 페이로드를 통해 파악한 것이고요.”

F5에 의하면 공격은 두 가지 HTTP 요청으로부터 시작한다. 이중 한 가지가 바로 그 유명한 아파치 스트러츠 익스플로잇으로, 콘텐츠 유형(Content-Type) 헤더를 통해 공격이 들어간다. 또한 자바코드를 실행해 침해된 시스템이 어떤 운영체제를 가지고 있는지도 파악한다.

그래서 리눅스라면 배경에 셸 명령어를 실행시켜 배시 스크립트를 다운로드 받고 실행시킨다. 이 배시 스크립트의 기능은, 시스템이 이미 침해되었는지 파악하고 뮬(mule)이라는 이름의 암호화폐 채굴 앱을 다운로드 받는 것이다. 또한 방화벽 솔루션 존재 여부를 파악해 C&C 서버로부터 추가 코드를 가져오기도 한다. 이 때 통신은 암호화 처리 되어있기 때문에 종래의 네트워크 감시 기기들로는 탐지가 어렵다.

윈도우라면? “스트러츠 페이로드가 파워셸 인터프리터를 감춤 모드 혹은 비밀 모드에서 실행시킵니다. 이 파워셸 인터프리터는 베이스64(base64)로 암호화된 스크립트를 실행시키고요. 이 스크립트는 또 다른 도메인에 있는 파일과 관련이 있습니다. 난독화 처리는 여기서 끝나지 않습니다. 파일이 scv.ps1으로 저장되는데, 이 안에는 다시 한 번 채굴 앱을 다운로드 받아 실행시키는 파워셸 스크립트가 담겨져 있다. 채굴 앱은 DLL 파일로 다운로드 되며 파워셸 프로세스 내로 주입된다.

심지어 악성 코드 내에는 파이선 인스톨러도 포함되어 있어 파이선 2.7이 없는 시스템에서도 공격이 가능하도록 해놓았다. 얼마나 이름 그대로 ‘열성적인지’ 알 수 있는 부분이다. 설치 후 공격의 핵심이 되는 파이선 모듈을 다운로드 받고 내부 네트워크 망을 통해 다른 시스템으로 퍼져간다.

이 과정에서 파일 두 개가 추가로 다운로드 되는데, 하나는 zealot.zip이고 다른 하나는 raven64.exe이다. 전자는 여러 파이선 스크립트와 라이브러리를 포함하고 있는 압축 파일이며 후자는 포트 445와 관련된 내부 네트워크를 스캔한다. 전자는 이터널블루와 이터널시너지 익스플로잇을 실행시키도록 설계되어 있으며, 후자는 세 개의 윈도우 7 및 8용 셸코드를 주입하여 이터널블루와 이터널시너지를 익스플로잇 한다. 실행 후에는 scv.ps1 에이전트가 다운로드 된다. 이 파일에는 뮬이 들어있다.

F5는 “뮬은 모네로 채굴 도구”라며, “최근 범죄자들 사이에서 모네로의 인기가 치솟고 있다”고 설명한다. “모네로는 익명성 보장이 잘 되어 있어 범죄자들이 선호합니다.” 한편 이번 공격에 대해서 뮬은 “아직 공격자가 어느 정도의 수익을 거뒀는지 파악 중에 있다”고 설명했다.

한편 질럿 공격자들은 엠파이어프로젝트라는 익스플로잇 이후 사용되는 에이전트(혹은 프레임워크)도 활용한 것으로 밝혀졌다. 엠파이어프로젝트는 파워셸과 파이선 모두 지원하는 공개된 에이전트로, 깃허브에서도 열람할 수 있다(https://github.com/EmpireProject/Empire).

한편 이번 캠페인과 연루된 또 다른 HTTP 요청도 F5는 발견할 수 있었다. 이는 닷넷뉴크라는 ASP.NET 기반 콘텐츠 관리 시스템과 연관성이 있는 것이었다. “취약한 DNNPersonalization 쿠키를 통해 직열화된 객체를 전송하면 해당 시스템에서 임의의 코드를 실행할 수 있게 되는데, 이 때 같은 같은 파워셸 스크립트를 아마치 스트러츠 익스플로잇을 통해 실행시킵니다.”

F5는 “질럿 공격자들은 흔히 봐왔던 봇 대여형 공격자들과는 차원이 다른, 높은 수준에 있는 전문가들”이라고 결론을 내렸다. F5의 블로그는 이 주소(https://f5.com/labs/articles/threat-intelligence/cyber-security/zealot-new-apache-struts-campaign-uses-eternalblue-and-eternalsynergy-to-mine-monero-on-internal-networks)를 통해 열람이 가능하다.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)

.jpg)