미 디도스 대응 업체 설립자 2명과 미 러트거스대 출신 1명

미라이 봇넷 제조 및 대여... 인터넷 기업 수곳 대상으로 범행

[보안뉴스 오다인 기자] 미국 뉴욕시에 위치한 디도스 대응 업체의 공동 설립자 2명과 또 다른 1명이 미라이 봇넷(Mirai botnet)을 제조하고 대규모 디도스 공격을 감행한 혐의에 대해 유죄를 인정했다. 이들은 2016년 인터넷 대기업 수곳을 대상으로 이 같은 범행을 저질렀다.

파라스 자(Paras Jha, 21세, 뉴저지 주 팬우드), 조시아 와이트(Josiah White, 20세, 펜실베니아 주 워싱턴), 달튼 노먼(Dalton Norman, 21세, 루이지애나 주 메타리) 등 3명은 내년 예정된 선고 시 최대 징역 5년에 벌금 약 2억 7,000만 원(25만 달러)을 받을 것으로 보인다.

추가로, 자와 노먼은 클릭 사기(click fraud)를 도모하는 다른 사이버 범죄자들에게 봇넷을 대여한 혐의에 대해서도 유죄를 인정했다. 이 역시 징역 5년에 벌금 2억 7,000만 원가량을 받을 수 있는 범죄다. 이 같은 유죄인정합의(plea agreement)는 지난 8일 알래스카 지방법원에 제출된 뒤 13일 일반에 공개됐다.

이와 별개로, 13일 트렌턴 연방법원에서 자는 2014년부터 2016년 사이 미국 러트거스대학교(Rutgers University)의 컴퓨터 네트워크를 반복적으로 마비시킨 혐의에 대해서 유죄를 인정했다. 당시 자는 러트거스대에서 컴퓨터공학을 전공하던 학생이었다. 자는 현재 약 2,700만 원(2만 5,000달러)의 보석금을 내고 풀려난 상태로, 러트거스대에서 감행한 공격에 대해 최대 10년형을 선고받을 수 있으나 유죄인정합의에 의해 경감된 형을 받을 것으로 예측된다.

보안 업체 맥아피(McAfee)의 최고과학자 라즈 사마니(Raj Samani)는 사이버 범죄를 억제하는 데 이 같은 유죄인정합의가 중요하다고 말했다. 사마니는 “이번 사건은 공격을 직접 감행하든 이런 활동을 뒤에서 지원하든 대가가 따른다는 사실을 분명히 보여줬다”고 평가했다.

최근 맥아피는 랜섬웨어 개발자들을 대상으로 왜 랜섬웨어를 개발하는지, 그리고 왜 랜섬웨어 개발이 위험 대비 높은 가치가 있다고 보는지 설문조사했다. 사마니는 “서비스형 경제(as-a-service economy)의 성장이 사이버 공격 증가의 주된 동원 중 하나”라며 “이번 사건을 통해 분명한 메시지를 전달할 수 있었다”고 말했다.

미라이 봇넷은 홈 라우터, 웹 연결된 보안 카메라, DVR(Digital Video Recorder) 같은 사물인터넷(IoT) 기기를 감염시킨 뒤, 디도스 공격으로 거의 전량을 침해한 최초의 사례다. 다른 특징들 중에서도 미라이 봇넷은 타깃의 IP 주소 범위 전체를 공격하도록 설계돼있다.

미라이 봇넷으로 진행된 디도스 공격은 2016년 가을 인터넷 대기업 다수의 서비스를 불구로 만들거나 지장을 줬다. DNS 제공업체 딘(Dyn)도 피해를 입었는데, 이로 인해 CNN, 트위터(Twitter), 옥타(Okta), 넷플릭스(Netflix), 레딧(Reddit) 등의 웹사이트들에 영향이 있었다. 일부 경우 디도스 공격의 평균 규모보다 크게 일어났으며, 일부 공격은 1테라비트(Tbps)가 넘는 디도스 트래픽을 유발시켰다.

자와 와이트는 프로트래프 솔루션스(ProTraf Solutions)라는 작은 디도스 대응 업체를 운영했다. 유죄인정합의에서 자, 와이트, 노먼 세 사람은 미라이 멀웨어를 개발하고 감염된 기기로 대형 봇넷을 구축한 혐의에 대해 인정했다. 이들은 앞서 알려졌거나 알려지지 않은 제품 취약점을 이용해서 2016년 7월부터 2016년 늦가을까지 공격 대상을 찾고 전 세계 30만 대의 IoT 기기를 감염시켰다.

작년 8월에서 9월 사이 세 사람은 이 봇넷을 활용해 미국 등지의 웹사이트 및 웹호스팅 회사 여러 곳을 공격했다. 이후 피해를 입은 회사 몇 곳에 디도스 대응 서비스를 제공함으로써 이윤을 낸 사실도 드러났다.

미라이 공격자 중 한 명으로 자를 최초로 식별해낸 보안 블로그 크렙스온시큐리티(KrebsOnSecurity)는 자와 와이트가 돈을 뜯어내려는 목적에서 미라이 봇넷을 활용해 대형 온라인 게임 서버 운영자들을 주로 겨냥했다고 설명했다. 자와 와이트는 봇넷을 직접 사용하는 동시에 다른 사이버 범죄자들에게 봇넷을 대여하기 위해 암시장에 미라이 봇넷을 광고하는 등 활발하게 움직였다.

범행을 덮으려고도 했다

2016년 9월, 자와 와이트, 노먼은 추후 범죄 사실을 부인할 수 있도록 미라이 코드를 일반에 배포했다. 그런 다음, 미라이 봇넷과 관련된 모든 증거를 없애려고 단계를 밟았다. 이들이 미라이 봇넷을 일반에 공개한 뒤로 미라이 변종이 여러 개 만들어졌고, 추가적인 공격들이 발생했다.

자와 노먼은 디도스 목적에서 미라이 봇넷을 운영하기도 했지만 이를 활용해 다른 방식으로 돈을 벌어보려고도 했다. 2016년 12월부터 2017년 2월까지 이들은 주로 미국에 있는 IoT 기기 10만 대를 감염시킨 뒤 클릭 사기 목적으로 이를 활용했다. 두 사람은 감염된 기기를 통해 광고 콘텐츠 제휴 웹페이지에 뷰 요청(view request)을 대량으로 발송해서 실제 이용자들이 광고를 클릭한 것처럼 보이게 만들었다. 클릭 사기를 통해 자와 노먼은 2억 원(18만 달러) 상당의 비트코인을 벌어들였다.

한편, 자는 2014년 11월에서 2016년 9월 사이 러트거스대 컴퓨터 네트워크를 공격했는데 러트거스대에 최대한의 피해를 입히려는 목적에서 이 같은 공격을 감행했다고 추정된다. 자의 공격으로 러트거스대의 중앙 인증 서버가 수일 간 폐쇄됐고, 과제 배부 및 평가 포털도 며칠씩 폐쇄됐다.

SANS 인스티튜트(SANS Institute)의 보안 위협 감독인 존 페스카토레(John Pescatore)에 따르면, 사이버 범죄를 실질적으로 억제할 수 있는 방법은 범행 사실이 발각될 위험을 높이는 것이다.

“좀도둑질을 하든, 은행을 털든, 화폐를 위조하든, 아니면 랜섬웨어를 만들든 간에 꼬리가 잡힐 가능성이 매우 낮다고 판단되면 벌금이 5천 원(5달러)이든 54억 원(500만 달러)이든 전혀 상관이 없습니다.” 페스카토레는 “지금까지 사이버 범죄는 범행을 저지르고도 무사히 빠져나가는 게 너무 쉬웠다”면서 “체포될 가능성에 대해 잘 알리는 것이 벌금 수준이나 징역 기간을 높이는 것보다 더 중요한 제어 장치로 작용할 것”이라고 강조했다.

[국제부 오다인 기자(boan2@boannews.com)]

미라이 봇넷 제조 및 대여... 인터넷 기업 수곳 대상으로 범행

[보안뉴스 오다인 기자] 미국 뉴욕시에 위치한 디도스 대응 업체의 공동 설립자 2명과 또 다른 1명이 미라이 봇넷(Mirai botnet)을 제조하고 대규모 디도스 공격을 감행한 혐의에 대해 유죄를 인정했다. 이들은 2016년 인터넷 대기업 수곳을 대상으로 이 같은 범행을 저질렀다.

[이미지=iclickart]

파라스 자(Paras Jha, 21세, 뉴저지 주 팬우드), 조시아 와이트(Josiah White, 20세, 펜실베니아 주 워싱턴), 달튼 노먼(Dalton Norman, 21세, 루이지애나 주 메타리) 등 3명은 내년 예정된 선고 시 최대 징역 5년에 벌금 약 2억 7,000만 원(25만 달러)을 받을 것으로 보인다.

추가로, 자와 노먼은 클릭 사기(click fraud)를 도모하는 다른 사이버 범죄자들에게 봇넷을 대여한 혐의에 대해서도 유죄를 인정했다. 이 역시 징역 5년에 벌금 2억 7,000만 원가량을 받을 수 있는 범죄다. 이 같은 유죄인정합의(plea agreement)는 지난 8일 알래스카 지방법원에 제출된 뒤 13일 일반에 공개됐다.

이와 별개로, 13일 트렌턴 연방법원에서 자는 2014년부터 2016년 사이 미국 러트거스대학교(Rutgers University)의 컴퓨터 네트워크를 반복적으로 마비시킨 혐의에 대해서 유죄를 인정했다. 당시 자는 러트거스대에서 컴퓨터공학을 전공하던 학생이었다. 자는 현재 약 2,700만 원(2만 5,000달러)의 보석금을 내고 풀려난 상태로, 러트거스대에서 감행한 공격에 대해 최대 10년형을 선고받을 수 있으나 유죄인정합의에 의해 경감된 형을 받을 것으로 예측된다.

보안 업체 맥아피(McAfee)의 최고과학자 라즈 사마니(Raj Samani)는 사이버 범죄를 억제하는 데 이 같은 유죄인정합의가 중요하다고 말했다. 사마니는 “이번 사건은 공격을 직접 감행하든 이런 활동을 뒤에서 지원하든 대가가 따른다는 사실을 분명히 보여줬다”고 평가했다.

최근 맥아피는 랜섬웨어 개발자들을 대상으로 왜 랜섬웨어를 개발하는지, 그리고 왜 랜섬웨어 개발이 위험 대비 높은 가치가 있다고 보는지 설문조사했다. 사마니는 “서비스형 경제(as-a-service economy)의 성장이 사이버 공격 증가의 주된 동원 중 하나”라며 “이번 사건을 통해 분명한 메시지를 전달할 수 있었다”고 말했다.

미라이 봇넷은 홈 라우터, 웹 연결된 보안 카메라, DVR(Digital Video Recorder) 같은 사물인터넷(IoT) 기기를 감염시킨 뒤, 디도스 공격으로 거의 전량을 침해한 최초의 사례다. 다른 특징들 중에서도 미라이 봇넷은 타깃의 IP 주소 범위 전체를 공격하도록 설계돼있다.

미라이 봇넷으로 진행된 디도스 공격은 2016년 가을 인터넷 대기업 다수의 서비스를 불구로 만들거나 지장을 줬다. DNS 제공업체 딘(Dyn)도 피해를 입었는데, 이로 인해 CNN, 트위터(Twitter), 옥타(Okta), 넷플릭스(Netflix), 레딧(Reddit) 등의 웹사이트들에 영향이 있었다. 일부 경우 디도스 공격의 평균 규모보다 크게 일어났으며, 일부 공격은 1테라비트(Tbps)가 넘는 디도스 트래픽을 유발시켰다.

자와 와이트는 프로트래프 솔루션스(ProTraf Solutions)라는 작은 디도스 대응 업체를 운영했다. 유죄인정합의에서 자, 와이트, 노먼 세 사람은 미라이 멀웨어를 개발하고 감염된 기기로 대형 봇넷을 구축한 혐의에 대해 인정했다. 이들은 앞서 알려졌거나 알려지지 않은 제품 취약점을 이용해서 2016년 7월부터 2016년 늦가을까지 공격 대상을 찾고 전 세계 30만 대의 IoT 기기를 감염시켰다.

작년 8월에서 9월 사이 세 사람은 이 봇넷을 활용해 미국 등지의 웹사이트 및 웹호스팅 회사 여러 곳을 공격했다. 이후 피해를 입은 회사 몇 곳에 디도스 대응 서비스를 제공함으로써 이윤을 낸 사실도 드러났다.

미라이 공격자 중 한 명으로 자를 최초로 식별해낸 보안 블로그 크렙스온시큐리티(KrebsOnSecurity)는 자와 와이트가 돈을 뜯어내려는 목적에서 미라이 봇넷을 활용해 대형 온라인 게임 서버 운영자들을 주로 겨냥했다고 설명했다. 자와 와이트는 봇넷을 직접 사용하는 동시에 다른 사이버 범죄자들에게 봇넷을 대여하기 위해 암시장에 미라이 봇넷을 광고하는 등 활발하게 움직였다.

범행을 덮으려고도 했다

2016년 9월, 자와 와이트, 노먼은 추후 범죄 사실을 부인할 수 있도록 미라이 코드를 일반에 배포했다. 그런 다음, 미라이 봇넷과 관련된 모든 증거를 없애려고 단계를 밟았다. 이들이 미라이 봇넷을 일반에 공개한 뒤로 미라이 변종이 여러 개 만들어졌고, 추가적인 공격들이 발생했다.

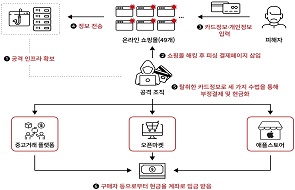

자와 노먼은 디도스 목적에서 미라이 봇넷을 운영하기도 했지만 이를 활용해 다른 방식으로 돈을 벌어보려고도 했다. 2016년 12월부터 2017년 2월까지 이들은 주로 미국에 있는 IoT 기기 10만 대를 감염시킨 뒤 클릭 사기 목적으로 이를 활용했다. 두 사람은 감염된 기기를 통해 광고 콘텐츠 제휴 웹페이지에 뷰 요청(view request)을 대량으로 발송해서 실제 이용자들이 광고를 클릭한 것처럼 보이게 만들었다. 클릭 사기를 통해 자와 노먼은 2억 원(18만 달러) 상당의 비트코인을 벌어들였다.

한편, 자는 2014년 11월에서 2016년 9월 사이 러트거스대 컴퓨터 네트워크를 공격했는데 러트거스대에 최대한의 피해를 입히려는 목적에서 이 같은 공격을 감행했다고 추정된다. 자의 공격으로 러트거스대의 중앙 인증 서버가 수일 간 폐쇄됐고, 과제 배부 및 평가 포털도 며칠씩 폐쇄됐다.

SANS 인스티튜트(SANS Institute)의 보안 위협 감독인 존 페스카토레(John Pescatore)에 따르면, 사이버 범죄를 실질적으로 억제할 수 있는 방법은 범행 사실이 발각될 위험을 높이는 것이다.

“좀도둑질을 하든, 은행을 털든, 화폐를 위조하든, 아니면 랜섬웨어를 만들든 간에 꼬리가 잡힐 가능성이 매우 낮다고 판단되면 벌금이 5천 원(5달러)이든 54억 원(500만 달러)이든 전혀 상관이 없습니다.” 페스카토레는 “지금까지 사이버 범죄는 범행을 저지르고도 무사히 빠져나가는 게 너무 쉬웠다”면서 “체포될 가능성에 대해 잘 알리는 것이 벌금 수준이나 징역 기간을 높이는 것보다 더 중요한 제어 장치로 작용할 것”이라고 강조했다.

[국제부 오다인 기자(boan2@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

_m.jpg)

오다인기자 기사보기

오다인기자 기사보기

[2024-04-24]

[2024-04-24]

.jpg)