한글 취약점 업데이트 안내로 위장한 한글 악성파일 발견

최근 발견된 뱅킹 트로이목마 Gozi 변형, 객체삽입 형태로 실행시켜

일각에서 훈련용 악성코드로 의심...KISA “우리 훈련용 악성코드 아냐”

[보안뉴스 김경애 기자] ‘한글과 컴퓨터 보안패치_hwp[2]’ 제목으로 위장한 악성파일에서 오래 전부터 진화해온 뱅킹 트로이목마(Banking Trojan) ‘Gozi’가 발견됐다. 해당 악성코드는 국내에서 2016년 10월 최초 발견돼 패치가 완료됐지만, 최근 들어 국내에 다시 유포되고 있는 것이 확인됐다. 그러나 일각에서는 해당 악성코드가 훈련용 악성코드라는 의구심도 제기하고 있어 관심이 모아지고 있다.

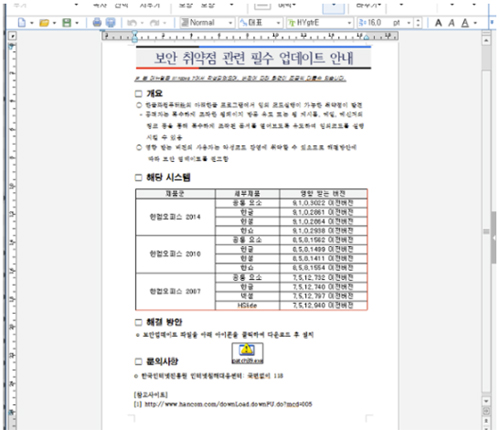

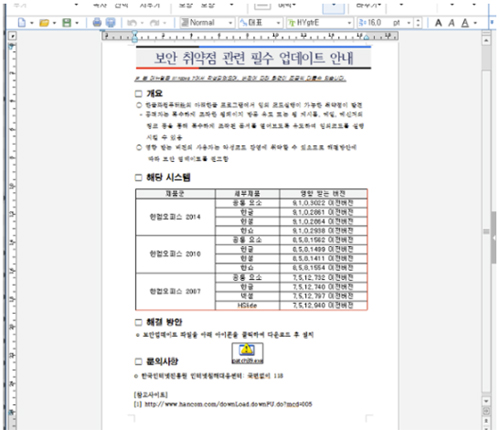

이와 관련해 PHISHLABS 블로그에 따르면 지난 28일 위협정보 분석가 Chris Schraml는 ‘한글과 컴퓨터 보안패치_hwp[2]’란 제목으로 ‘보안 취약점 관련 필수 업데이트’ 안내 파일이 발견됐다며, 이 파일은 매크로 기능을 악용한 악성파일이라고 밝혔다.

특히, 해당 악성파일은 ‘KrCERT’ 공지내용으로 위장했으며, 막상 파일을 열어보면 악성행위를 실행한다고 설명했다. 보안위협을 해결해야 한다는 내용으로 위장하고 있는 셈이다. 이는 사이버 위협 경고에 보다 주의를 기울이고자 하는 이용자의 심리를 이용한 전형적인 사회공학적 수법이라고 할 수 있다.

한글과 컴퓨터 보안패치로 위장한 이 악성파일은 사용자가 열어보려고 할 때 경고창 메시지를 띄워 이용자가 의심하지 않도록 클릭을 유도한다. 또한, 사용자의 의심을 피하기 위해 Him TrayIcon.exe와 HncCommTCP.exe와 같은 정상 실행파일을 실행시킨 후, Patch39 등 여러 악성 행위가 단계적으로 실행되도록 하는 OLE 패키지 기능이 포함됐다. Patch39 파일이 실행되면 2단계 파일인 Gozi가 다운로드된다.

과거 발견된 뱅킹 트로이목마 Gozi는 매크로 기능을 악용해 사용자를 감염시키는데, 한컴 HWP 파일을 악용해 한국어 사용자를 표적으로 삼고 있다. 한글문서인 HWP 파일은 정부, 기관, 기업 등 광범위하게 사용돼 해커가 APT(Advanced Persistent Threat) 공격에 단골로 사용하기 때문이다.

해커는 2016년 패치된 아래한글 프로그램에서 임의 코드 실행 취약점을 이용했다. 해커는 특수하게 조작한 웹페이지 방문을 유도하거나, 웹 게시물, 메일, 메신저의 링크 등을 통해 특수하게 조작된 문서를 열어보도록 유도해 임의코드를 실행시킬 수 있는 것으로 알려졌다.

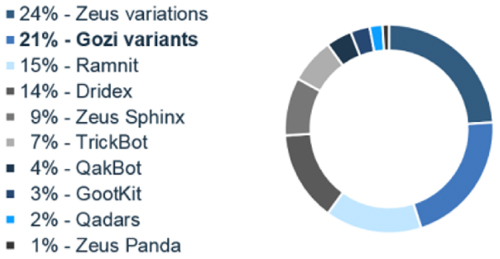

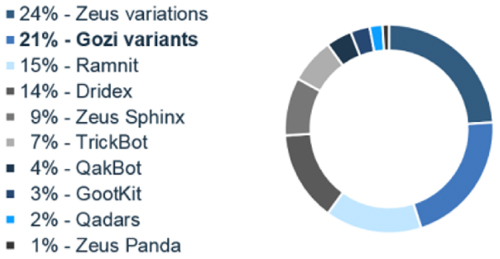

뿐만 아니라 10월 27일 SecureReading에 따르면 공격 볼륨 당 가장 많이 탐지된 뱅킹 맬웨어 중 Gozi 악성코드가 2위로 21%를 차지했다.

이러한 가운데 최근 해당 취약점을 악용한 Gozi 악성코드가 국내에서 잇따라 발견된 것이다. 특히, 우리나라를 겨냥한 공격으로 의심되고 있는 상황이다. 이와 관련 본지 취재결과 최근 들어 해당 악성코드의 변형이 29일까지 발견된 것으로 확인됐다.

한 보안전문가는 “Gozi 악성코드는 몇 년 전부터 활동한 악성코드로 과거 외국 인터넷뱅킹 사용자를 노렸다. 그런데 이제는 정보 탈취 목적으로 한국인도 대상으로 한 것으로 보인다”며 “최근 국내에서 발견된 변형 악성파일을 보면 한국 대상자를 목표로 한 한글 파일(hwp)을 이용하고 있다. 한글 문서에는 그냥 객체 삽입 형태로 첨부파일 자체가 악성코드”라고 밝혔다.

또한, 일각에서는 현재 모의훈련 기간인 만큼 훈련용 악성코드 가능성에도 주목해야 한다는 의견이 제기됐다. 이에 대해 한국인터넷진흥원(KISA) 이동근 단장은 “해당 악성코드와 관련해 훈련용 악성코드 아니냐는 문의를 많이 받고 있다”며 “KISA에서 진행하는 훈련용 악성코드는 아니며, 실제 해당 악성코드는 국내에서도 탐지되고 있다”고 밝혔다. 하지만 다른 기관 또는 기업에서의 훈련용 악성코드일 가능성에 대해 완전히 배제하지는 않았다.

현재 국내에서 해당 악성코드가 돌고 있는 만큼 이용자는 훈련용 여부를 떠나 해당 악성코드에 감염되지 않도록 한글 파일과 백신을 최신 버전으로 설치해 유지하는 것이 바람직하다.

[김경애 기자(boan3@boannews.com)]

최근 발견된 뱅킹 트로이목마 Gozi 변형, 객체삽입 형태로 실행시켜

일각에서 훈련용 악성코드로 의심...KISA “우리 훈련용 악성코드 아냐”

[보안뉴스 김경애 기자] ‘한글과 컴퓨터 보안패치_hwp[2]’ 제목으로 위장한 악성파일에서 오래 전부터 진화해온 뱅킹 트로이목마(Banking Trojan) ‘Gozi’가 발견됐다. 해당 악성코드는 국내에서 2016년 10월 최초 발견돼 패치가 완료됐지만, 최근 들어 국내에 다시 유포되고 있는 것이 확인됐다. 그러나 일각에서는 해당 악성코드가 훈련용 악성코드라는 의구심도 제기하고 있어 관심이 모아지고 있다.

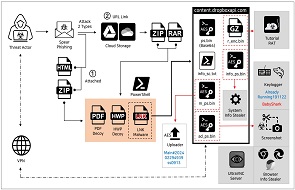

▲뱅킹 트로이목마 Gozi를 실행시키는 한글 악성파일[이미지=https://info.phishlabs.com]

이와 관련해 PHISHLABS 블로그에 따르면 지난 28일 위협정보 분석가 Chris Schraml는 ‘한글과 컴퓨터 보안패치_hwp[2]’란 제목으로 ‘보안 취약점 관련 필수 업데이트’ 안내 파일이 발견됐다며, 이 파일은 매크로 기능을 악용한 악성파일이라고 밝혔다.

특히, 해당 악성파일은 ‘KrCERT’ 공지내용으로 위장했으며, 막상 파일을 열어보면 악성행위를 실행한다고 설명했다. 보안위협을 해결해야 한다는 내용으로 위장하고 있는 셈이다. 이는 사이버 위협 경고에 보다 주의를 기울이고자 하는 이용자의 심리를 이용한 전형적인 사회공학적 수법이라고 할 수 있다.

한글과 컴퓨터 보안패치로 위장한 이 악성파일은 사용자가 열어보려고 할 때 경고창 메시지를 띄워 이용자가 의심하지 않도록 클릭을 유도한다. 또한, 사용자의 의심을 피하기 위해 Him TrayIcon.exe와 HncCommTCP.exe와 같은 정상 실행파일을 실행시킨 후, Patch39 등 여러 악성 행위가 단계적으로 실행되도록 하는 OLE 패키지 기능이 포함됐다. Patch39 파일이 실행되면 2단계 파일인 Gozi가 다운로드된다.

과거 발견된 뱅킹 트로이목마 Gozi는 매크로 기능을 악용해 사용자를 감염시키는데, 한컴 HWP 파일을 악용해 한국어 사용자를 표적으로 삼고 있다. 한글문서인 HWP 파일은 정부, 기관, 기업 등 광범위하게 사용돼 해커가 APT(Advanced Persistent Threat) 공격에 단골로 사용하기 때문이다.

해커는 2016년 패치된 아래한글 프로그램에서 임의 코드 실행 취약점을 이용했다. 해커는 특수하게 조작한 웹페이지 방문을 유도하거나, 웹 게시물, 메일, 메신저의 링크 등을 통해 특수하게 조작된 문서를 열어보도록 유도해 임의코드를 실행시킬 수 있는 것으로 알려졌다.

▲Gozi가 2위인 바이러스 통계 화면[이미지=SecureReading 홈페이지]

뿐만 아니라 10월 27일 SecureReading에 따르면 공격 볼륨 당 가장 많이 탐지된 뱅킹 맬웨어 중 Gozi 악성코드가 2위로 21%를 차지했다.

이러한 가운데 최근 해당 취약점을 악용한 Gozi 악성코드가 국내에서 잇따라 발견된 것이다. 특히, 우리나라를 겨냥한 공격으로 의심되고 있는 상황이다. 이와 관련 본지 취재결과 최근 들어 해당 악성코드의 변형이 29일까지 발견된 것으로 확인됐다.

한 보안전문가는 “Gozi 악성코드는 몇 년 전부터 활동한 악성코드로 과거 외국 인터넷뱅킹 사용자를 노렸다. 그런데 이제는 정보 탈취 목적으로 한국인도 대상으로 한 것으로 보인다”며 “최근 국내에서 발견된 변형 악성파일을 보면 한국 대상자를 목표로 한 한글 파일(hwp)을 이용하고 있다. 한글 문서에는 그냥 객체 삽입 형태로 첨부파일 자체가 악성코드”라고 밝혔다.

또한, 일각에서는 현재 모의훈련 기간인 만큼 훈련용 악성코드 가능성에도 주목해야 한다는 의견이 제기됐다. 이에 대해 한국인터넷진흥원(KISA) 이동근 단장은 “해당 악성코드와 관련해 훈련용 악성코드 아니냐는 문의를 많이 받고 있다”며 “KISA에서 진행하는 훈련용 악성코드는 아니며, 실제 해당 악성코드는 국내에서도 탐지되고 있다”고 밝혔다. 하지만 다른 기관 또는 기업에서의 훈련용 악성코드일 가능성에 대해 완전히 배제하지는 않았다.

현재 국내에서 해당 악성코드가 돌고 있는 만큼 이용자는 훈련용 여부를 떠나 해당 악성코드에 감염되지 않도록 한글 파일과 백신을 최신 버전으로 설치해 유지하는 것이 바람직하다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김경애기자 기사보기

김경애기자 기사보기

[2024-04-18]

[2024-04-18]

.jpg)

.jpg)