올해 초부터 나타난 모바일 뱅킹 트로이목마, 새 버전 나와

외부 소스에서 페이로드 다운로드 받는 수법으로 탐지 우회

[보안뉴스 오다인 기자] 모바일 뱅킹 트로이목마 ‘뱅크봇(BankBot)’의 새 버전이 구글 플레이에 등장했다. 이번 뱅크봇은 외부 소스에서 페이로드를 다운로드 받는 방식으로 탐지를 피한 것으로 나타났다. 보안 업체 어베스트(Avast), 스파이랩스(SfyLabs), 이셋(ESET) 연구진이 발표했다.

.jpg)

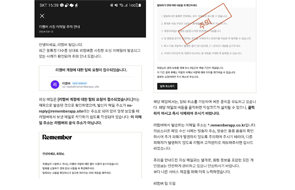

뱅크봇은 설치되고 나면 이용자의 기기에 깔려있는 원래 뱅킹 애플리케이션이 시작될 때까지 기다리는데, 해당 애플리케이션이 시작되면 이를 모방한 버전을 덮어씌운다. 이용자들이 가짜 애플리케이션에 로그인하면 뱅크봇은 뱅킹 크리덴셜을 훔쳐갈뿐더러, 문자 송수신도 가로채는 것으로 밝혀졌다.

이셋의 멀웨어 연구자인 루카스 스테판코(Lukas Stefanko)는 뱅크봇이 모바일 트랙잭션 인증번호(TAN: Transaction Authentication Number)도 훔친다고 덧붙이면서, “공격자들이 뱅크봇을 이용해 피해자의 은행 계좌이체도 할 수 있다”고 경고했다. 은행은 이중인증 시 문자에 의존하는 경우가 많다.

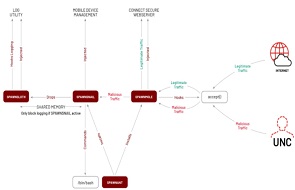

공격의 경로

스테판코에 따르면, 이번 뱅크봇 제작자들은 진짜 페이로드가 제거된 가짜 애플리케이션을 제출함으로써 구글 플레이의 보안 검사 프로세스를 우회하는 데 성공했다.

피해자들은 트로이목마화된 손전등 애플리케이션을 다운로드 받았는데, 이 애플리케이션에는 실제 손전등 기능이 있긴 했지만 다운로드된 후에 백그라운드의 악성 링크로부터 페이로드가 투하됐다.

이 페이로드는 투하된 시점부터 2시간 정도 대기한 뒤 피해자에게 뱅크봇을 설치하라고 요구했다. 스테판코는 이런 수법으로 사이버 범죄자들이 애플리케이션에 대한 관리자 권한을 얻을 수 있었다고 설명했다.

어베스트의 모바일 보안 팀장인 니콜라오스 크리사이도스(Nikolaos Chrysaidos)는 이용자가 웰스 파고(Wells Fargo), 체이스(Chase) 등 뱅크봇의 공격 대상 명단에 있는 금융 기관 애플리케이션 중 하나를 실행하면, 원래 화면을 흉내 낸 가짜 화면이 맨 위에 나타난다고 말했다. 크리사이도스는 가짜 화면이 진짜 뱅킹 애플리케이션의 인터페이스와 완전히 동일하진 않았다는 사실을 고려해볼 때 이용자에 따라 가짜 화면을 탐지해낸 사람도 있었을지도 모르지만, 대부분 별다른 차이점을 느끼진 못했을 것이라고 지적했다.

보안 연구자들은 뱅크봇이 페이로드를 유연하게 다룬다는 점에서 매우 독특한 멀웨어라고 본다.

크리사이도스는 “공격자들이 동일한 페이로드 전달 메커니즘을 사용해서 멀웨어든, 스파이웨어든, 뱅킹 트로이목마든 그 무엇이나 감염 기기에 투하할 수 있다”고 말했다. 그는 “정보보호최고책임자(CISO)라면 자사의 안드로이드 기기들을 대상으로 백신 솔루션을 써보는 등 최소한의 선제적인 조치들을 취해야 한다”고 권고했다.

보안 연구자들은 뱅크봇 제작자들이 우크라이나, 벨라루스, 러시아 등지에 거주하고 있을 것으로 추정한다. 이 지역들에 대한 공격 활동은 전혀 나타나지 않았기 때문이다. 보고서는 공격자들이 각 지역 사법당국의 이목을 끌지 않도록 주의하고 있는 것으로 보인다고 서술했다.

구글은 이달 17일 뱅크봇의 새 버전이 나타났다는 사실을 고지 받은 뒤, 당일 바로 구글 플레이에서 제거했다. 현재까지 보고된 모든 뱅크봇 변종들은 구글 플레이에서 제거됐지만, 뱅크봇 공격자들은 아직까지 활동 중인 것으로 추정된다. 즉, 보다 새로운 버전의 뱅크봇이 조만간 나타날 가능성이 높다는 뜻이다.

오래된 것과 새로운 것

스테판코에 따르면, 뱅크봇은 이셋에 의해 올해 초 처음 발견됐으며 9월에 다른 버전으로 재등장했다.

9월 버전에서의 드로퍼는 가장 최신 버전의 드로퍼보다 훨씬 더 정교하다고 평가된다. 9월에 나타난 악성 페이로드는 구글의 접근성 서비스(Accessibility Service)를 이용해 알려지지 않은 소스로부터 애플리케이션을 설치하는 것을 가능케 했다. 그러나 이후 구글이 접근성 서비스 기능을 시각 장애인만 이용할 수 있도록 제한하면서 이 드로퍼의 실효성이 떨어지게 됐다.

“공격자들은 접근성 서비스 기능을 제거하면서 멀웨어가 탐지되지 않도록 좀 더 은밀하게 만들어야 했습니다. 접근성 서비스를 활용하게 될 경우, 매우 빠르게 의심을 살 수 있었기 때문이죠.” 크리사이도스는 “멀웨어가 탐지를 피하도록 제작된 만큼, 그 영향력이 줄어든 것도 사실”이라고 지적했다.

[국제부 오다인 기자(boan2@boannews.com)]

외부 소스에서 페이로드 다운로드 받는 수법으로 탐지 우회

[보안뉴스 오다인 기자] 모바일 뱅킹 트로이목마 ‘뱅크봇(BankBot)’의 새 버전이 구글 플레이에 등장했다. 이번 뱅크봇은 외부 소스에서 페이로드를 다운로드 받는 방식으로 탐지를 피한 것으로 나타났다. 보안 업체 어베스트(Avast), 스파이랩스(SfyLabs), 이셋(ESET) 연구진이 발표했다.

.jpg)

[이미지=iclickart]

뱅크봇은 설치되고 나면 이용자의 기기에 깔려있는 원래 뱅킹 애플리케이션이 시작될 때까지 기다리는데, 해당 애플리케이션이 시작되면 이를 모방한 버전을 덮어씌운다. 이용자들이 가짜 애플리케이션에 로그인하면 뱅크봇은 뱅킹 크리덴셜을 훔쳐갈뿐더러, 문자 송수신도 가로채는 것으로 밝혀졌다.

이셋의 멀웨어 연구자인 루카스 스테판코(Lukas Stefanko)는 뱅크봇이 모바일 트랙잭션 인증번호(TAN: Transaction Authentication Number)도 훔친다고 덧붙이면서, “공격자들이 뱅크봇을 이용해 피해자의 은행 계좌이체도 할 수 있다”고 경고했다. 은행은 이중인증 시 문자에 의존하는 경우가 많다.

공격의 경로

스테판코에 따르면, 이번 뱅크봇 제작자들은 진짜 페이로드가 제거된 가짜 애플리케이션을 제출함으로써 구글 플레이의 보안 검사 프로세스를 우회하는 데 성공했다.

피해자들은 트로이목마화된 손전등 애플리케이션을 다운로드 받았는데, 이 애플리케이션에는 실제 손전등 기능이 있긴 했지만 다운로드된 후에 백그라운드의 악성 링크로부터 페이로드가 투하됐다.

이 페이로드는 투하된 시점부터 2시간 정도 대기한 뒤 피해자에게 뱅크봇을 설치하라고 요구했다. 스테판코는 이런 수법으로 사이버 범죄자들이 애플리케이션에 대한 관리자 권한을 얻을 수 있었다고 설명했다.

어베스트의 모바일 보안 팀장인 니콜라오스 크리사이도스(Nikolaos Chrysaidos)는 이용자가 웰스 파고(Wells Fargo), 체이스(Chase) 등 뱅크봇의 공격 대상 명단에 있는 금융 기관 애플리케이션 중 하나를 실행하면, 원래 화면을 흉내 낸 가짜 화면이 맨 위에 나타난다고 말했다. 크리사이도스는 가짜 화면이 진짜 뱅킹 애플리케이션의 인터페이스와 완전히 동일하진 않았다는 사실을 고려해볼 때 이용자에 따라 가짜 화면을 탐지해낸 사람도 있었을지도 모르지만, 대부분 별다른 차이점을 느끼진 못했을 것이라고 지적했다.

보안 연구자들은 뱅크봇이 페이로드를 유연하게 다룬다는 점에서 매우 독특한 멀웨어라고 본다.

크리사이도스는 “공격자들이 동일한 페이로드 전달 메커니즘을 사용해서 멀웨어든, 스파이웨어든, 뱅킹 트로이목마든 그 무엇이나 감염 기기에 투하할 수 있다”고 말했다. 그는 “정보보호최고책임자(CISO)라면 자사의 안드로이드 기기들을 대상으로 백신 솔루션을 써보는 등 최소한의 선제적인 조치들을 취해야 한다”고 권고했다.

보안 연구자들은 뱅크봇 제작자들이 우크라이나, 벨라루스, 러시아 등지에 거주하고 있을 것으로 추정한다. 이 지역들에 대한 공격 활동은 전혀 나타나지 않았기 때문이다. 보고서는 공격자들이 각 지역 사법당국의 이목을 끌지 않도록 주의하고 있는 것으로 보인다고 서술했다.

구글은 이달 17일 뱅크봇의 새 버전이 나타났다는 사실을 고지 받은 뒤, 당일 바로 구글 플레이에서 제거했다. 현재까지 보고된 모든 뱅크봇 변종들은 구글 플레이에서 제거됐지만, 뱅크봇 공격자들은 아직까지 활동 중인 것으로 추정된다. 즉, 보다 새로운 버전의 뱅크봇이 조만간 나타날 가능성이 높다는 뜻이다.

오래된 것과 새로운 것

스테판코에 따르면, 뱅크봇은 이셋에 의해 올해 초 처음 발견됐으며 9월에 다른 버전으로 재등장했다.

9월 버전에서의 드로퍼는 가장 최신 버전의 드로퍼보다 훨씬 더 정교하다고 평가된다. 9월에 나타난 악성 페이로드는 구글의 접근성 서비스(Accessibility Service)를 이용해 알려지지 않은 소스로부터 애플리케이션을 설치하는 것을 가능케 했다. 그러나 이후 구글이 접근성 서비스 기능을 시각 장애인만 이용할 수 있도록 제한하면서 이 드로퍼의 실효성이 떨어지게 됐다.

“공격자들은 접근성 서비스 기능을 제거하면서 멀웨어가 탐지되지 않도록 좀 더 은밀하게 만들어야 했습니다. 접근성 서비스를 활용하게 될 경우, 매우 빠르게 의심을 살 수 있었기 때문이죠.” 크리사이도스는 “멀웨어가 탐지를 피하도록 제작된 만큼, 그 영향력이 줄어든 것도 사실”이라고 지적했다.

[국제부 오다인 기자(boan2@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

오다인기자 기사보기

오다인기자 기사보기

[2024-04-16]

[2024-04-16] .jpg)

.jpg)